xss

xmind

https://www.zhixi.com/view/f03dc04b

图片

大纲:

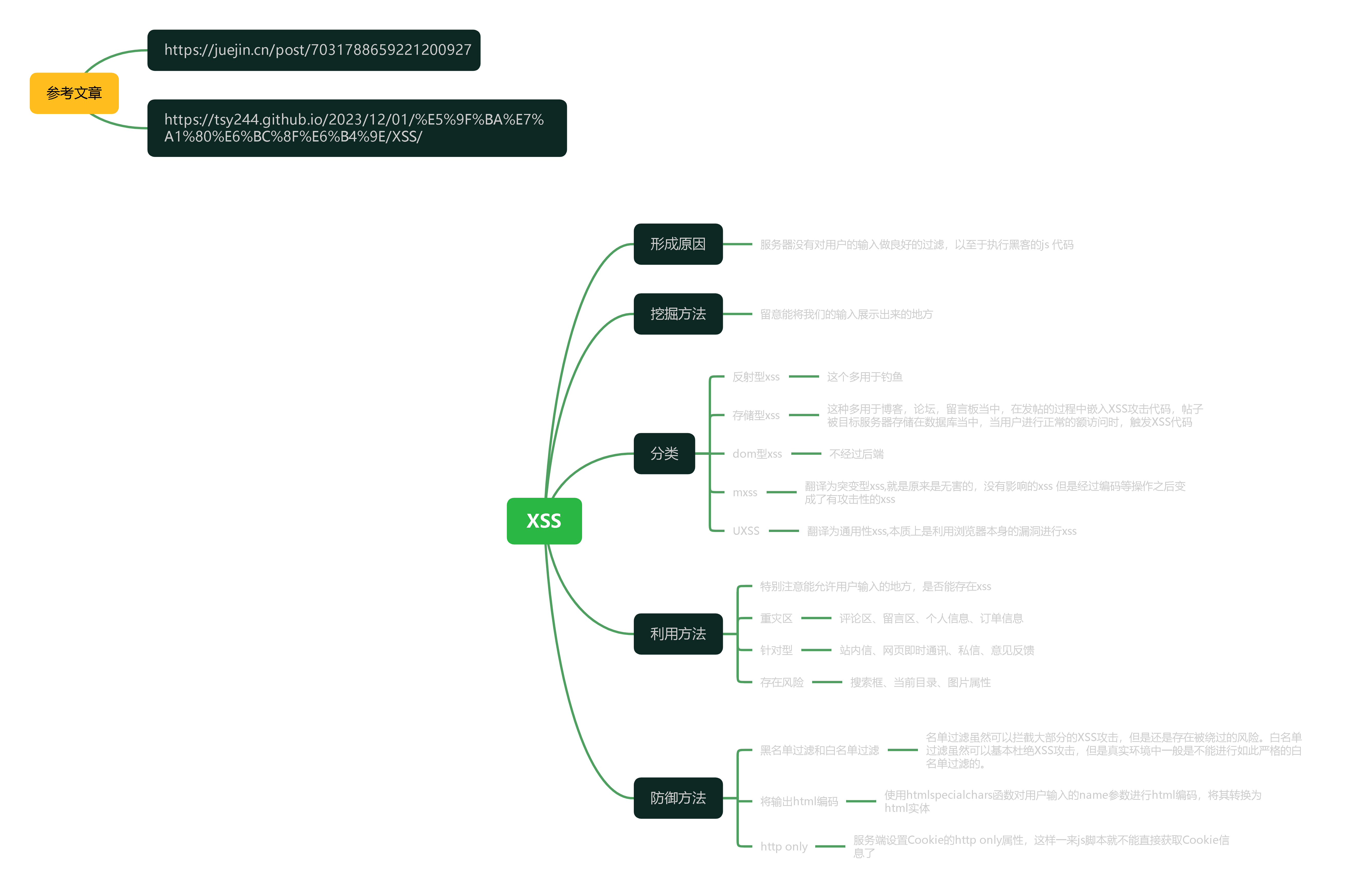

XSS

形成原因

服务器没有对用户的输入做良好的过滤,以至于执行黑客的js 代码

挖掘方法

留意能将我们的输入展示出来的地方

分类

反射型xss

这个多用于钓鱼

存储型xss

这种多用于博客,论坛,留言板当中,在发帖的过程中嵌入XSS攻击代码,帖子被目标服务器存储在数据库当中,当用户进行正常的额访问时,触发XSS代码

dom型xss

不经过后端

mxss

翻译为突变型xss,就是原来是无害的,没有影响的xss 但是经过编码等操作之后变成了有攻击性的xss

UXSS

翻译为通用性xss,本质上是利用浏览器本身的漏洞进行xss

利用方法

特别注意能允许用户输入的地方,是否能存在xss

重灾区

评论区、留言区、个人信息、订单信息

针对型

站内信、网页即时通讯、私信、意见反馈

存在风险

搜索框、当前目录、图片属性

防御方法

黑名单过滤和白名单过滤

名单过滤虽然可以拦截大部分的XSS攻击,但是还是存在被绕过的风险。白名单过滤虽然可以基本杜绝XSS攻击,但是真实环境中一般是不能进行如此严格的白名单过滤的。

将输出html编码

使用htmlspecialchars函数对用户输入的name参数进行html编码,将其转换为html实体

http only

服务端设置Cookie的http only属性,这样一来js脚本就不能直接获取Cookie信息了

参考文章

https://juejin.cn/post/7031788659221200927

https://tsy244.github.io/2023/12/01/%E5%9F%BA%E7%A1%80%E6%BC%8F%E6%B4%9E/XSS/

xss

https://tsy244.github.io/2024/05/02/整理/xss/