http_dns_icmp

HTTP代理

效果可能不是那么的好,因为会存在防火墙,可能存在进出的规则

Neo-reGeorg

https://github.com/sensepost/reGeorg

https://github.com/NoneNotNull/reGeorg

reGeorg 是 reDuh 的升级版,主要功能是把内网服务器端口的数据通过 HTTP/HTTPS 隧道转发到本 机,实现基于 HTTP 协议的通信。

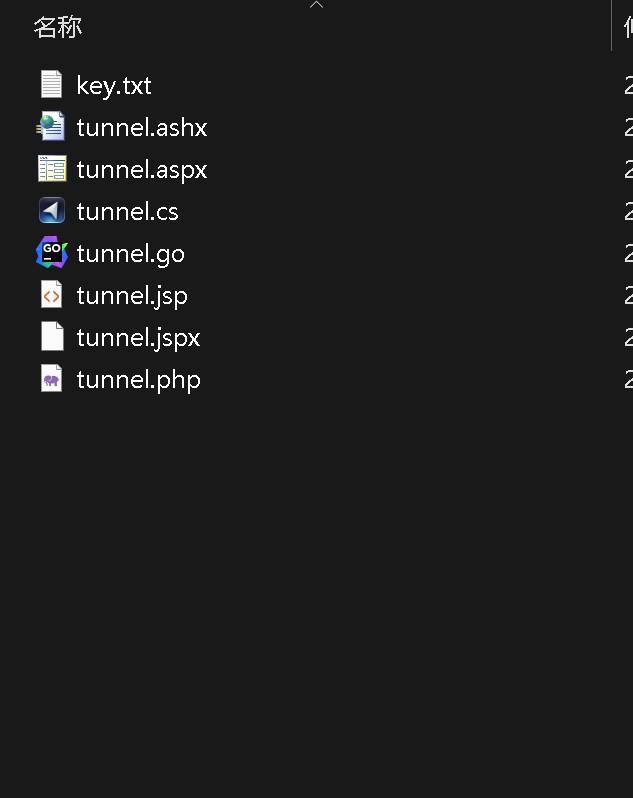

reGeorg支持 ASPX,ASHX,PHP,JSP等WEB脚本,并特别提供了一个 tomcat5版本。

python3 neoreg.py -h

可选参数:

-h, - -help 显示此帮助消息并退出

-u URI, –url URI 包含隧道脚本的URL

-k KEY, –key KEY 指定连接密钥

-l IP, –listen-on IP 默认的监听地址。(默认:127.0.0.1)

-p PORT, –listen-port PORT 默认的监听端口。(默认:1080)

-s, –skip 跳过可用性测试

-H LINE, –header LINE 将自定义header LINE传递给服务器

-c LINE, –cookie LINE 自定义初始化Cookie

-x LINE, –proxy LINE proto://host[:port]在给定端口上使用代理

–local-dns 本地读取缓冲区,每个POST发送的最大数据量(默认值:2048 最大:2600)

–read-buff Bytes 本地读取缓冲区,每个POST发送的最大数据量(默认值:2048 最大:2600)

–read-interval MS 读取数据间隔,以毫秒为单位。(默认值:100)

–max-threads N 代理最大线程数(默认值:1000)

-v 提高详细程度(使用-vv或更多以获得更好的效果)

用法

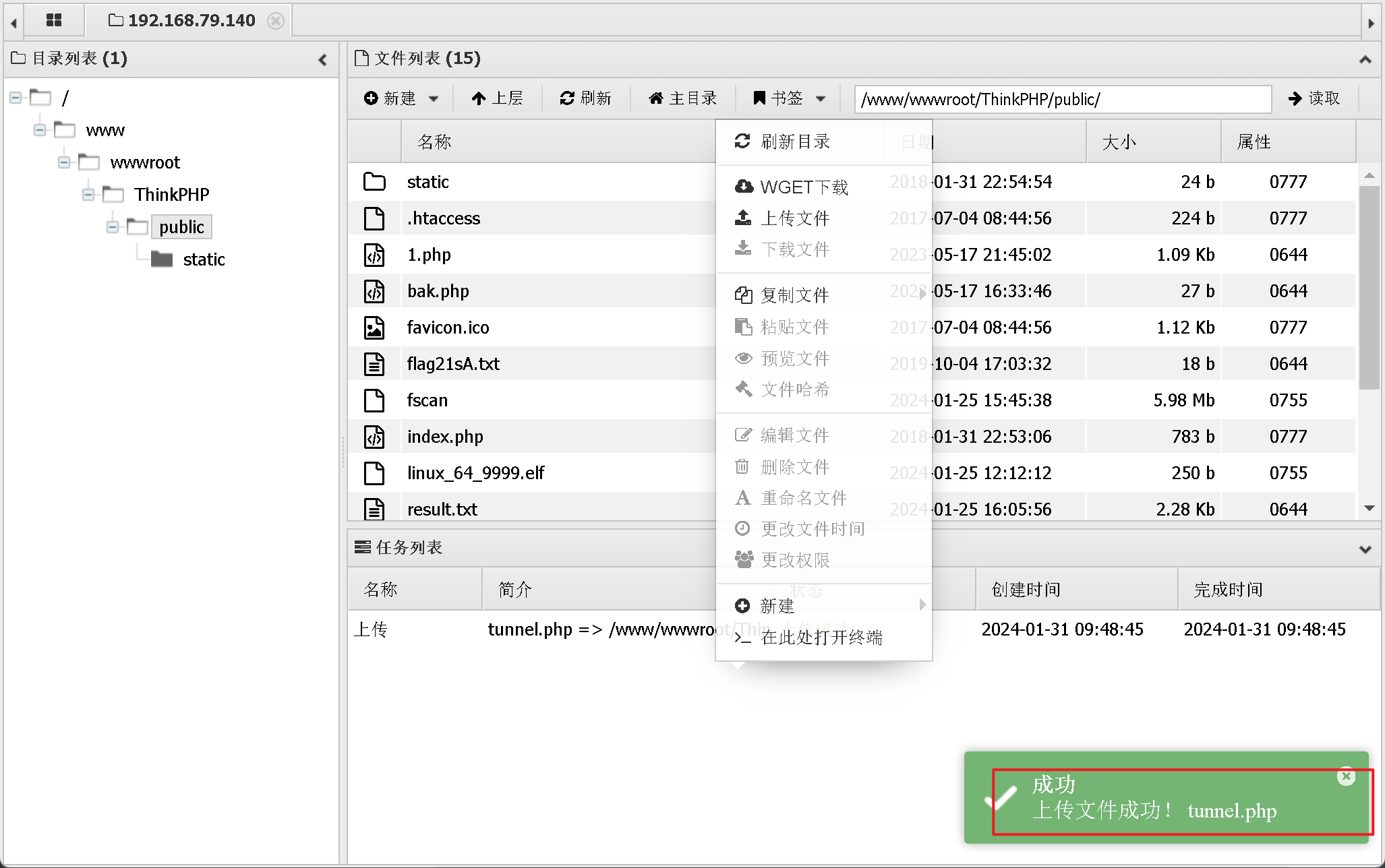

设置密码生成tunnel上传到服务器

1

python .\neoreg.py generate -k passwd将脚本上传到web服务

我们可以直接访问,但是不会显示内容,但是我们可以使用webshell管理工具发现这个

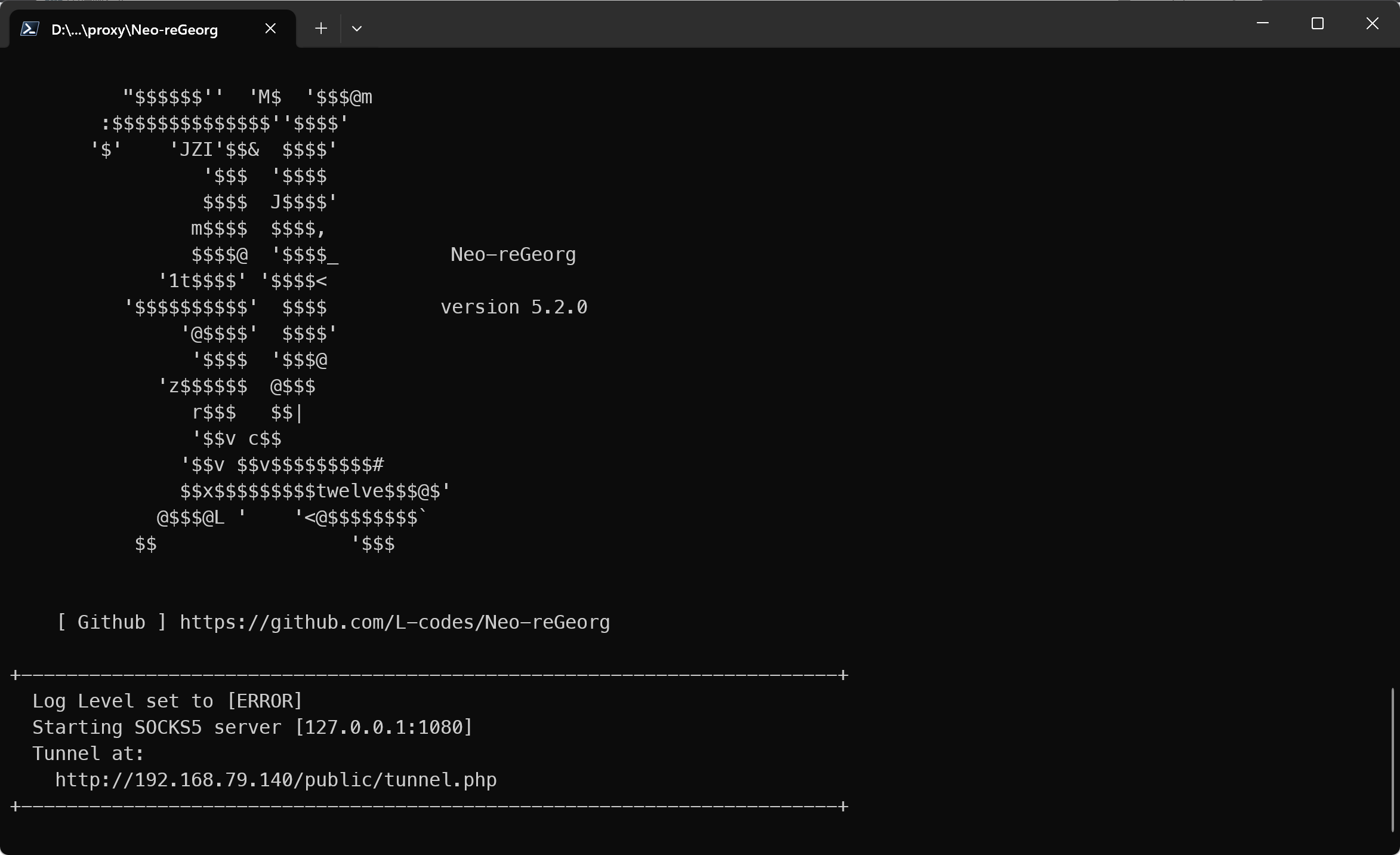

连接隧道

1

python .\neoreg.py -k passwd -u http://192.168.79.140/public/tunnel.php

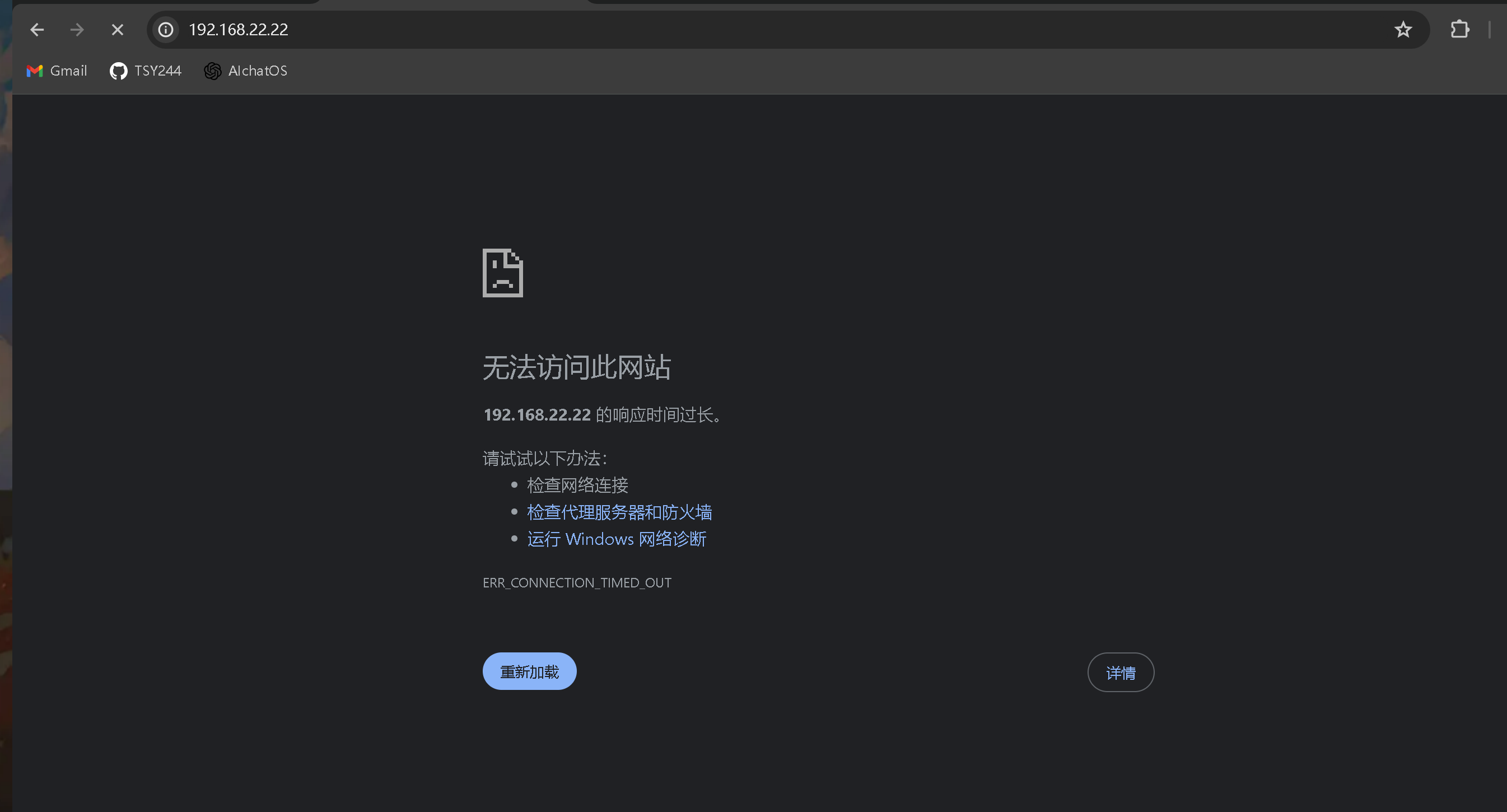

尝试访问内网

没有挂代理访问失败

设置代理

成功代理

感觉效果不是很好

DNS隧道

当目标限制了所有的协议的连接,但是防火墙基本不会拦截dns 协议

Dnscat2

简介

dnscat2是一个DNS隧道工具,通过DNS协议创建加密的命令和控制通道,它的一大特色就是服务端 会有一个命令行控制台,所有的指令都可以在该控制台内完成。包括:文件上传、下载、反弹Shell。

支持的type类型

A

TXT

CNAME

MX

AAAA相关解释

Type:DNS解析的类型,常见的有:A、CNAME、MX、TXT。

A: 域名的IPv4地址。

AAAA: 域名的IPv6地址。

CNAME: 域名的别名。

可以理解为域名的重定向吧,主要方便IP地址的变更。

比如cdn厂商会给客户企业分配固定的cname而不是IP,如果分配IP,cdn厂商做IP调整就受限哪些客户企业的哪些域名绑定了这个IP,需要沟通服务迁移。

还有在企业多个域名(www/mail/ftp或其他业务分类的域名)对应一个入口IP地址时候,也可以给多个域名做cname,便于后期的IP调整。

总之,别名是一种松耦合的处理办法。

MX: smtp邮箱域名的IP地址。给client端指明某个域名的邮件服务器地址。

PTR: 根据IP反向查找域名。

SRV: 服务的IP地址记录,包含ip、port、priority、weight。

TXT: 名的文本记录。可以记录联系方式、服务版本信息、反垃圾邮件等。

NS: dns zone。指定哪个域名服务器可以解析该域名的子域名。

SOA: 授权机构记录,记录ns中哪个是主服务器。安装

1

2

3

4

5

6apt install ruby ruby-dev git make g++ ruby-bundler

gem install bundler

git clone https://github.com/iagox86/dnscat2.git

cd dnscat2/server

bundle install

ICMP

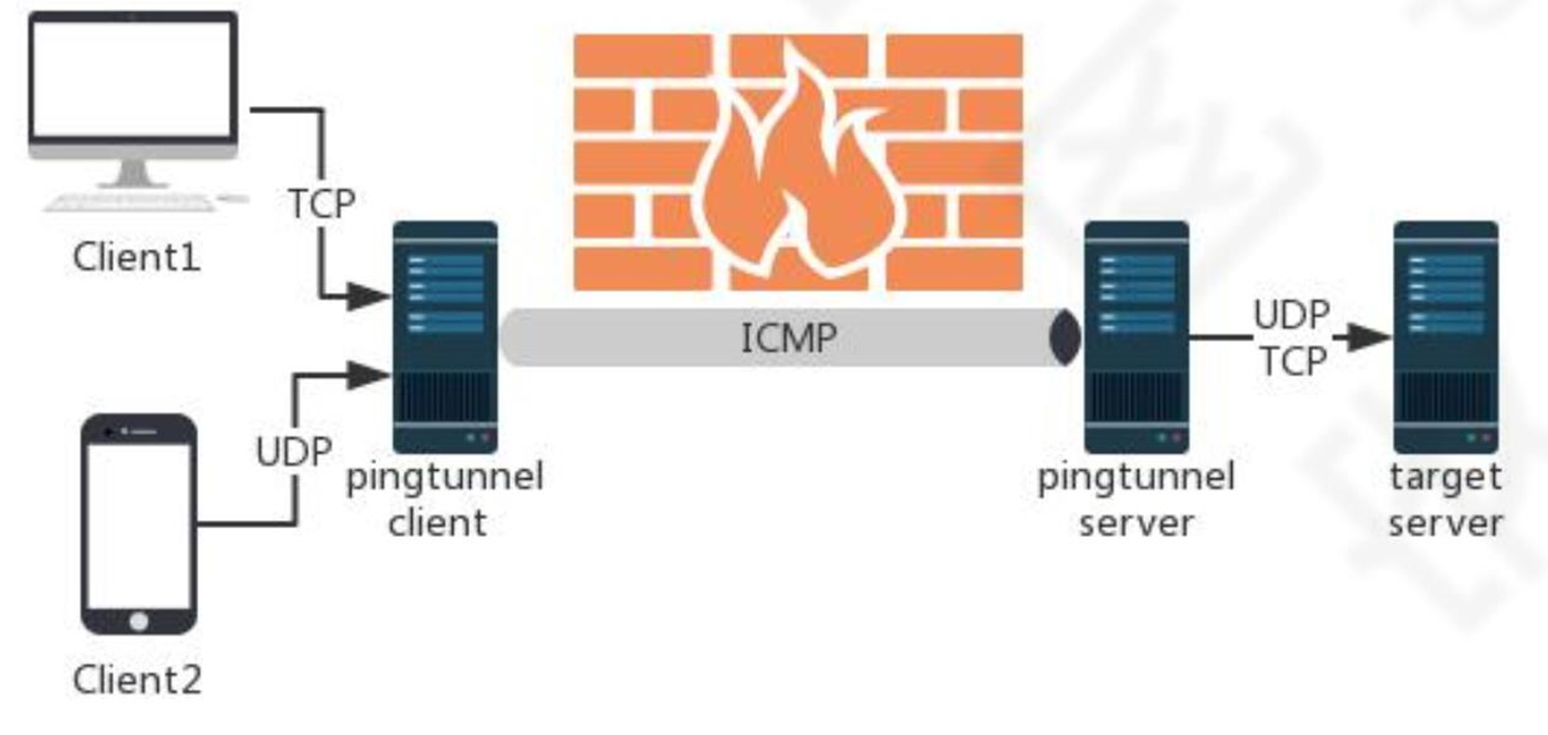

通过某种信道获取了内网主机的shell,但是当前信道不适合做远控的通信信道,TCP和UDP等传输 层协议不能出网,DNS、HTTP等应用层协议也不能出网,只有ICMP协议可以出网。

pingtunnel

创建一个payload

注意这个的意思就是说,将这个shell 反弹到目标的9999

对,这个意思是反弹目标的端口

正常的应该是,反弹到攻击机

通过伪造ping,把tcp/udp/sock5流量通过远程服务器转发到目的服务器上。用于突破某些运营商封锁TCP/U DP流量。

1 | |

下面是具体的例子

模拟主机是目标主机,但是我的主机不出网

kali 作为目标主机

现在运行payload

然后开启监听

然后运行pingtunel

然后靶机也要运行

最后就运行payload 就可以了

现在就使用icmp 了

但是防火墙可能会被完全限制