其他

[第五空间 2021]WebFTP

0x00 记录,没有过思路

这道题的话,还是很好理解的,但是思路要对

0x01 这个项目在githb上面有源码

既然存在源码,就可以找到对应的初始密码试一下

0x02 找文件

登录之后就是找文件,看是否存在flag

0x03 总结

这道题,找文件比较难难受,最后看的wp

但是可以查找源码,可以参考一下

[NISACTF 2022]checkin

0x00

学到了url加密本质就是使用16进制

URL编码解码详解,看这一篇就够够的了-腾讯云开发者社区-腾讯云 (tencent.com)

0x01

还是先看源码

1 | |

直接相等就能过了,好耶

但是我传了很多遍都是不行的,所以一定存在问题,将源码放入到vscode里面

发现存在不可见的字符,然后我就尝试获取16进制,然后进行url加密应该就可以

0x02

放入010

使用脚本加密

最后手动添加一个%

最后手动添加一个%

如果懒的话可以尝试下面这个

记住还有参数也是需要的

[SWPUCTF 2022 新生赛]js_sign

0x00

这道题挺新奇的

利用的知识点

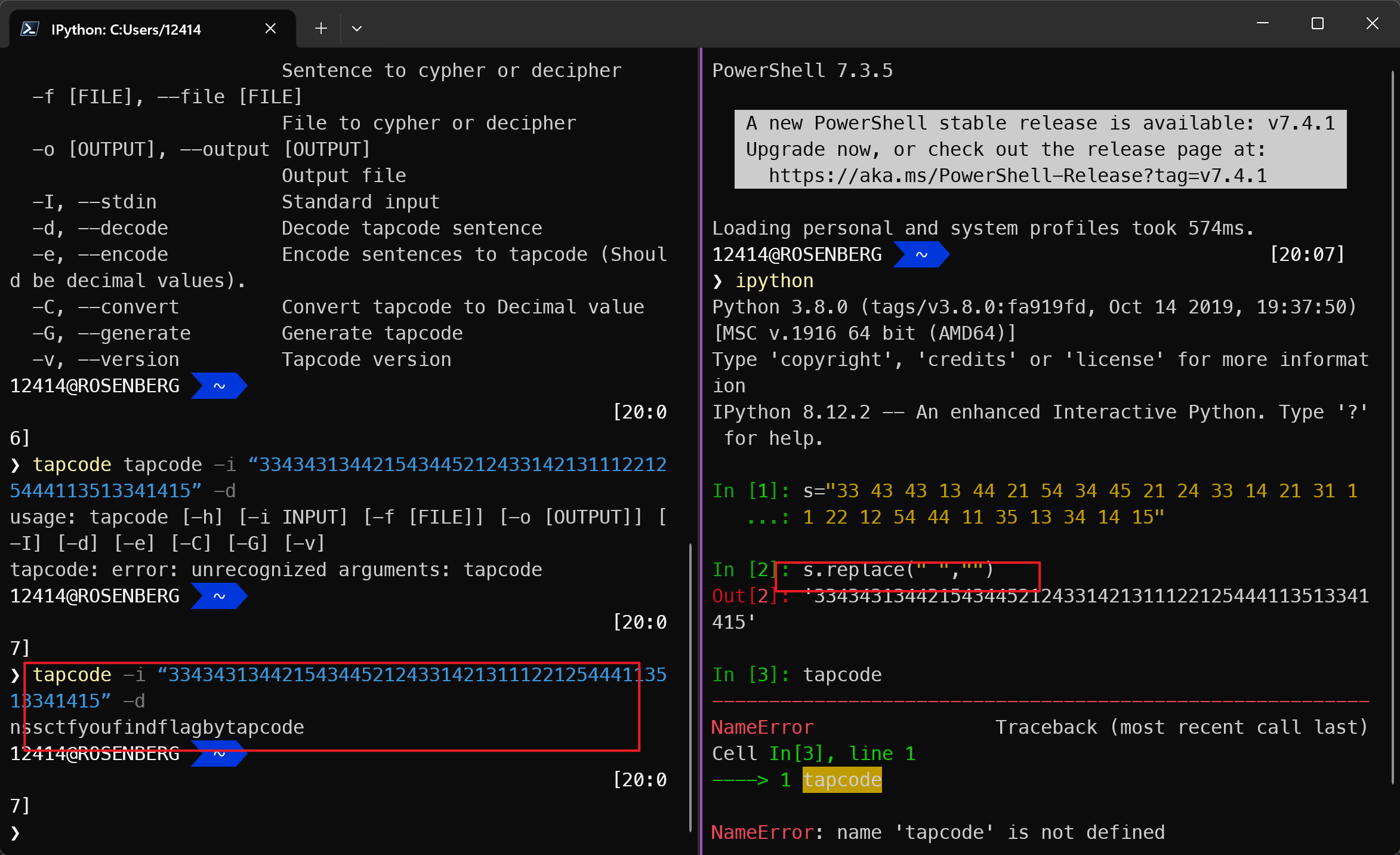

- tapcode

0x01

将base64解码获得tapcode提示我们使用tapcode

将falg空格去掉

去除空格还可以使用去掉空格之后拼接起来

其他

https://tsy244.github.io/2024/01/04/CTF刷题记录/WEB/其他/